Установка замка КПП своими руками (фото, видео)

После долгих раздумий и взвешивания всех «за» и «против», мы наконец решили, что нашему автомобилю просто необходима дополнительная механическая защита. Выбор пал на замок блокировки механизма переключения передач и предстоит установка замка КПП.

Блокировка механизма управления КПП

В установочный центр обращаться нет охоты, нам хочется, чтобы все было сделано правильно, надежно и под полным личным контролем. Как говорится: «Хочешь, чтобы все было сделано хорошо – сделай это сам!». А присутствовать при монтаже не разрешит, практически, ни один установщик. Да и сама установка в сервисном центре стоит чуть ли не дороже, чем само устройство. Хотя, по времени занимает часа три от силы. Сразу возникает назойливая мысль: «А почему бы нам не попытаться решить этот вопрос самостоятельно?».

Особенности и характеристики замков КПП (АКПП)

Механические замки КПП, как и многие другие блокираторы, подразделяются на модельные и универсальные..jpg)

Модельные блокираторы КПП

Модельные замки предпочтительнее для установки, так как они разработаны под конкретный автомобиль с учетом нюансов монтажа и блокировки. Установка модельных блокираторов КПП не требует грубого вмешательства в конструкцию механизма переключения передач. При условии соблюдения всех указаний прилагаемой в комплекте инструкции, устройство будет исправно служить долгие годы.

Универсальные блокираторы КПП

Универсальные замки КПП подходят для инсталляции, практически, на любые транспортные средства. Обычно они устанавливаются на «немолодые» автомобили. При установке нужен опыт подобных работ, хорошее знание всех особенностей и тонкостей механизма переключения передач «оперируемого» автомобиля. В отличие от установки модельного, монтаж универсального блокиратора требует довольно серьезной подготовки и должен производиться квалифицированными специалистами.

Кроме разделения на модельные и универсальные, механические замки КПП делятся еще на:

- Штыревые;

- Бесштыревые;

- Дуговые;

- Подкапотные.

Какой же замок-блокиратор КПП реально установить своими руками?

Рассмотрим возможные варианты.

Дуговой блокиратор

Дуговой замок КПП (АКПП)

Наиболее просты в установке и по конструкции дуговые блокираторы. Не требуется практически никакого вмешательства в конструктивные узлы автомобиля, так как эти замки крепятся снаружи. Но у них есть ряд недостатков. Такой замок фиксирует только сам рычаг механизма управления, а не кулису КПП. Есть возможность, отсоединив от заблокированного рычага кулису, вручную переключать передачи. Еще к ним очень хороший доступ со всех сторон (злоумышленнику будет достаточно места, чтобы попытаться справиться с замком), что тоже негативно сказывается на защите автомобиля. И, наконец, дуговой замок довольно громоздкий и может попросту не вписаться в дизайн салона, мешать при движении или переключении передач.

Штыревой блокиратор

Штыревой замок КПП (АКПП)

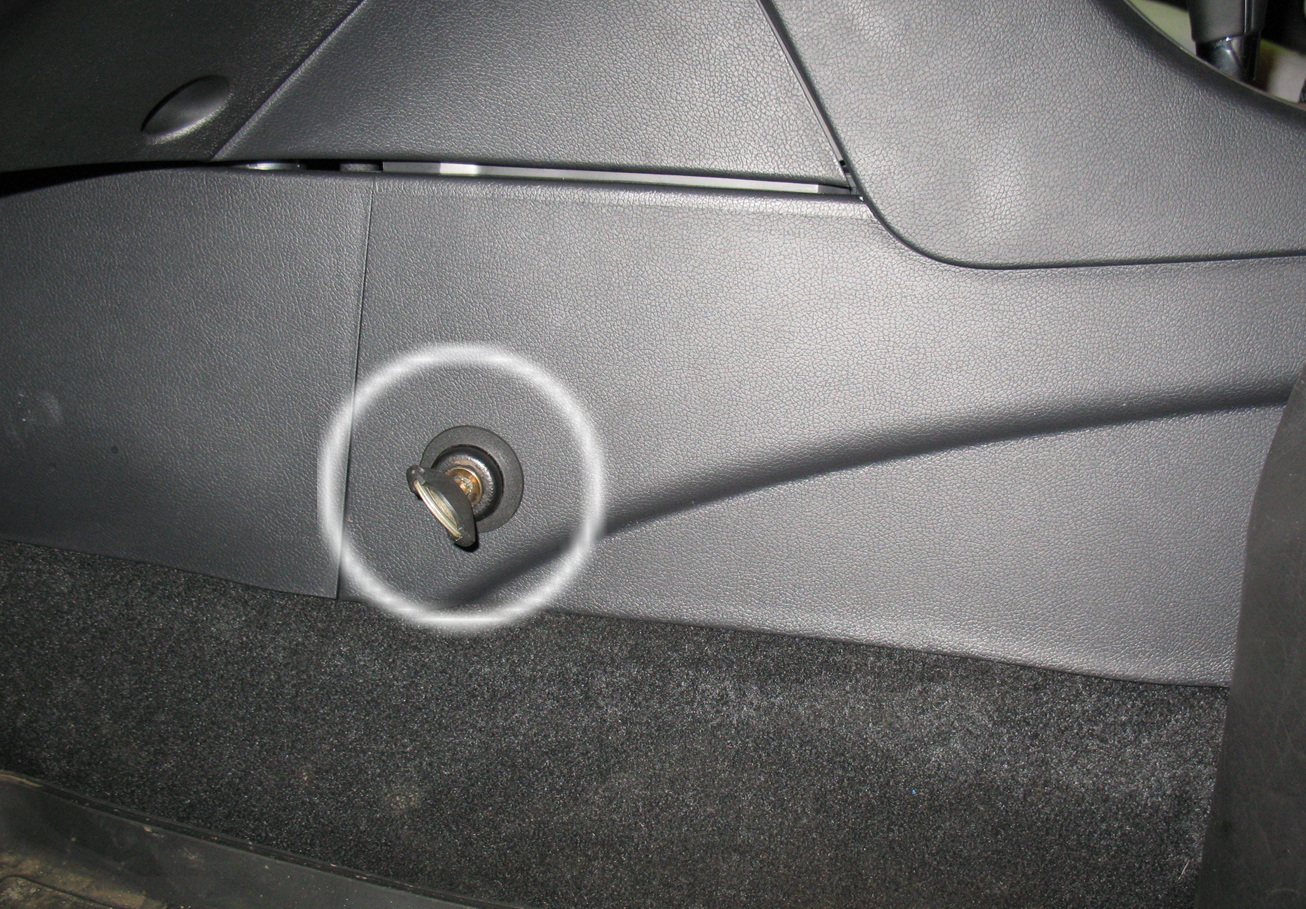

Получил он свое название благодаря запорному штырю, который во время движения находится вне замка (в держателе, бардачке автомобиля, где-либо еще). Когда владелец покидает автомобиль, штырь вставляется до упора в специальное отверстие, находящееся возле замочного цилиндра, защелкивается и блокирует механизм управления трансмиссией. Просто и надежно. Для снятия блокировки достаточно вставить и повернуть ключ в замочной скважине. Запорный штырь «выпрыгнет» на несколько сантиметров и его будет легко извлечь. Бывают, в основном, универсальными.

Когда владелец покидает автомобиль, штырь вставляется до упора в специальное отверстие, находящееся возле замочного цилиндра, защелкивается и блокирует механизм управления трансмиссией. Просто и надежно. Для снятия блокировки достаточно вставить и повернуть ключ в замочной скважине. Запорный штырь «выпрыгнет» на несколько сантиметров и его будет легко извлечь. Бывают, в основном, универсальными.

Бесштыревой блокиратор

Бесштыревой замок КПП (АКПП)

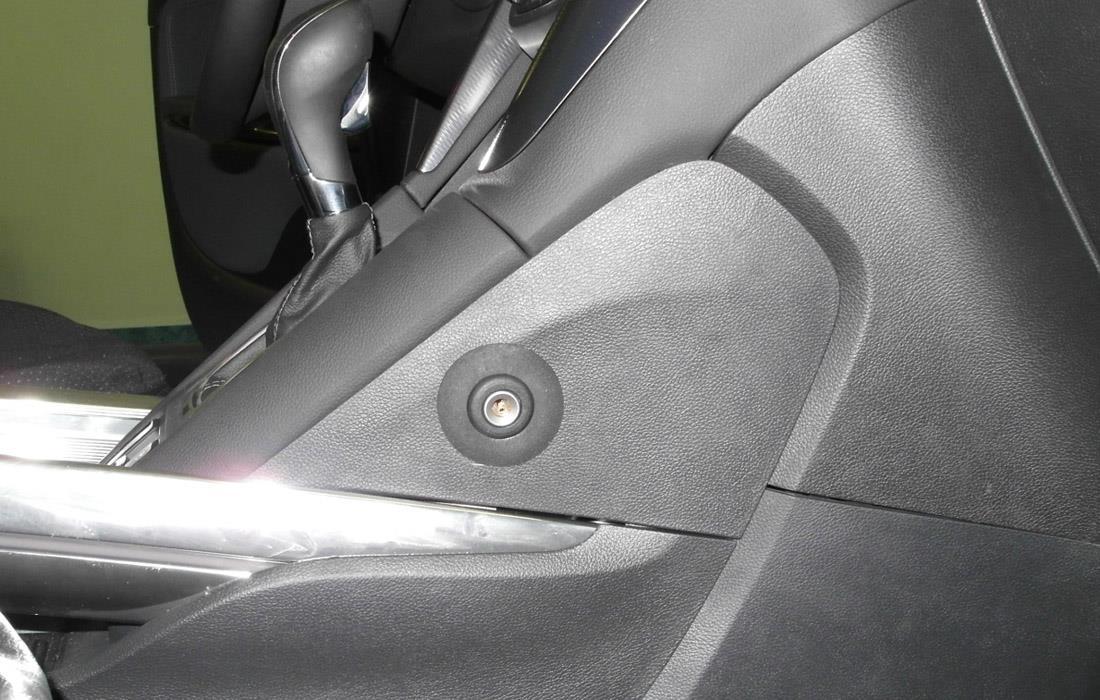

«Бесштыревым» его называют в связи с отсутствием съемного запорного штыря, хотя штырь и присутствует в конструкции. Просто он скрыт от глаза, так как находится под панелью, закрывающей центральный тоннель. Внешне виден лишь замочный цилиндр. Открывается и закрывается он простым поворотом ключа. Такого типа блокираторы обычно являются модельными и в их конструкции учитываются особенности автомобиля, для которого они разработаны. Конечно, обладая некоторыми знаниями, временем, «ровными» руками и необходимым инструментом можно попытаться самостоятельно установить бесштыревой замок КПП.

Подкапотный блокиратор

Система блокировки капот/КПП (АКПП)

Пожалуй, самый надежный (при правильной установке) из всех механических замков КПП. Блокирует переключение передач под капотом, непосредственно на коробке. Отсоединение тросов и тяг механизма управления КПП в салоне не даст никакого результата, злоумышленник лишь потратит время и силы. Рекомендуется к установке в сочетании с блокиратором капота (сейчас уже выпускаются комплексы защиты «капот/КПП»). Все исполнительные механизмы расположены в моторном отсеке, в салоне находится только замочный цилиндр. Надежность такого замка (комплекса) зависит во многом от правильного монтажа привода «замок-цилиндр». В установке сложнее предыдущих вариантов.

Кроме того, существуют и электромеханические блокираторы, механические двунаправленные (блокируют и КПП и раздаточную коробку, например, на внедорожниках) …

Замок КПП

Исходя из вышеизложенного, можно сделать вывод, что единственный вариант в котором мы стопроцентно выиграем бой, это установка дугового замка КПП. Остальные могут закончиться не в нашу пользу. Но так как дуговые блокираторы практически сняты с производства и, можно сказать, уже «отживают свое», рассмотрим установку бесштыревого модельного замка.

Остальные могут закончиться не в нашу пользу. Но так как дуговые блокираторы практически сняты с производства и, можно сказать, уже «отживают свое», рассмотрим установку бесштыревого модельного замка.

Установка бесштыревого модельного замка АКПП

Итак, начинаем установку модельного замка АКПП на автомобиль Toyota Land Cruiser 200, 2008 года, коробка-автомат.

Комплектация блокиратора

Установочный комплект модельного бесштыревого замка Toyota Land Cruiser 200- Замок с креплением – 1 шт.;

- Защита кулисы – 1 шт.;

- Зажим защиты – 1 шт.;

- Зажим защиты – 1 шт.;

- Защита кулисы – 1 шт.;

- Уплотнительное резиновое кольцо (манжета) – 1 шт.;

- Срывной болт M 8 x 50 – 1 шт.;

- Срывной болт M 8 x 35 – 1 шт.;

- Срывной болт M 6 x 20 – 8 шт.;

- Шайба ø 8,4 (s = 2 mm) – 2 шт.;

- Шайба ø 8,4 (s = 1 mm) – 2 шт.;

- Шайба ø 8,3 «volvo» – 3 шт.;

- Срывная гайка M8 – 1 шт..

Вместе с установочным комплектом, в упаковке находится инструкция и ключи от замка.

Инструмент для выполнения работ

Для инсталляции замка АКПП нам понадобится следующий инструмент:

- Плоская и крестовая отвертки;

- Вороток-трещотка с удлинителем и набором головок;

- Набор рожковых — накидных ключей;

- Фрезы диаметрами 22 мм и 40 мм;

- Игольчатый шаблон Sch7.

Подготовительные работы

Первым делом нам нужно получить доступ к механизму управления АКПП. Для этого требуется произвести демонтаж центральной консоли.

При демонтаже частей декоративной обшивки не забываем отстегивать электрические разъемы! И действуем аккуратно, пластик довольно хрупкий!

Снимаем рукоятку селектора и левую боковую накладку

Рукоятку выкручиваем против часовой стрелки, накладку держат пять клипс.

Болт, фиксирующий боковую консоль

Откручиваем болт крепления и демонтируем левую боковую консоль. Аналогичные действия повторяем с правой стороны..jpg)

Пепельница, прикуриватель и накладка «ручника»

Снимаем часть передней панели (с пепельницей и прикуривателем) и декоративную накладку рычага стояночного тормоза, приведя его в рабочее состояние. Обе детали держатся на клипсах.

Крышка центральной консоли и крепежные болты

Подрываем вверх и снимаем крышку центральной консоли. Затем выкручиваем два болта под штатной головой.

Декоративная накладка и болты крепления консоли

Далее, со стороны заднего сидения демонтируем накладку. Откручиваем скрывающиеся за ней два болта. Еще два находятся возле «ручника».

Центральная консоль

Приподнимаем и аккуратно извлекаем консоль. Теперь к механизму управления АКПП есть хороший доступ. На этом подготовительный этап закончен.

Монтаж блокиратора

Теперь приступаем к основному этапу.

Работаем с правой стороны по ходу движения

Переводим рычаг в положение «P». Откручиваем и вынимаем правые болты крепления селектора. На их место ставим шайбы.

Сверление отверстия и предварительный монтаж замка

Фрезой диаметром 22 мм вырезаем отверстие для фиксатора замка, перед этим делаем разметку путем «примерки» блокиратора. Устанавливаем замок на место, отверстия крепления совпадают с штатными. Заворачиваем срывные болты.

Внимание! До окончания проверки работоспособности замка, болтам и гайкам голову не сворачивать!

Срываем болты и используем шаблон Sch7

Проверяем работу замка рычага управления селектора. Только убедившись в нормальной работе этих двух устройств, мы можем сорвать шляпки болтов. Затем используем игольчатый шаблон. Надеваем его на личинку, накинув консоль на место и хорошенько нажав на нее в месте соприкосновения с шаблоном, намечаем место для выреза.

Отверстие для личинки замка

Сверлом 6 мм сверлим отверстие по разметке и проверяем его соответствие личинке, вновь установив консоль. Фрезой диаметром 40 мм вырезаем гнездо для личинки замка и монтируем манжету.

Монтаж защиты кулисы и замена гайки

Устанавливаем защиту кулисы сзади и спереди. Заменяем родную гайку крепления тяги на идущую в комплекте. Срываем головки болтов и гайки.

Ставим пластик на место в обратном порядке. Не забываем про разъемы!

Готово!

Все. Блокиратор установлен и готов исполнять свои прямые обязанности!

Блокиратор КПП на Toyota Camry

Установка замка КПП от 4000 руб в Авто ТехЦентре ЗИЕСТА

Первые замки на КПП известные на Российском рынке появились в начале 90-х годов. Они представляли собой сборный конструктор, состоящий из мощной металлической пластины, замка и болтов с срывными гайками. Замок идущий в комплекте такого конструктора напоминал обычный навесной замок и крепился к пластине, которую установщик гнул специальным прессом, подгоняя под изгибы кузова. После предания нужной формы, пластина отпиливалась до необходимого размера и крепилась к кузову срывными гайками на болты просунутые в заранее просверленные отверстия.

На смену скобовым замкам к середине 90-х годов пришли первые универсальные штырьевые замки КПП, они по прежднему были предназначены для самостоятельной доработки. Та же пластина, тот же пресс, но теперь уже сама пластина закладывалась под ковер или пластик консоли,а замок выступал из прорезанного проёма прямоугольным красавцем ожидающим проходящий сквозь себя штырь блокирующий рукоятку КПП. Скобовые замки КПП и первые штырьевые являлись разработкой фирмы Mul-T-Lock. Эти устройства произвели невообразимый фурор среди автовладельцев. До сих пор некоторые именуют Мультлоком любой замок, не смотря на производителя. Однако не долго, замки на КПП Mul-T-Lock удерживали монополию в своём сегменте..jpg) Некоторое время было именно так, однако вскоре стали появлятся и другие производители способные предложить подобную продукцию под своими брендами. Радикальные перемены в конструкции замков КПП пришли в начале 2000-х годов. Тогда появились первые штырьевые замки КПП разработанные под конкретные автомобили, имеющие крепления под штатные элементы автомобиля.

Некоторое время было именно так, однако вскоре стали появлятся и другие производители способные предложить подобную продукцию под своими брендами. Радикальные перемены в конструкции замков КПП пришли в начале 2000-х годов. Тогда появились первые штырьевые замки КПП разработанные под конкретные автомобили, имеющие крепления под штатные элементы автомобиля.

Они стали гораздо проще в установке и гораздо интереснее с точки зрения эстетики. Главная особенность таких замков заключается в том, что каждый из них имеет свою индивидуальную конструкцию. То есть, уже нет необходимости гнуть пластину и сверлить отверстия в кузове. Достаточно добраться до крепления кулисы и закрепить пластину на штатные шпильки или отверстия используя крепёж, прилагаемый в комплекте с замком. Все болты и гайки используемые для установки замка КПП срывные. Это означает что закрутить их можно только один раз, после затягивания шляпка такого крепления отламывается и лишается граней. Открутить такое крепление в случае необходимости очень проблематично, требуются специальные условия и инструмент. В установленном виде штырьевой замок КПП выглядит аккуратно, два пластиковых кольца – одно для штыря, второе для ключа расположенные в правой или левой стороны центральной консоли в зависимости от конструкции. Для начала поездки в таких замках необходимо вытаскивать штырь. Делается это очень просто – в отверстие обрамлённое кольцом, предназначенное для ключа, нужно вставить ключ и повернуть примерно на 90 градусов, штырь выйдет из второго отверстия сам за счёт расположенной на нём пружины. Для блокировки КПП во время стоянки достаточно просто вставить штырь в предназначенное для него отверстие.

В установленном виде штырьевой замок КПП выглядит аккуратно, два пластиковых кольца – одно для штыря, второе для ключа расположенные в правой или левой стороны центральной консоли в зависимости от конструкции. Для начала поездки в таких замках необходимо вытаскивать штырь. Делается это очень просто – в отверстие обрамлённое кольцом, предназначенное для ключа, нужно вставить ключ и повернуть примерно на 90 градусов, штырь выйдет из второго отверстия сам за счёт расположенной на нём пружины. Для блокировки КПП во время стоянки достаточно просто вставить штырь в предназначенное для него отверстие.

После того как замки на КПП стали выпускаться с индивидуальными креплениями прогресс не остановился. Появились бесштырьевые замки на КПП. Принцип их действия всё тот же – блокировка ручки переключения КПП. Отличие замка в том, что блокирующий штырь находится внутри конструкции замка, а не отсутствует как может показаться из названия, что делает более удобным пользование замком. Для его блокировки или разблокировки достаточно просто повернуть ключ. Все выше представленные механические замки на КПП внутри салонного типа. Принцип действия таких замков – это блокировка не посредственно рычага внутри консоли.

Для его блокировки или разблокировки достаточно просто повернуть ключ. Все выше представленные механические замки на КПП внутри салонного типа. Принцип действия таких замков – это блокировка не посредственно рычага внутри консоли.

ТехЦентр Зиеста рекомендует устанавливать электромеханические замки КПП

Однако последние несколько лет очень активно пользуются спросом механические и электромеханические замки КПП подкапотного типа. Такие замки не являются универсальными, они заказываются индивидуально под каждую машину, комплектуются кронштейнами и пластинами разработанными под конкретные автомобили, поэтому если планируете установку подкапотного замка КПП обязательно уточните, существует ли разработка для Вашего авто. В настоящее время безусловными лидерами по производству подкапотных замков КПП являются компания PROSECURITY выпускающая замки КПП и капота под брендом GEARLOCK и компания Defen Time выпускающая замки КПП и капота под брендом Defen Time. В линейке обоих производителей как механические, так и электромеханические замки КПП, а так же комбинированные КПП+капот. Механические замки КПП подкапотного типа имеют личинку для ключа, которая выводится в салон, а электромеханические замки не имеют личинки, управляются внешними устройствами.

Механические замки КПП подкапотного типа имеют личинку для ключа, которая выводится в салон, а электромеханические замки не имеют личинки, управляются внешними устройствами.

В каких случаях подкапотные замки КПП эффективнее?

На картинке выше показан принцип блокировки подкапотным замком. В данном случае на примере LEXUS NX-200T (2017г.в). Обратите внимание как устроен привод переключения КПП. Расположен этот механизм под корпусом для воздушного фильтра, добраться при отсутствии замка капота займёт одну минуту. Далее сняв скобочку из проволоки можно отсоеденить привод переключателя КПП и нажав тормоз в салоне практически пальцем можно переключить коробку в положение DRIVE и отправиться в путь. Однако если стоит замок КПП подкапотного типа как на картинке, то получается уже следующая ситуация: круглая проставка с выступом, притянутая срывным болтом имеет выступ, который заблокирован запорным механизмом замка КПП и не даёт возможность переключения передачи даже при снятой тяге. Разумеется в автомобилях с подобным расположением КПП, подкапотный замок предпочтительней, чем внитрисалонный, а в сочетании с замком капота эффективность повышается в разы.

Разумеется в автомобилях с подобным расположением КПП, подкапотный замок предпочтительней, чем внитрисалонный, а в сочетании с замком капота эффективность повышается в разы.

Где заказать установку замка КПП?

Подобрать и установить замок КПП, а также и другие средства защиты от угона с радостью помогут квалифицированные специалисты установочного центра Зиеста. Мы обязательно учитываем конструктивные особенности автомобиля, для правильного подбора оборудования.

Как мы работаем?

Отзывы клиентов

Максим

Сколько было машин, сколько сигналок ставил – все это хрень, Ребята! Ставлю всегда Драгон на коробку и сплю спокойно – не ломается вообще, надежный как танк! А взломать его проблема. Так что всем рекомендую!

Михаил

Спасибо! Простая штука а помогает спать спокойно! Владелец синего Лачети! Особенный привет мастерам Александру и Глебу! Быстро поставили, два часа всего. Удобно, бесштырьевой Мультлок. Всем доволен!

Всем доволен!

Установка блокиратора КПП

Установка блокиратора КПП – гарантия безопасности вашего авто

ТМ Гарант представляет качественный ассортимент продукции для защиты вашего автомобиля от угона, а торгово-сервисное предприятие «Автоблокиратор.Ру» поможет вам не только быстро и правильно подобрать противоугонную систему, но и установить её. Блокиратор рычага КПП «Гарант Консул» – один из надежных и проверенных элементов безопасности вашего автомобиля, который предотвратит возможный его угон.

Преимущества механической защиты от угона

Для полной безопасности автомобиля принято использовать противоугонный комплекс, не последнюю роль в котором играют механизмы, блокирующие органы управления автомобилем. Согласно статистике, даже самый опытный угонщик не будет возиться с автомобилем дольше пятнадцати минут — ему легче найти для своих преступных целей менее защищенный объект.

Основное же преимущество механической защиты от угона, к которым относится и замок на КПП «Гарант Консул» — это его надежность и длительное противодействие взлому или разрушению. Изготовленные из высокопрочной стали и оснащенные замковым механизмом Abloy Protec блокираторы КПП от ТМ Гарант станут непреодолимой преградой на пути преступника.

Изготовленные из высокопрочной стали и оснащенные замковым механизмом Abloy Protec блокираторы КПП от ТМ Гарант станут непреодолимой преградой на пути преступника.

Особенности замков на коробку передач «Гарант Консул»

Замок КПП представляет собой прочный механизм, блокирующий рычаг переключения передач в определенном положении, что делает невозможным движение авто. Тем не менее, в обращении он очень прост – для блокировки/разблокировки владельцу авто достаточно повернуть ключ. Но вот сам замок уникальный и имеет 1,97 миллиардов комбинаций механизма, так что подобрать ключ или открыть отмычкой его практически невозможно.

Так как противоугонный замок на коробку передач «Гарант Консул» является бесштыревым и не имеет съемных элементов, то вам достаточно с собой носить только ключ блокировки КПП и не хранить лишних элементов.

Обо всех преимуществах и особенностях замков КПП ТМ Гарант вы можете узнать у специалистов торгово-сервисного предприятия «Автоблокиратор. Ру», которые качественно и быстро выполнят установку замка КПП вашего автомобиля. Ведь в противоугонной системе автомобиля важен не только набор каких-то определенных средств защиты, но и их квалифицированная установка, подтвержденная гарантией выполненных работ. Только в этом случае безопасность вашего автомобиля будет на высоком уровне, а вы обретете спокойствие и уверенность в сохранности вашей собственности.

Ру», которые качественно и быстро выполнят установку замка КПП вашего автомобиля. Ведь в противоугонной системе автомобиля важен не только набор каких-то определенных средств защиты, но и их квалифицированная установка, подтвержденная гарантией выполненных работ. Только в этом случае безопасность вашего автомобиля будет на высоком уровне, а вы обретете спокойствие и уверенность в сохранности вашей собственности.

Общее описание

«Гарант Консул» — противоугонный замок на коробку переключения передач автомобиля, имеющий уровень криптостойкости Е-15 единиц.

«Гарант Консул» представляет собой бесштыревой замок консольного или линейного действия. Отличием бесштыревых от штыревых замков является отсутствие съемных элементов (стопора/штыря), которые требуют особого места для хранения при движении транспортного средства, а также перемещений данного блокирующего элемента при запирании и отпирании замка.

Замки «Гарант Консул» могут быть установлены на более 300 моделей автомобилей, среди которых есть как и новые (2012 года выпуска), так и уже завоевавшие свою популярность классические модели. Пожалуйста, ознакомьтесь с каталогом применяемости замков «Гарант Консул». Специально подобранные материалы, используемые в механизме секрета, обеспечивают высокую климатическую устойчивость, а также длительный срок службы изделия. Механизм секрета выполнен на базе замкового механизма Abloy, не подверженного вскрытию методом «бампинга». К настоящему времени название «Гарант» стало нарицательным для целого класса замков.

Пожалуйста, ознакомьтесь с каталогом применяемости замков «Гарант Консул». Специально подобранные материалы, используемые в механизме секрета, обеспечивают высокую климатическую устойчивость, а также длительный срок службы изделия. Механизм секрета выполнен на базе замкового механизма Abloy, не подверженного вскрытию методом «бампинга». К настоящему времени название «Гарант» стало нарицательным для целого класса замков.

Период гарантийного обслуживания на механические системы «Гарант Консул» составляет 3 года с даты продажи, но не более 3,5 лет с даты производства.

Преимущества Гарант Консул

В блокираторе КПП «Гарант Консул» применяется замковый механизм Abloy Protec (1,97 млрд. комбинаций механизма секретов), установленный в толстостенном корпусе, который обеспечивает высокую криминальную устойчивость и надежную фиксацию консоли замка в штатном креплении автомобиля.

Кронштейны замка «Гарант Консул» выполнены в виде сварной конструкции из листовой стали (толщина 5 мм).

Поверхность кронштейнов после сварки покрывается слоем черной матовой порошковой краски, которая обеспечивает высокую коррозионную стойкость изделия и органично вписывается в интерьер автомобиля.

Поверхность кронштейнов после сварки покрывается слоем черной матовой порошковой краски, которая обеспечивает высокую коррозионную стойкость изделия и органично вписывается в интерьер автомобиля.Улучшение эргономики замка (минимизация размеров выходной части механизма секретов до 14 мм., что в 2,5-3 раза меньше, чем у иных производителей. Это позволяет установить замок с минимальным вмешательством в экстерьер автомобиля на любую, самую сложную с точки зрения геометрии поверхность.

Приоритетный вывод механизма секретов в верхнюю часть консоли обеспечивает максимальное удобство водителю.

Элементы защиты от взлома замков Гарант Консул

Специально подобранные материалы, используемые в механизме секрета, обеспечивают высокую климатическую устойчивость, а также длительный срок службы изделия. Механизм секрета выполнен на базе замкового механизма Abloy, не подверженного вскрытию методом «бампинга«.

Наименование способа взлома | Элемент, препятствующий взлому |

Открытие отмычкой / Сворачивание механизма секрета | |

Производитель механизма секрета | ABLOY |

Тип механизма секрета | Abloy Protec |

Количество комбинаций | 1,97 млрд. |

Принцип работы | Дисковый |

Функционирование | В двух направлениях (на открытие, на закрытие) |

Двухсторонний ключ | Нарезка ключа и их контактные поверхности в цилиндре расположены на разных радиусах |

Вскрытие методом «бампинг» | Механизм секрета «Abloy» являются дисковым и не подтвержен вскрытию методом «бампинга». |

Изготовление отмычки | Новый механизм «Система блокировки дисков» (DBSтм) делает цилиндр абсолютно уникальным |

Подбор секрета | Не существует метода вскрытия цилиндра без оригинального ключа |

Наличие «ослабленных» элементов при приложении значительных усилий на сворачивание | Да |

Прецизионная обработка цилиндра и корпуса механизма секрета | Да |

Высверливание механизма секрета или демонтаж замка | |

Вращающийся диск из нержавеющей стали перед механизмом секрета | Да |

Вращающая шайба из закаленной стали перед механизмом секрета | Да |

Вращающая шайба из закаленной стали после механизма секрета для защиты хвостовика привода | Да |

Крепление механизма секрета в корпусе замка | Не менее двух штифтов размещенных в различных плоскостях |

Минимальная толщина стенки корпуса замка | 4 мм |

Крепление замка к транспортному средству | Не менее трех точек на срывных элементах |

Защита ригеля от отжима и выкручивания | |

Наличие защиты от выкручивания ригеля | Да |

Наличие защиты от отжима ригеля | Да |

Наличие защиты доступа к ригелю | В оправданных случаях |

Наличие фиксации ригеля в крайних положениях | В оправданных случаях |

Наличие защитных кронштейнов в моторном отсеке на коробке передач | В необходимых случаях |

Порядок работы блокиратора КПП Гарант Консул

Заблокирование и разблокирование механизма выбора коробки передач происходит при помощи поворота ключа ABLOY на 180 градусов по часовой и против часовой стрелки..jpg) Под действием пружины замковый механизм блокирует коробку передач с помощью закрепленной к нему тяги. Блокирование замка производится переводом рычага переключения скоростей в определенное инструкцией положение.

Под действием пружины замковый механизм блокирует коробку передач с помощью закрепленной к нему тяги. Блокирование замка производится переводом рычага переключения скоростей в определенное инструкцией положение.

Предлагаем Вам просмотреть видеоролик, наглядно демонстрирующий порядок работы замка «Гарант Консул».

Ниже Вы можете ознакомиться с сертификатом соответстия и свидететельством на товарный знак GARANT CONSUL.

Установка замка на коробку передач

- Главная

- Установка предпусковых подогревателей

Сервисный центр «Агрегат69» предлагает услуги установки замка-блокиратора на коробку передач в Твери по доступным ценам.

Позвоните нам:

+7 (4822) 39-54-52, +7 (903) 631-83-82

Замок на КПП является специальным противоугонным устройством, блокирующим возможность перемещения рычага переключения передач и исключающим возможность управления автомобилем.

Массовое производство блокираторов КПП одной из первых организовала компания Mul-T-Lock, поэтому ее наименование стало использоваться в качестве синонима этого устройства, которое зачастую так и называют – мультилок.

По способу блокировки замки на КПП подразделяются на следующие виды:

- механические;

- электромеханические.

По конструкции замки делятся на штыревые, безштыревые, дуговые и подкапотные. В первом случае для разблокировки штырь извлекается вручную, во втором случае штырь несъемный и приводится в движение с помощью ключа. Дуговые блокираторы фиксируют только рукоятку переключения передач и крепятся снаружи. Подкапотные блокираторы КПП крепятся в моторном отсеке и блокируют переключение передач непосредственно на коробке.

Замок на механическую коробку передач

Последовательность установки замка зависит от его вида и модели автомашины. При установке штыревого блокиратора общая последовательность действия будет следующая:

- демонтаж центральной консоли;

- фрезерование необходимых отверстий;

- установка замка и проверка его работоспособности;

- установка личины;

- монтаж центральной консоли.

Замок на автоматическую коробку передач

Последовательность установки замка на АКПП мало отличается от монтажа на автомобиль с механической коробкой..jpg)

Следует отметить, что установка противоугонного замка не является абсолютной защитой от угона транспортного средства и наиболее эффективна при совместном использовании с электронными противоугонными системами.

Хотите узнать сколько стоит установка замка на КПП в Твери? Сообщите нам марку автомобиля и свои пожелания по телефону, и мы озвучим Вам стоимость.

Позвоните нам:

+7 (4822) 39-54-52, +7 (903) 631-83-82

Установка замков КПП — «Лаборатория Безопасности Автомобиля», Харьков

Установим на ваш авто замок КПП самого надежного чешского разработчика систем блокировки коробок передач — Блокиратор КПП Construct.

У нас работают настоящие профессионалы своего дела. За много лет в «Лаборатория Безопасности Автомобиля» успели установить замок КПП на совершенно разные машины.

Мы с уважением относимся к каждому клиенту и предлагаем только качественные и хорошо зарекомендовавшие себя противоугонные решения.

Замок кпп: цена установки

В зависимости от типа коробки передач изменяется цена на установку блокиратора КПП. Приводим минимальные цены на установку данного оборудования.

| Работа | Цена |

| Замок construct модельный (безштыревой) | от 1500 грн |

| Замок construct модельный двунаправленный (безштыревой) | от 1500 грн |

| Замок construct модельный VARIO (безштыревой) | от 1700 грн |

| Электромеханический замок на КПП Construct Safetronic (безштыревой) | от 1800 грн |

Замок КПП пригодится вам во многих случаях. Невозможность деактивировать блокиратор на расстоянии и долгий демонтаж отпугнут угонщиков, а в комплексе с другим противоугонным оборудованием сделает попытку угона невозможной за адекватное время.

Обращайтесь в нашу установочную студию мы установим в вашу машину все, чтоб ей не воспользовались злоумышленники.

Замки КПП, которые мы устанавливаем

Модельный замок на КПП Construct G2 (безштыревой)

Механический блокиратор КПП. Не требует обслуживания на протяжении всего срока эксплуатации. Отличается высокой устойчивостью. Закаленный корпус устойчив к охлаждению жидким азотом, защищён от взлома отмычкой, силовому воздействию, бампинга.

Сам замок спрятан в консоль. Т.к. изготавливается замок под конкретную модель автомобиля и устанавливается под штатные кузовные болты, то никаких следов установки в салоне не будет кроме отверстия для ключа.

Модельный замок на КПП двунаправленный Construct G3(безштыревой)

Основным отличием данной модели от G2 является возможность одновременной блокировки коробки передач и раздаточной коробки. Этот замок обладает такими же противовзломными возможностями и устойчивостью к агрессивным химическим веществам что и все модели этого производителя.

Модельный замок на КПП/капот Construct Vario 3 systems(безштыревой)

Инновационное решение не имеющее аналогов. Одним поворотом ключа вы блокируете как подкапотное пространство так и коробку передач. Как и все противоугонные замки Construct изготовлен из закаленного металла, устойчив к термическим и силовым нагрузкам, к действию кислоты и др. веществам используемым угонщиками.

Одним поворотом ключа вы блокируете как подкапотное пространство так и коробку передач. Как и все противоугонные замки Construct изготовлен из закаленного металла, устойчив к термическим и силовым нагрузкам, к действию кислоты и др. веществам используемым угонщиками.

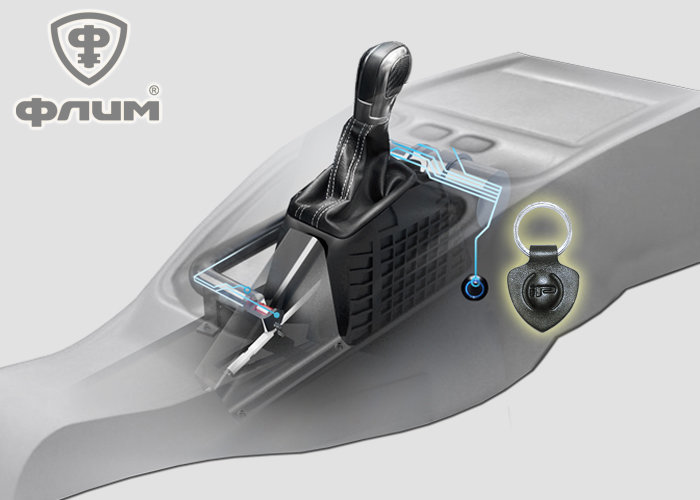

Модельный электромеханический замок на КПП ConstructSafetronic (безштыревой)

Электромеханический замок. После того как владелец извлечет ключи зажигания замок блокирует АКПП в режиме «parking”, а М КПП блокируется в положении заднего хода.

Для разблокировки системы нужно поднести метку, идущую в комплекте, к транспондеру который установлен в месте известном только водителю.

Систему блокировки можно отключать специальной картой, которая идет в комплекте. Данная функция пригодится, если вы хотите оставить авто на СТО или дать на время другому человеку.

Физические свойства материалов из которых изготавливается замок позволяют ему безотказно работать в температурном диапазоне от -40 до +120 о С. Замок не поддается воздействию жидким азотом, и химически агрессивным веществам.

Замок не поддается воздействию жидким азотом, и химически агрессивным веществам.

Высокая надежность всех элементов замка, устойчивость к взлому и простота в использовании делают электромеханический блокиратор КПП популярным решением. Инженеры компании Construct учли все возможные способы взлома замков подобного типа и защитили его от этого.

Установка замка КПП(коробки передач) в Днепре

Ещё одним дополнительным прибором, который поможет защитить ваш автотранспорт от угона, можно считать замок коробки передач. Следует понимать, что чем больше охранных устройств и систем будет установлено на авто, тем меньше вероятность его угона. Ведь у злоумышленника очень мало времени, и он не будет рисковать тратить его на сильно защищённый автомобиль. В итоге транспортное средство после неудачного угона останется у владельца – а это главное!

Зачем нужен этот блокирующий механизм?

Установка замка КПП является ещё одним средством для создания не угоняемого авто..jpg) При попадании угонщика в салон он попробует завести двигатель и включить передачу. Если старт мотора у него может получится, то переключить передачу он не сможет из-за блокировки. Специальный запор стопорит рычаг переключения передач, и без разблокировки специальным ключом автомобиль не тронется с места. В таком случае, большинство угонщиков бросает слишком защищённое транспортное средство в поисках более лёгкой жертвы.

При попадании угонщика в салон он попробует завести двигатель и включить передачу. Если старт мотора у него может получится, то переключить передачу он не сможет из-за блокировки. Специальный запор стопорит рычаг переключения передач, и без разблокировки специальным ключом автомобиль не тронется с места. В таком случае, большинство угонщиков бросает слишком защищённое транспортное средство в поисках более лёгкой жертвы.

Как это работает?

Всё довольно просто, и поэтому надёжно:- Стопоры для КПП выпускаются производителем под каждую конкретную модель авто. Остается только его правильно и надёжно закрепить на штатные крепежные элементы кузова, и устройство готово к использованию.

- Этот несложный аппарат представляет собой корпус, блокирующий рычаг, прикрученный к кулисе и запорный механизм с секретом (личинкой различных конструкций). Для разблокировки рычага и переключения коробки требуется установить уникальный ключ в замочную скважину, и отключить запирающий механизм.

- Перед установкой своего транспорта на стоянку требуется заблокировать кулису поворотом ключа. Это зафиксирует рычаг в положении «нейтраль» и не позволит переключить его на любую из скоростей.

Этапы монтажа

Конечно, для установки такой запорной конструкции требуется разобрать часть салона. Подобные устройства выполняются из прочных конструкционных материалов и крепятся они к несущим элементам кузова. Это предотвращает механический слом и разблокировку кулисы коробки при помощи грубой силы.

Крепеж выполняют специальными гайками, предотвращающими быстрое откручивание. Так что быстро нейтрализовать действие запорного механизма не получится.

Салон авто абсолютно не страдает от монтажа оборудования. Благодаря продуманности конструкции, после доработки коробки в салон будет выходить только аккуратное место под уникальный ключ (замочная скважина). По желанию клиента есть возможность спрятать замочную скважину за специальной фальшпанелью.

Большой опыт работ и высокая эффективность замков позволяет специалистам нашего центра рекомендовать монтаж таких блокирующих приборов практически на любой автомобиль. В нашем установочном центре выполняются все работы по монтажу и настройке подобного оборудования. Так же мы поможем Вам при выборе и покупке данного типа оборудования.

В нашем установочном центре выполняются все работы по монтажу и настройке подобного оборудования. Так же мы поможем Вам при выборе и покупке данного типа оборудования.

Установка замка на коробку передач (КПП) – цена в Киеве

имеет солидный опыт в профессиональной установке противоугонных замков, поэтому с удовольствием предлагает вам свои услуги.

Учитывая, насколько сейчас непростая ситуация в стране, наличие подобного замка КПП (коробки передач) и капота сумеет обеспечить вашей машине надёжную защиту от угона. Стоит сказать, что замок на КПП, установленный нами, никоим образом не будет мешать исправному функционированию транспортного средства, поэтому можете быть совершенно спокойны на этот счёт. Единственное, что будет заметно глазу, так это аккуратная личинка в замочной скважине.

Бесспорно, только вы вправе решать какому именно производителю отдать предпочтение, здесь всё зависит исключительно от пожеланий и финансовых возможностей самого покупателя. Отдельно хотелось бы отметить несколько производителей. Возможно, наши рекомендации помогут вам сделать выбор. Итак, очень неплохо себя зарекомендовали: «Mul-t-Lock» («Мультилок» на АКПП), и «Construct». Если говорить о стоимости предлагаемых изделий, то цена зависит от множества факторов, в особенности от технических характеристик.

Возможно, наши рекомендации помогут вам сделать выбор. Итак, очень неплохо себя зарекомендовали: «Mul-t-Lock» («Мультилок» на АКПП), и «Construct». Если говорить о стоимости предлагаемых изделий, то цена зависит от множества факторов, в особенности от технических характеристик.

Давайте немного подробнее рассмотрим вопрос. Таким образом, транспортное средство с КПП автоматического типа, ставится на блокировку замком, находящемся в определённой позиции, и переключить передачу представляется возможным только лишь после открытия самого замка. Механическая коробка работает по аналогичному принципу. Использовать специальную отмычку, либо же подобрать ключ подходящего типа практически нереально. Если говорить о цифрах, то шанс приблизительно один из миллиона. Если угонщики решат разобрать и снять устройство, то здесь их также ожидает фиаско, так как она надёжно прикрепляется к кузову авто срывными болтами. К слову, именно по этой причине не рекомендуется производить установку самостоятельно.

Предпочтительнее обратиться к высококвалифицированным специалистам, которые разбираются во всех особенностях, нюансах и тонкостях проводимого процесса. Если вы решите всё же справиться своими силами, то, скорее всего, потерпите неудачу. Дело в том, что произвести переустановку замка (если он мешает переключению передач, либо же вовсе не позволяет это сделать) никак нельзя. Поэтому результатом могут стать впустую потраченные деньги и время.

Не стоит взваливать на свои плечи груз ответственности и проблем, просто доверьтесь специалистам. В нашей компании собраны лучшие сотрудники, каждый из которых имеет профильное образование и многолетний опыт работы. Именно по этой причине мы готовы гарантировать, что справимся с заказом максимально качественно, не срывая установленных сроков. Стоит сказать, что мы привыкли работать не только на своё имя и репутацию, но и на результат, поэтому мы никогда не отступим, пока все намеченные цели не будут выполнены в полном объёме. Мы – специалисты, которые трудятся слаженно и в команде далеко не первый год, поэтому уже успели понимать друг друга с полуслова.

Поверьте, если вы обратитесь к нам, то в правильности и рациональности собственного выбора никогда не усомнитесь. Мы гарантируем, что конечные результаты обязательно вас порадуют. Мы глубоко ценим и уважаем каждого заказчика, поэтому всегда предоставляем высококлассное сервисное обслуживание и доступные цены!

тупиков, настройка контрольных точек и заблокированные запросы · pganalyze

У тех из нас, кто работает с производственными базами данных PostgreSQL, много работы, и часто не хватает времени чтобы регулярно просматривать файлы журналов Postgres.

Однако часто эти журналы содержат важные сведения о том, как новый код приложения влияет на базу данных из-за проблем с блокировкой или как определенные параметры конфигурации вызывают в базе данных всплески ввода-вывода.

В этом посте освещены три распространенные проблемы с производительностью, которые вы можете найти, просмотрев и автоматически фильтруя журналы Postgres.

Заблокированные запросы

Одно из наиболее важных событий журнала, связанных с производительностью, — это заблокированные запросы из-за ожидания блокировок, принятых другим запросом. В системах, в которых есть проблемы с блокировками, вы также часто будете видеть очень высокую загрузку ЦП, которую невозможно объяснить.

В системах, в которых есть проблемы с блокировками, вы также часто будете видеть очень высокую загрузку ЦП, которую невозможно объяснить.

Во-первых, чтобы включить ведение журнала ожидания блокировок, установите log_lock_waits = на в конфигурации Postgres. Это вызовет событие журнала, подобное следующему, если запрос ждал дольше deadlock_timeout (по умолчанию 1 с):

LOG: процесс 123 все еще ожидает ShareLock для транзакции 12345678 после 1000.606 мс

ЗАЯВЛЕНИЕ: ВЫБЕРИТЕ таблицу WHERE id = 1 ДЛЯ ОБНОВЛЕНИЯ;

КОНТЕКСТ: при обновлении кортежа (1,3) в отношении «таблица»

ДЕТАЛИ: Процесс, удерживающий блокировку: 456. Очередь ожидания: 123. Это говорит нам о том, что мы наблюдаем конкуренцию за блокировку обновлений для таблицы , поскольку другая транзакция удерживает блокировку той же строки, которую мы пытаемся обновить. Часто это можно увидеть из-за сложных транзакций, которые слишком долго удерживают блокировки. Один из частых анти-шаблонов в типичном веб-приложении:

Один из частых анти-шаблонов в типичном веб-приложении:

- Открыть транзакцию

- Обновить поле отметки времени (например,грамм.

updated_atв Ruby on Rails) - Выполнить вызов API внешней службы

- Подтвердить транзакцию

Блокировка строки, которую вы обновили на шаге 2, будет удерживаться до 4. Это означает, что если вызов API занимает всего несколько секунд, вы будете удерживать блокировку для этой строки в течение этого времени. Если в вашей системе есть какой-либо параллелизм, который влияет на одни и те же строки, вы увидите конфликт блокировок и указанное выше уведомление о блокировке для запросов на шаге 2.

Однако часто вам нужно вернуться к системе разработки или промежуточной системы с полным ведением журнала запросов, чтобы понять полный контекст транзакции, которая вызывает проблему.

Тупики

Связаны с заблокированными запросами, но немного отличаются друг от друга: взаимоблокировки, которые приводят к отмене запроса из-за его взаимоблокировки с другим запросом.

Самый простой способ воспроизвести тупик — это сделать следующее:

НАЧИНАТЬ;

ВЫБРАТЬ * ИЗ таблицы WHERE id = 1 ДЛЯ ОБНОВЛЕНИЯ;

НАЧИНАТЬ;

ВЫБРАТЬ * ИЗ таблицы WHERE id = 2 ДЛЯ ОБНОВЛЕНИЯ;

ВЫБРАТЬ * ИЗ таблицы WHERE id = 1 ДЛЯ ОБНОВЛЕНИЯ;

ВЫБРАТЬ * ИЗ таблицы WHERE id = 2 ДЛЯ ОБНОВЛЕНИЯ; Опять же, после deadlock_timeout Postgres увидит проблему с блокировкой.В этом случае он решает, что это никогда не закончится, и выводит в журналы следующее:

12.02.2018 09: 24: 52.176 UTC [3098] ОШИБКА: обнаружена взаимоблокировка

2018-02-12 09: 24: 52.176 UTC [3098] ПОДРОБНЕЕ: процесс 3098 ожидает ShareLock для транзакции 219201; заблокирован процессом 3099.

Процесс 3099 ожидает ShareLock для транзакции 219200; заблокирован процессом 3098.

Процесс 3098: ВЫБРАТЬ * ИЗ таблицы WHERE id = 2 FOR UPDATE;

Процесс 3099: ВЫБРАТЬ * ИЗ таблицы WHERE id = 1 FOR UPDATE;

2018-02-12 09:24:52.176 UTC [3098] ПОДСКАЗКА: подробности запроса см. В журнале сервера.

2018-02-12 09: 24: 52.176 UTC [3098] КОНТЕКСТ: при блокировании кортежа (0,1) в отношении «таблица»

2018-02-12 09: 24: 52.176 UTC [3098] ЗАЯВЛЕНИЕ: ВЫБЕРИТЕ * ИЗ таблицы WHERE id = 2 FOR UPDATE;

В журнале сервера.

2018-02-12 09: 24: 52.176 UTC [3098] КОНТЕКСТ: при блокировании кортежа (0,1) в отношении «таблица»

2018-02-12 09: 24: 52.176 UTC [3098] ЗАЯВЛЕНИЕ: ВЫБЕРИТЕ * ИЗ таблицы WHERE id = 2 FOR UPDATE; Вы можете подумать, что взаимоблокировки никогда не возникают в производственной среде, но печальная правда заключается в том, что интенсивное использование фреймворков ORM может скрыть ситуацию циклической зависимости, которая приводит к взаимоблокировкам, и это определенно то, чего следует остерегаться, когда вы используете сложные транзакции.

Контрольно-пропускные пункты

И последнее, но не менее важное: контрольно-пропускные пункты. Для тех, кто не знаком, контрольные точки — это механизм, с помощью которого PostgreSQL сохраняет все изменения в каталоге данных, которые раньше были только в общих буферах и WAL. Это то, что дает вам согласованную копию ваших данных в одном месте (каталог данных).

Из-за того, что контрольные точки должны записывать все изменения, которые вы отправили в базу данных (которые ранее уже были записаны в WAL), они могут производить довольно много операций ввода-вывода, особенно когда вы активно загружаете данные.

Самый простой способ создать контрольную точку — позвонить по номеру CHECKPOINT , но очень немногие люди будут делать это часто в производственной среде. Вместо этого в Postgres есть механизм, который автоматически запускает контрольную точку, чаще всего из-за time или xlog . После включения log_checkpoints = 1 вы можете увидеть это в логах примерно так:

фев 09 08:30:07 AM PST 12772 LOG: начало контрольной точки: время

09 февраля, 08:15:50 PST 12772 LOG: начало контрольной точки: xlog

09 февраля, 08:10:39 PST 12772 LOG: начало контрольной точки: xlog Или при визуализации во времени это может выглядеть так:

Иногда Postgres также выводит следующее предупреждение, которое намекает на настройку, которую вы можете сделать:

фев 09 10:21:11 AM PST 5677 LOG: контрольные точки выполняются слишком часто (с интервалом 17 секунд) С контрольными точками вы хотите избежать их частого появления, поскольку каждая контрольная точка будет производить значительный ввод-вывод, а также заставлять все изменения, которые записываются в WAL сразу после записи, записываются как запись на всю страницу.

В идеале контрольные точки должны быть распределены равномерно и обычно начинаются с по времени вместо xlog . Вы можете повлиять на это поведение с помощью следующих настроек конфигурации:

-

checkpoint_timeout— время, по истечении которого будет запущена контрольная точкаtime(по умолчанию каждые 5 минут) -

max_wal_size— максимальный объем WAL, который будет накоплен до срабатывания контрольной точкиxlog(по умолчанию 1 ГБ) -

checkpoint_completion_target— как быстро заканчивается контрольная точка (по умолчанию0.5, что означает, что он завершится за половину времениcheckpoint_timeout, т.е. 2,5 минуты)

Во многих производственных системах я видел, что max_wal_size было увеличено для поддержки более высокой скорости записи, checkpoint_timeout нужно немного увеличить, чтобы избежать слишком частых временных контрольных точек, а также установить checkpoint_completion_target на 0,9 .

Однако вам следует настроить все это на основе вашей собственной системы и журналов, чтобы вы могли выбрать то, что подходит для вашей настройки.Также обратите внимание, что менее частые контрольные точки означают, что восстановление сервера займет больше времени, поскольку Postgres должен будет воспроизвести весь WAL, начиная с предыдущей контрольной точки, при загрузке после сбоя.

Заключение

Файлы журналовPostgres содержат массу полезных данных, которые вы можете анализировать, чтобы ваша система работала быстрее, а также устраняла производственные проблемы. Эти данные легко доступны, но часто их трудно проанализировать.

В этой статье делается попытка указать, какие строки журнала стоит фильтровать в производственных системах.

Если вы не хотите беспокоиться о настройке собственных фильтров в сторонней системе ведения журналов, попробуйте pganalyze Postgres Log Insights: встроенную в pganalyze систему анализа журналов и мониторинга журналов PostgreSQL в реальном времени.

Резервное копирование и восстановление // Helix Versioning Engine. Руководство администратора: основы

Контрольная точка — это файл, содержащий всю информацию, необходимую для воссоздания. метаданные в базе данных Perforce. Когда вы создаете контрольную точку, База данных Perforce заблокирована, что позволяет вам использовать внутренне согласованный снимок этой базы данных.

Файлы с установленными версиями копируются отдельно от контрольных точек. Это означает, что контрольная точка , а не , содержит содержимое файлов с контролем версий, и поэтому вы не может восстановить файлы с контролем версий с контрольной точки. Однако вы можете восстановить все списки изменений, ярлыки, задания и т. д. с контрольной точки.

Чтобы гарантировать целостность базы данных при восстановлении, контрольная точка должна быть такой же старой

как файлы с версией в хранилище или старше их. Это означает, что

база данных должна иметь контрольную точку, и генерация контрольной точки должна быть завершена,

перед началом резервного копирования файлов с поддержкой версий.

Регулярные контрольные точки важны, чтобы журнал не становился слишком длинным. Создание контрольной точки непосредственно перед резервным копированием вашей системы — хорошая практика.

Контрольные точки не создаются автоматически; кто-то или что-то должно управлять

команда checkpoint на сервере Perforce. Чтобы создать контрольно-пропускной пункт,

вызвать программу p4d с флагом -jc (journal-create):

$ p4d -r server_root -jc Вы можете создать контрольную точку во время работы службы Perforce ( p4d ).Контрольная точка создается в корневом каталоге вашего сервера (то есть P4ROOT , если нет server_root указан).

Чтобы сделать контрольную точку, p4d блокирует базу данных, а затем выгружает ее

содержимое в файл с именем checkpoint. n в каталоге P4ROOT , где n порядковый номер.

Перед разблокировкой базы данных p4d также копирует (в UNIX, где

журнал не сжат, переименовывает) файл журнала в файл с именем

Журнал . n-1 в каталоге P4ROOT (независимо от каталога, в котором

текущий журнал сохраняется), а затем обрезает текущий журнал. MD5

контрольная сумма контрольной точки записывается в отдельный файл checkpoint. н .md5 ,

и счетчик lastCheckpointAction обновляется, чтобы отразить успешное

завершение.

Примечание

При проверке подписи MD5 сжатой контрольной точки контрольная точка должна сначала распаковать в форму, которая отражает соглашение об окончании строки родной для системы, создавшей контрольную точку.(То есть сжатый контрольная точка, сгенерированная сервером Windows, должна иметь окончания строки CR / LF и сжатая контрольная точка, созданная в системе UNIX, должна иметь окончание строки LF.)

Это гарантирует, что последняя контрольная точка (контрольная точка .) в сочетании с

текущий журнал ( n

n журнал ) всегда отражает полное содержание базы данных на

время создания контрольной точки.

Порядковые номера отражают характер повтора транзакций журнала.Восстановить

базы данных к более старым контрольным точкам, сопоставьте порядковые номера. То есть можно

восстановить состояние сервера Perforce, которое было при контрольной точке .6 было взято

восстановив контрольную точку .5 и затем загрузив журнал .5 , который содержит все

внесены изменения между КПП .5, и КПП .6 . В большинстве случаев вы

заинтересованы только в восстановлении текущей базы данных, что отражено

КПП с самым большим номером. n откат с изменениями в текущем журнал .

Чтобы указать префикс или расположение каталога для контрольной точки и журнала, используйте

вариант -jc . Например, вы можете создать контрольную точку с:

$ p4d -jc префикс В этом случае файлы контрольной точки и журнала называются с префиксом . и  ckp. n

ckp. n префикс .jnl. n соответственно, где префикс соответствует указанному в команде

строка, а n — порядковый номер.Если не указан префикс , по умолчанию

имена файлов контрольная точка. n и журнал . n . Вы можете хранить контрольно-пропускные пункты

и журналы в выбранном вами каталоге, указав каталог как часть

префикса. Например:

$ п4 -р. -J / где / мой / журнал / живет / журнал -z -jc

/ Users / bruges / server151 / checkpoints / mybackup возвращает

Checkpointing в / Users / bruges / server151 / checkpoints / mybackup.ckp.299.gz ... MD5 (/Users/bruges/server151/checkpoints/mybackup.ckp.299) = 5D7D8E548D080B16ECB66AD6CE0F2E5D Перемещение журнала в /Users/bruges/server151/checkpoints/mybackup.jnl.298.gz ...

Вы также можете указать префикс для сервера с помощью:

$ p4 configure set journalPrefix = prefix Когда настроен настраиваемый префикс journalPrefix , настроенный префикс принимает

приоритет над именами файлов по умолчанию. Это поведение особенно полезно в

многосерверные и реплицированные среды.

Это поведение особенно полезно в

многосерверные и реплицированные среды.

Чтобы создать контрольную точку без входа в систему на машине, на которой Сервис Perforce, используйте команду:

$ контрольная точка администратора p4 [-z | -Z] [префикс ] Запуск контрольной точки администратора p4 эквивалентен p4d -jc , за исключением того, что

при использовании контрольной точки администратора p4 необходимо, чтобы вы были подключены к серверу.

Вы должны быть суперпользователем Perforce, чтобы использовать p4 admin .

Вы можете настроить автоматическую программу для создания контрольных точек на регулярной основе.

расписание. Обязательно всегда проверяйте вывод программы, чтобы убедиться, что контрольная точка

создание было начато. Сравните фактическую контрольную сумму MD5 контрольной точки с этой

записаны в файл ., и сделайте резервную копию файла  md5

md5 .md5 вместе с

контрольно-пропускной пункт. После успешного создания файл контрольной точки можно сжать,

заархивированы или перемещены на другой диск. В то время или вскоре после этого назад

вверх версионные файлы, хранящиеся в подкаталогах депо.

Для восстановления из резервной копии контрольная точка должна быть не меньше возраста файлов. в хранилищах , то есть файлы с версией могут быть новее, чем контрольная точка, но не наоборот. Как и следовало ожидать, чем короче этот временной промежуток, лучше.

Если сама команда контрольной точки не работает, обратитесь в службу технической поддержки Perforce. немедленно. Сбой контрольной точки обычно является признаком проблемы с ресурсами (диск пространство, разрешения и т. д.), которые могут поставить под угрозу вашу базу данных, если ее не обработать правильно.

Примечание

Проверить целостность контрольной точки можно с помощью команды p4d -jv .

RevolutionAnalytics / checkpoint: установка пакетов R из моментальных снимков на сервере контрольной точки

Обзор

Задача КПП — решить проблему упаковки

воспроизводимость в R. В частности, КПП решает проблемы, которые

возникают, когда у вас нет правильных версий пакетов R.С

пакеты постоянно обновляются в CRAN, может быть сложно

воссоздайте среду, в которой все ваши пакеты соответствуют некоторым

более раннее состояние.

Чтобы решить эту проблему, контрольная точка позволяет устанавливать пакеты из

конкретная дата снимка. Другими словами, КПП дает возможность

для установки версий пакета с определенной даты в прошлом, как если бы вы

была машина времени CRAN.

Контрольная точка версии 1.0 - это крупный рефакторинг / перезапись , направленный на решение многих давних проблем.Вы можете оставить отзыв, открыв вопрос или связавшись со мной.

Характеристики КПП

С пакетом контрольно-пропускной пункт вы легко можете:

- Напишите сценарии или проекты R, используя версии пакетов из определенного момент времени;

- Написать сценарии R, которые используют старые версии пакетов или пакетов которые больше не доступны в CRAN;

- Установить пакеты (или версии пакетов), видимые только определенному проект, не влияя на другие проекты R или пользователей R на том же система;

- Управлять несколькими проектами, использующими разные версии пакетов;

- Поделитесь сценариями R с другими, которые автоматически установят соответствующие версии пакета;

- Напишите и поделитесь кодом R, результаты которого могут быть воспроизведены, даже если они новые

(и, возможно, несовместимые) версии пакетов выпускаются позже.

Через КПП

Пакет checkpoint имеет 3 основные функции.

Функция create_checkpoint

- Создает каталог контрольных точек для установки пакетов. По умолчанию этот каталог находится под

~ / .checkpoint, но вы можете изменить его расположение. - Проверяет каталог вашего проекта на наличие всех используемых пакетов. В частности, он ищет в вашем коде экземпляры вызовов библиотеки

()иrequire (), а также операторов пространств имен::и:::. - Устанавливает эти пакеты из снимка MRAN на указанную дату в каталог контрольной точки.

Функция use_checkpoint

- Устанавливает зеркало CRAN для сеанса R так, чтобы оно указывало на снимок MRAN, т.е. изменяет параметры

(репозитории) - Устанавливает путь поиска в вашей библиотеке так, чтобы он указывал на папку, созданную

create_checkpoint, т. е. изменяет

е. изменяет .libPaths ()

Это означает, что оставшаяся часть вашего скрипта будет выполняться с пакетами, начиная с указанной вами даты.

Наконец, функция checkpoint служит унифицированным интерфейсом для create_checkpoint и use_checkpoint . Он ищет уже существующий каталог контрольных точек и, если не найден, создает его с помощью create_checkpoint . Затем он вызывает use_checkpoint , чтобы использовать контрольную точку.

Совместное использование сценариев и проектов для воспроизводимости

Поделиться сценарием для воспроизведения так же просто, как разместить следующий фрагмент вверху:

Библиотека (КПП)

checkpoint ("2020-01-01") # заменить на желаемую дату Затем отправьте этот сценарий своим соавторам.Когда они запускают этот сценарий на своем компьютере в первый раз, контрольная точка выполнит те же шаги сканирования зависимостей пакетов, создания каталога контрольной точки, установки необходимых пакетов и настройки вашего сеанса для использования контрольной точки. При последующих запусках контрольная точка

При последующих запусках контрольная точка найдет и использует созданную контрольную точку, поэтому пакеты не нужно устанавливать повторно.

Если в вашем проекте более одного сценария, вы можете поместить приведенный выше фрагмент в каждый автономный сценарий.В качестве альтернативы вы можете поместить его в собственный сценарий и запустить перед запуском любого другого сценария.

Записка по проектам

Пакет checkpoint разработан для использования с проектами , которые представляют собой каталоги, содержащие код R и выходные данные, связанные с задачами, над которыми вы работаете. Если вы используете RStudio, вы, вероятно, знаете об этой концепции, но то же самое относится ко многим другим программным редакторам и IDE, включая Visual Studio Code, Notepad ++ и Sublime Text.

При запуске create_checkpoint сканирует все файлы R внутри данного проекта, чтобы определить, какие пакеты требуются вашему коду. Проект по умолчанию - это текущий каталог

Проект по умолчанию - это текущий каталог "." .

Если у вас не открыт фактический проект, он обычно расширяется до каталога пользователя R ( ~ / в Unix / Linux и MacOS или C: \ Users \ в Windows ). Для большинства людей это означает, что функция будет сканировать всех проектов, имеющихся на их компьютере, что может привести к установлению контрольных точек для очень большого количества пакетов.Из-за этого вы должны убедиться, что вы не находитесь в своем пользовательском каталоге, когда запускаете контрольную точку . Смягчающим фактором является то, что это должно происходить только один раз, пока каталог контрольной точки остается нетронутым.

Контрольная точка версии R

Для еще более строгой воспроизводимости можно использовать следующее:

Библиотека (КПП)

checkpoint ("2020-01-01", r_version = "3.6.2") # заменить на желаемую дату и версию R Для этого необходимо, чтобы любой, кто запускает сценарий, использовал указанную версию R..jpg) Преимущество этого заключается в том, что изменения в R с течением времени могут влиять на воспроизводимость так же, как изменения в сторонних пакетах, поэтому, ограничивая сценарий только одной версией R, мы удаляем другой возможный источник вариаций. Однако сам R обычно очень стабилен, и требование конкретной версии может быть чрезмерно требовательным, особенно в заблокированных ИТ-средах. По этой причине указывать версию R необязательно.

Преимущество этого заключается в том, что изменения в R с течением времени могут влиять на воспроизводимость так же, как изменения в сторонних пакетах, поэтому, ограничивая сценарий только одной версией R, мы удаляем другой возможный источник вариаций. Однако сам R обычно очень стабилен, и требование конкретной версии может быть чрезмерно требовательным, особенно в заблокированных ИТ-средах. По этой причине указывать версию R необязательно.

Использование knitr и rmarkdown с контрольной точкой

контрольная точка автоматически добавит пакет rmarkdown в качестве зависимости, если обнаружит какие-либо файлы на основе Rmarkdown (с расширением .Rmd , .Rpres или .Rhtml ) в вашем проекте. Это позволяет продолжить работу с такими документами после контрольной точки.

Сброс сеанса

Чтобы восстановить сеанс до того, как он был до создания контрольной точки, позвоните по номеру uncheckpoint () . Как вариант, можно просто перезапустить R.

Как вариант, можно просто перезапустить R.

Управление пунктами пропуска

Чтобы обновить существующую контрольную точку, например, если вам нужно установить новые пакеты, снова вызовите create_checkpoint () .Любые существующие пакеты останутся нетронутыми.

Функции delete_checkpoint () и delete_all_checkpoints () позволяют удалять каталоги контрольных точек, которые больше не требуются. Перед удалением они проверяют, что соответствующие контрольные точки фактически не используются.

Каждый раз, когда create_checkpoint () запускается, он сохраняет серию файлов json в основном каталоге контрольной точки. Это выходные данные пакета pkgdepends , который контрольная точка использует для выполнения фактической установки пакета и может помочь вам отладить любые проблемы, которые могут возникнуть.

-

<дата> _ <время> _refs.json: Пакеты для установки в контрольную точку -

<дата> _ <время> _config.: параметры конфигурации для контрольной точки json

json -

<дата> _ <время> _resolution.json: результат разрешения зависимости -

<дата> _ <время> _solution.json: Решение зависимостей пакетов -

<дата> _ <время> _downloads.json: Загрузить результат -

<дата> _ <время> _install_plan.json: план установки пакета -

<дата> _ <время> _installs.json: окончательный результат установки

Для получения дополнительной информации см. Справку по pkgdepends :: pkg_installation_proposal .

Установка

КПП находится на CRAN:

инсталл.пакетов («КПП»)

Разрабатываемая версия контрольной точки находится на GitHub:

install.packages ("инструменты разработчика")

devtools :: install_github ("RevolutionAnalytics / контрольная точка") Дополнительная информация

Сайт проекта

https: // github. ru / RevolutionAnalytics / checkpoint

ru / RevolutionAnalytics / checkpoint

Выпуски

Опубликуйте проблему в системе отслеживания проблем по адресу https://github.com/RevolutionAnalytics/checkpoint/issues

Сервер контрольной точки

https://github.com/RevolutionAnalytics/checkpoint-server

Сделано в

Microsoft

Кодекс поведения

В этом проекте принят открытый исходный код Microsoft Поведение. Для большего информацию см. Кодекс поведения FAQ или контакт opencode @ microsoft.com с любыми дополнительными вопросами или комментариями.

CheckPoint VPN - поддержка школ Окленда

В настоящее время в разработке

База знаний все еще находится в разработке! Во время навигации по этой базе знаний вы можете заметить, что некоторая информация отсутствует или неполна. Проверяйте регулярно, так как мы постоянно добавляем и разрабатываем новый контент. Благодарим вас за понимание, что мы находимся в процессе расширения этой платформы, чтобы она стала центром самообслуживания для сотрудников и родителей, чтобы иметь возможность получать любую информацию и помощь в устранении неполадок, в которой они нуждаются, без необходимости связываться или работать с техником школ Окленда. .

.

Нашли неточную информацию или хотите добавить обновленную информацию на страницу? Создайте сервисный билет , чтобы сообщить нам об этом!

Перейти в конец баннера Перейти к началу баннера Перейти к концу метаданных Перейти к началу метаданных Checkpoint выпустила уведомление, касающееся всех версий 81 клиента Checkpoint VPN. 1 и ниже. Если у вас возникли проблемы с вашим VPN-клиентом после декабря 2020 года, выполните следующие действия, чтобы исправить и обновить свой клиент.

1 и ниже. Если у вас возникли проблемы с вашим VPN-клиентом после декабря 2020 года, выполните следующие действия, чтобы исправить и обновить свой клиент.

CheckPoint - это приложение, установленное на вашем компьютере, которое виртуально подключает вас к сети школ Окленда.

После загрузки и установки сотрудники войдут в систему со своим ПОЛНЫМ адресом электронной почты и паролем электронного адреса.

Клиент VPN предварительно настроен для подключения к VPN до входа в компьютер.На экране входа в систему рядом со значком сети будет значок, который пользователь может щелкнуть и открыть VPN-клиент.

Ниже перечислены некоторые распространенные проблемы, связанные с VPN с контрольными точками, с которыми вы можете столкнуться.

Инструкции по исправлению для версий 81.10 и ниже

Если ваша Checkpoint VPN выдает ошибку «не удается подключиться» в ваших уведомлениях или отображается желтый восклицательный знак, выполните следующие действия, чтобы узнать, может ли вам потребоваться установить исправление..jpg) клиент.

клиент.

- Щелкните правой кнопкой мыши значок блокировки Checkpoint VPN и выберите «Справка» → «О программе», чтобы узнать, какая версия у вашего VPN-клиента Checkpoint. Если она ниже версии 81.10, вам необходимо установить патч.

- Пожалуйста, выберите ссылку для загрузки патча.

- Патч запустит сценарий для применения исправления к вашему VPN-клиенту Checkpoint, а затем немедленно перезагрузит компьютер. Перед запуском патча убедитесь, что вся работа сохранена.

- После перезапуска вы сможете подключиться к VPN. Рекомендуется немедленно обновить клиент, загрузив его в правом верхнем углу этой страницы.

- Если патч запрашивает пароль или не решает вашу проблему, сделайте заявку или обратитесь в службу поддержки по телефону 248-209-2060.

Не удалось создать новый сайт - MAC OS

Полное сообщение об ошибке: «Не удалось создать новый сайт. Причина: может потребоваться регистрация точки доступа с помощью веб-браузера. Нажмите здесь, чтобы зарегистрироваться в точке доступа и подключиться. Она может подключиться к VPN на своем компьютере с Windows ".

Она может подключиться к VPN на своем компьютере с Windows ".

- Откройте терминал и запустите: sudo launchctl stop com.checkpoint.epc.service

- Перейдите к файлу trac.defaults (в верхнем левом углу нажмите, затем выберите компьютер, выберите HD → Библиотека → Поддержка приложений → Контрольная точка → Endpoint Connect

- Переместите старый файл trac в документы и замените это с помощью следующего: Trac.defaults

- Откройте терминал и запустите: sudo launchctl start com.checkpoint.epc.service

- Тестовое создание нового сайта

Невозможно подключиться / двойные нажатия кнопок

Попытка подключиться к обоим первичный и вторичный VPN-сервер.Для получения дополнительной помощи перейдите по адресу:

Доступ запрещен - неправильное имя пользователя или пароль

Убедитесь, что вы правильно настроили DUO, и примите уведомление на своем телефоне. Вы получите это сообщение, если не примете его вовремя.

Держите приложение открытым и не полагайтесь на уведомления.

Держите приложение открытым и не полагайтесь на уведомления.Используйте свой адрес электронной почты в качестве имени пользователя вместо oslan \ username

Дважды проверьте правильность имени пользователя и пароля.

Отключение VPN каждые несколько минут

Иногда это может произойти, если ваш компьютер засыпает при подключении к VPN. Это можно решить, отключившись от VPN вручную, а затем снова подключившись.Microsoft Windows

OS VPN с CheckPoint использует двухфакторную аутентификацию DUO. Убедитесь, что вы настроили DUO. Дальнейшие инструкции здесь.

Если вы смогли найти значок на панели задач, пропустите этот шаг.

- Откройте «Меню Пуск» в нижнем левом углу экрана.

- Начните вводить «Check Point Endpoint» и убедитесь, что приложение установлено.

- Если вам удалось найти его с помощью этого метода, щелкните приложение, чтобы открыть его и продолжить как обычно.

- Войдите в систему под своим именем пользователя со своим Oakland Schools E-Mail и паролем.

- Убедитесь, что вы используете исходную электронную почту ОС, а НЕ какие-либо псевдонимы электронной почты.

- Если электронная почта ОС по-прежнему вызывает проблемы, используйте oslan \ LastNameFirstInitial

- Нажмите кнопку «Подключиться».

- CheckPoint теперь будет ждать, пока вы подтвердите этот запрос через DUO.

Используется любая аутентификация, которую вы установили при первоначальной настройке DUO Mobile. Если вы хотите изменить метод аутентификации, щелкните здесь для получения дополнительной информации.

- После аутентификации в Duo Mobile будет выполнен вход в VPN. Вы увидите зеленый кружок на желтом значке замка.

- Чтобы отключиться от VPN, щелкните правой кнопкой мыши значок замка и выберите «Отключиться».

Отключитесь от VPN, если вы не используете ресурсы, которые требуют его использования. Это освободит соединения в часы пик, а также поможет с любой задержкой, вызванной большим количеством пользователей.

Apple Mac OS

OS VPN с CheckPoint использует двухфакторную аутентификацию DUO. Убедитесь, что вы настроили DUO. Дальнейшие инструкции здесь.

Убедитесь, что вы подключены к Интернету

Откройте CheckPoint.

В верхней части экрана щелкните значок замка. Нажмите "Подключиться".

Если значок замка отсутствует, откройте панель запуска и щелкните « Endpoint Security VPN ».

Когда вас попросят настроить новый сайт, нажмите « Да, »

На экране мастера сайта выберите « Далее ».

При запросе адреса или имени сервера введите следующее: access2. oakland.k12.mi.us

oakland.k12.mi.us

Выберите « Далее ».

Выберите « Доверяйте и продолжайте »

Метод аутентификации - имя пользователя и пароль

Когда мастер сайта завершит работу, выберите « Готово» .

- Войдите в систему под своим именем пользователя со своим Oakland Schools E-Mail и паролем.

- Убедитесь, что вы используете исходный адрес электронной почты ОС, а НЕ какие-либо псевдонимы электронной почты.

- Если электронная почта ОС по-прежнему вызывает у вас проблемы, используйте oslan \ LastNameFirstInitial

- Используйте тот же пароль, который вы используете для входа на свой компьютер / ноутбук и доступ к электронной почте.

- Выберите кнопку подключения.

- CheckPoint теперь будет ждать, пока вы подтвердите этот запрос через DUO.

При этом используется любая аутентификация, которую вы установили при настройке DUO. Дальнейшие инструкции здесь.

При этом используется любая аутентификация, которую вы установили при настройке DUO. Дальнейшие инструкции здесь. - Вы войдете в VPN. Вы увидите зеленый кружок на значке замка.

Отключитесь от VPN, если вы не используете ресурсы, которые требуют его использования. Это освободит соединения в часы пик, а также поможет с любой задержкой, вызванной большим количеством пользователей.

Microsoft Windows

Щелкните здесь, чтобы загрузить установщик CheckPoint VPN.

Откройте файл OSVPN_11_2020.msi

Нажмите «Далее», чтобы продолжить.

Примите условия и нажмите «Далее».

Щелкните «Установить».

Выполняется установка.

Нажмите «Готово», когда установка будет завершена.

Перезагрузите компьютер.

После загрузки ПК следуйте инструкциям по подключению в верхней части страницы.

Рисунок 2.a

Рисунок 3

Рисунок 4

Рисунок 5

Рисунок 6

Apple Mac OS

Щелкните здесь, чтобы загрузить VPN для контрольной точки на MAC

Откройте файл Checkpoint-MAC.dmg

Дважды щелкните Checkpoint-MAC.dmg

Во введении нажмите "Продолжить".

При подтверждении лицензии нажмите «Продолжить», затем согласитесь.

В типе установки нажмите установить.

После успешной установки в разделе сводки нажмите «Закрыть».

Рисунок 3

Рисунок 4

Рисунок 5

Рисунок 5