Электронный СТС Минцифры приписывает автовладельцам чужие машины

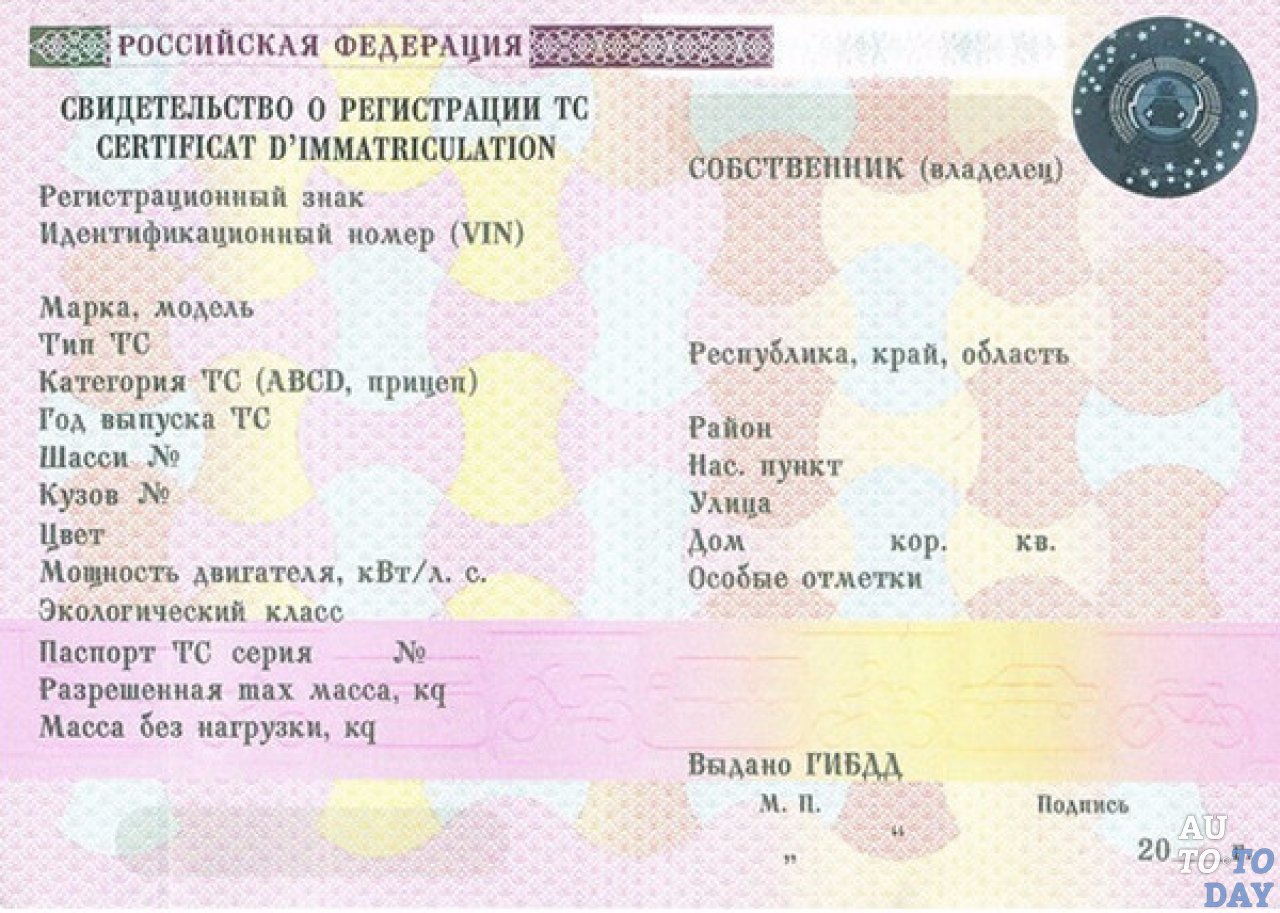

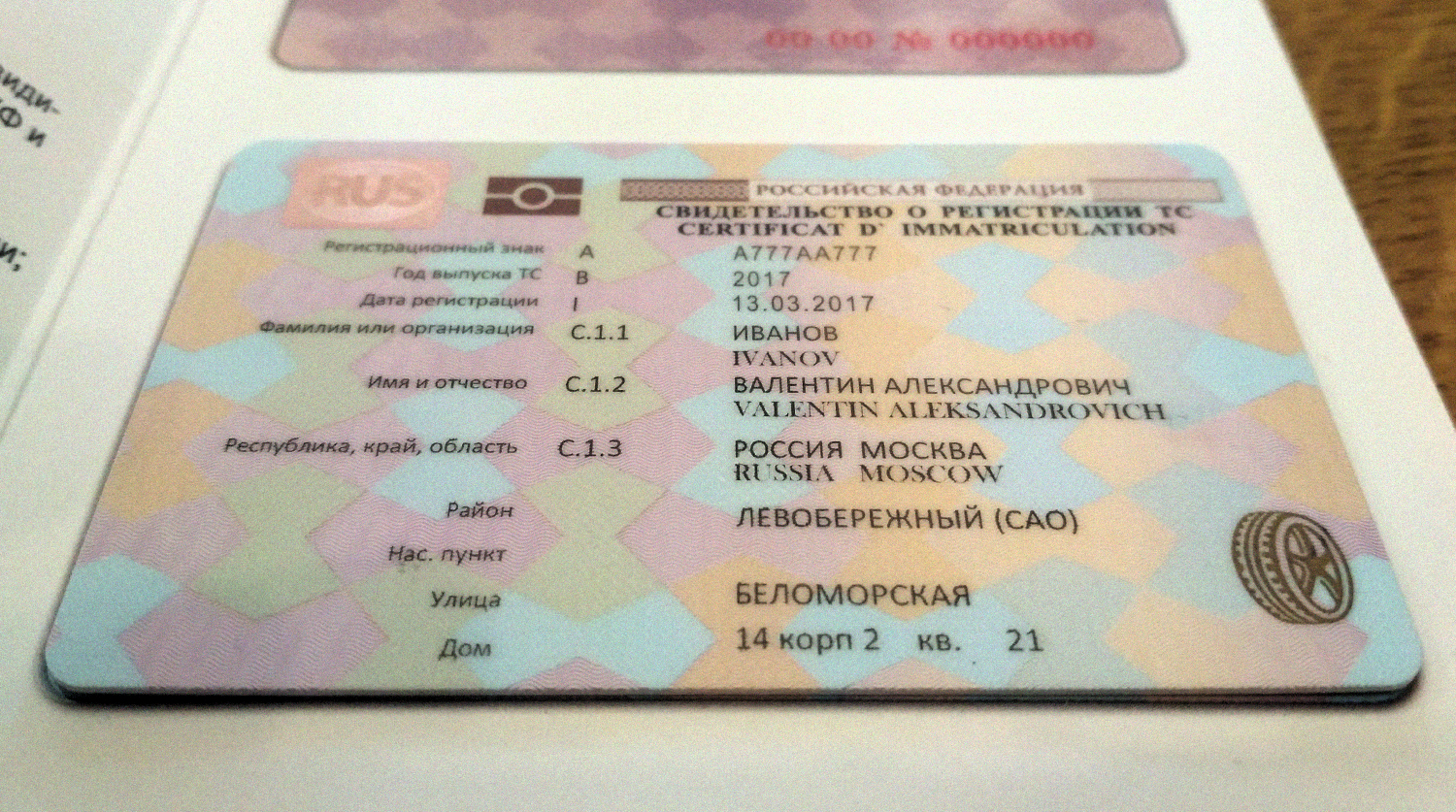

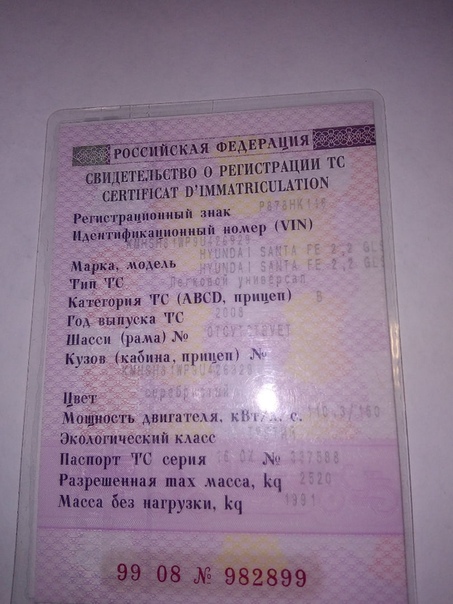

Приложение «Госуслуги авто», запущенное в среду, 8 сентября, Министерством цифрового развития, оказалось настроенным исключительно под собственника автомобиля. По задумке ведомства, это приложение должно позволить водителям предъявлять инспектору ГИБДД ранее загруженное свидетельство о регистрации транспортного средства (СТС) в виде QR-кода на экране собственного смартфона или планшета.

Чтобы воспользоваться этой возможностью, водителям, которые имеют подтвержденный профиль на «Госуслугах» и указали на этом сайте данные своего авто, необходимо скачать на смартфон само приложение. После авторизации пользователя данные об СТС автоматически загрузятся в это приложение из реестра транспортных средств.

Первые же пользователи приложения обратили внимание на то, что новой услугой от цифрового министерства могут воспользоваться только реальные собственники авто.

Родственники и любые другие лица, допущенные к управлению тем или иным автомобилем, остаются за бортом этого нововведения.

«Приложение нужное и полезное, так как ездим с мужем на одной машине, собственником которой является муж — у него все открывается как положено, а у меня не появляется QR-код — пишет, что данные не подтверждены ГИБДД. Как быть в такой ситуации?», — оставила отзыв к приложению в Google Play пользовательница Мария Ладейщикова.

Аналогичная проблема возникла еще у нескольких человек, которые написали схожие претензии разработчикам.

«Сыровато. Если вы не являетесь собственником, забудьте это приложение, так и будет висеть: «Данные не подтверждены ГИБДД», — оценил идею разработчиков Anton Kotovski.

В ответ на это в Минцифры признали наличие проблемы, но заявили, что это связано с пилотным режимом работы электронной услуги.

«Возможность добавления транспортных средств, оформленных на другого человека, появится в ближайших версиях. Следите за обновлениями приложения, — сообщается в Google Play от имении авторизованного разработчика (Минцифры). — QR-код генерируется только по транспортным средствам, для которых вы являетесь собственником.

Среди негативных отзывов также наиболее распространены жалобы водителей на прикрепление к их профилю чужих автомобилей.

«Задумка отличная. У меня как раз проблем нет. Машина на мне. Бумажное СТС — жене, себе электронное. Но при поиске моих ТС нашлись три «левых» машины, типа на мне которые. Неприятно, если моя также кому-то может попасть в руки», — написал пользователь Алексей Иванов.

Еще один мужчина в комментариях магазина Google сообщил, что благодаря приложению узнал, что на его машину выпущено новое СТС, про которое он ничего не знает. В технической поддержке министерства в ответ на эти вопросы посоветовали проверить правильность заполнения данных на самом госпортале.

«Проверьте в личном кабинете портала «Госуслуг», возможно, ранее вы вносили данные авто в личный кабинет. Ошибочно загруженные транспортные средства можно удалить самостоятельно в приложении или обратиться в техподдержку «Госуслуг», — написало Минцифры.

Эксперимент

В ГИБДД в связи с появлением QR-кода СТС особо отметили, что, пока эта инициатива работает в экспериментальном режиме, при себе водителям все еще нужно иметь бумажный аналог документа.

Эта обязанность закреплена в пункте 2.1.1 ПДД, в котором определен перечень документов, которые водитель транспортного средства обязан иметь при себе и по требованию сотрудников полиции предъявлять для проверки, говорится в заявлении пресс-службы Госавтоинпекции.

В Минцифры надеются форсировать пилотный режим работы приложения и обещают, что в будущем функциональность «Госуслуги.Авто» будет расширена за счет всех сервисов, «которыми в ежедневном режиме пользуются водители транспортных средств». Об этом в четверг заявил замглавы Минцифры России Андрей Черненко. В ведомстве отмечают, что до конца года через приложение можно будет также обжаловать штрафы за нарушение ПДД.

Кроме того, если такая программа есть у обоих участников ДТП, то с ее помощью можно будет оформить ДТП по европротоколу. А в случае успешной реализации эксперимента в ГИБДД пообещали рассмотреть вопрос о применении такого подхода для остальных документов водителя.

А в случае успешной реализации эксперимента в ГИБДД пообещали рассмотреть вопрос о применении такого подхода для остальных документов водителя.

Впрочем, переход на цифровые документы несет и другие риски, например отсутствие связи с серверами хранения данных, предупреждают эксперты.

«Даже в Подмосковье, не говоря о российской глубинке, есть участки дорог, где недоступен мобильный интернет. Как автоинспекторы смогут проверить документы в этом случае — вопрос открытый», — заявил «Газете.Ru» координатор движения «Синие ведерки» Петр Шкуматов.

По его мнению, для надежности необходимо наличие традиционных бумажных версий документов. Это обезопасит водителя от штрафа и эвакуации машины на штрафстоянку в случае какого-либо сбоя. Согласно ст. 27.13 КоАП РФ, при отсутствии у водителя документов на автомобиль транспортное средство по решению инспектора ДПС может быть отправлено на спецстоянку.

Адвокат движения «Свобода выбора» Сергей Радько в свою очередь напомнил, что проводимый сейчас эксперимент сможет получить законодательную базу только после внесения изменений в ПДД, как это было сделано после введения электронного полиса ОСАГО.

образец оформления европротокола при ДТП — Mafin

Лицевую сторону Извещения о ДТП заполняют совместно и подписывают оба водителя. Каждый водитель выбирает любую колонку («А» или «В») и вносит информацию о своем транспортном средстве.

1. Место ДТП

Укажите город, улицу и дом (ближайшее к ДТП здание). Если авария произошла на перекрестке — пересечение улиц, если не в населенном пункте — название трассы, километр и направление движения.

2. Дата ДТП

Укажите дату и время ДТП.

3. Свидетели ДТП

Напишите фамилию, имя

и отчество (если оно есть),

а также адрес свидетелей ДТП.

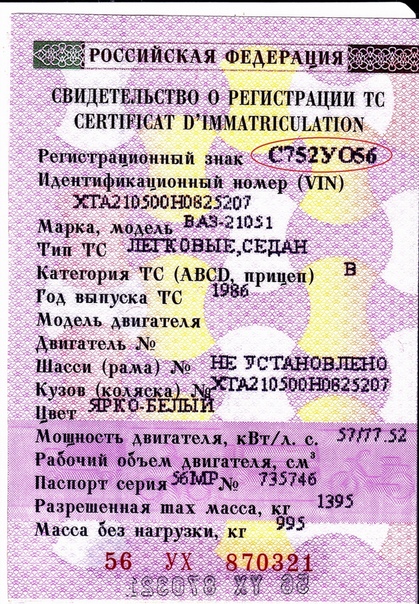

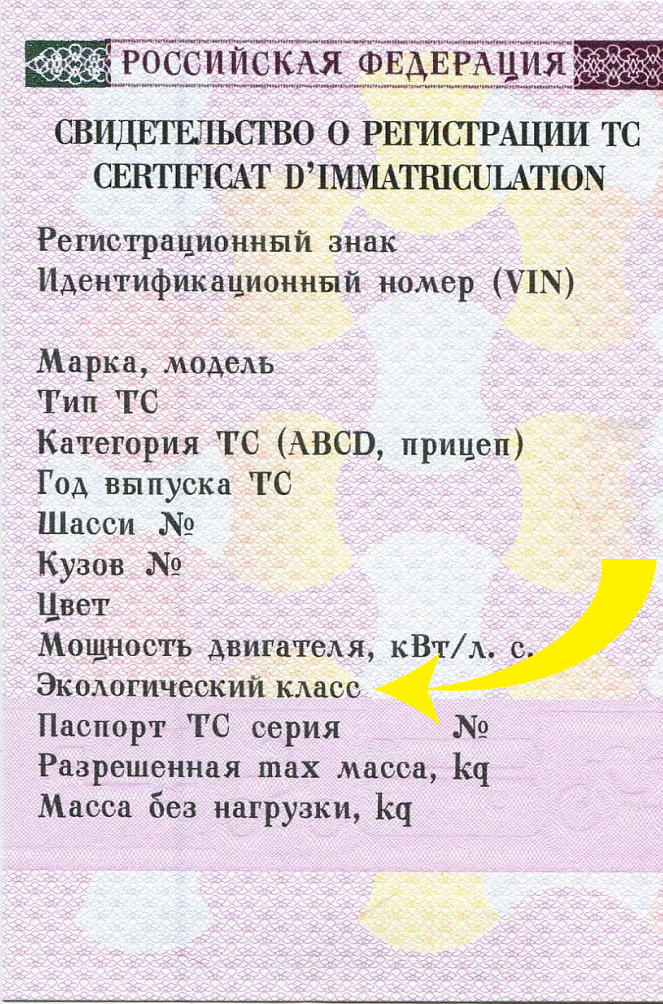

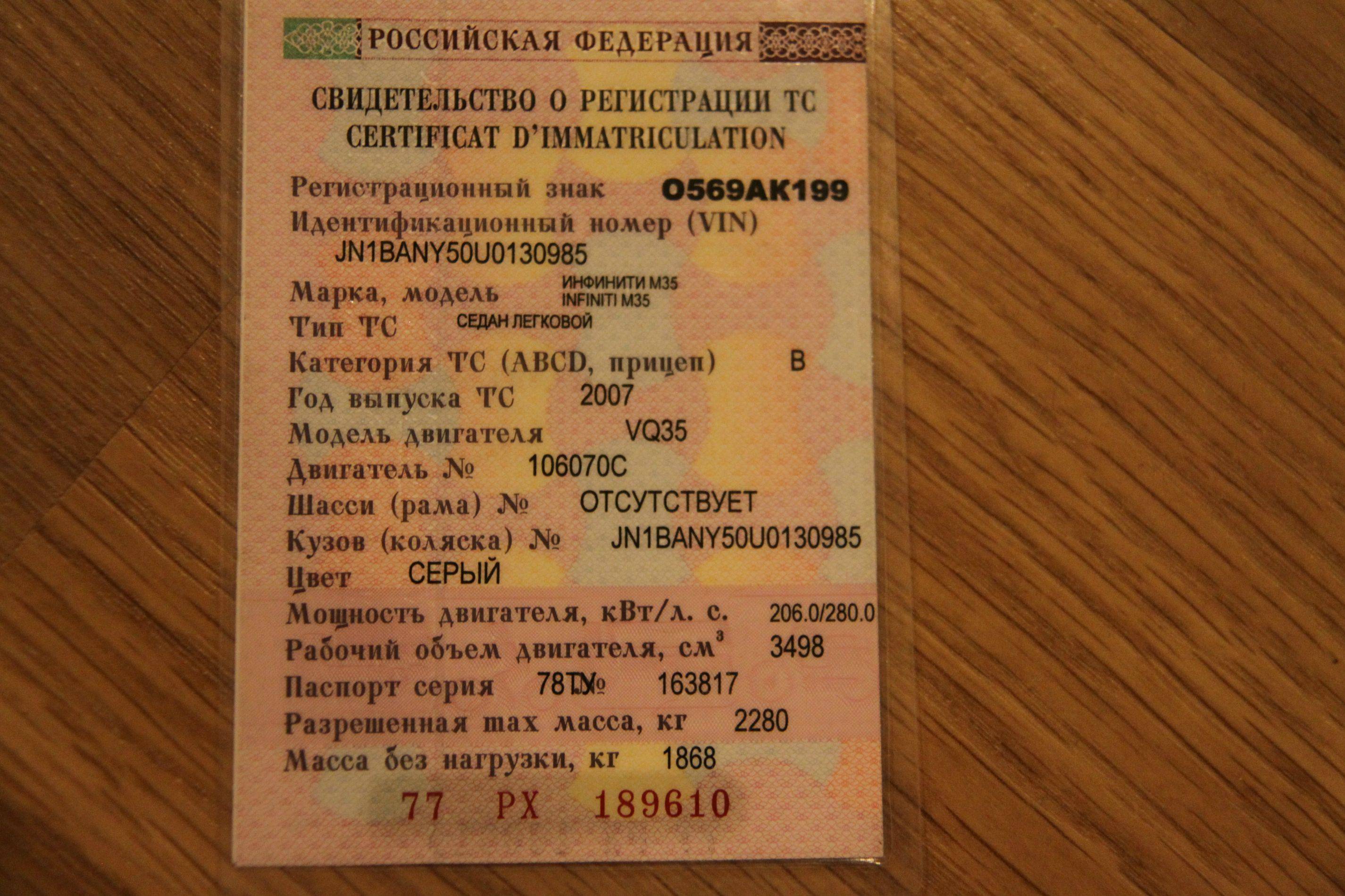

4. Марка, модель ТС

Внесите данные из свидетельства

о регистрации

ТС (СТС).

5. Собственник ТС

Напишите фамилию, имя, отчество и адрес собственника авто из СТС.

6. Водитель ТС

Напишите фамилию, имя, отчество, дату рождения, адрес регистрации и телефон водителя, а также данные его водительского удостоверения.

7. Страховщик

Укажите страховую компанию

из полиса ОСАГО,

номер полиса и дату окончания его действия. Если

у вас есть полис КАСКО, в пункте «ТС застраховано от ущерба» отметьте

«да».

8. Место первоначального удара

Укажите стрелкой место первоначального удара, изображать повреждения здесь не нужно.

9. Характер и перечень видимых поврежденных деталей и элементов

Перечислите все видимые повреждения и

опишите их характер, используйте термины «царапина», «вмятина», «деформация», «разрыв», «трещина».

10. Замечания

Напишите, признаете ли вы свою вину или считаете себя невиновным в ДТП.

11. Обстоятельства ДТП

При помощи комбинации пунктов

опишите обстоятельства ДТП, каждый водитель отмечает клетки в соответствии со своей колонкой

(«А»

или «В»).

В последнем пункте укажите количество отмеченных клеток в своем столбике.

12. Схема ДТП

Нарисуйте схему ДТП. Схематично

изобразите дорогу с названием улицы и номером дома, линии разметки, расположение светофоров

и дорожных знаков, другие ориентиры. Автомобили можно изобразить простыми прямоугольниками, укажите

их расположение в момент столкновения и конечное положение, при

13. Подписи водителей

Подписи водителей здесь обязательны:

они удостоверяют отсутствие разногласий по обстоятельствам ДТП и причиненным повреждениям.

| Смена собственника с заменой государственных регистрационных знаков, и заменой паспорта транспортного средства (ПТС) | 3300 |

| Первичная постановка на учёт с выдачей свидетельства о регистрации (СТС) и выдачей регистрационных знаков за автомобили | 2850 |

| За выдачу государственных регистрационных знаков | 2000 |

| Выдача регистрационных знаков «Транзит» металлических при вывозе за пределы РФ | 1600 |

| Смена собственника с сохранением номерных знаков, при отсутствии свободных реквизитов в паспорте транспортного средства (ПТС) | 1300 |

| Замена паспорта транспортного средства (ПТС) с выдачей свидетельства о регистрации (СТС) на автомобили | 1300 |

| Смена собственника с сохранением номерных знаков, при наличии свободных реквизитов в паспорте транспортного средства (ПТС) | 850 |

За внесение изменений в выданный ранее ПТС (замена кузова, двигателя, цвета и т. д.) д.) |

350 |

| За выдачу государственных регистрационных знаков «Транзит» на бумажной основе | 200 |

| Выдача государственных регистрационных знаков на мототранспортные средства, прицепы, тракторы, самоходные дорожно–строительные и иные самоходные машины, в том числе взамен утраченных или пришедших в негодность | 1500 |

| Выдача паспорта транспортного средства (ПТС), в том числе взамен утраченного или пришедшего в негодность | 800 |

| Выдача свидетельства о регистрации транспортного средства (СТС), в том числе взамен утраченного или пришедшего в негодность на бумажной основе | 500 |

| Выдача свидетельства о регистрации транспортного средства (СТС), в том числе взамен утраченного или пришедшего в негодность на пластиковой основе нового образца (возможно оформить с 04.08.2018) | 1500 |

| За временную регистрацию ранее зарегистрированных транспортных средств по месту их пребывания | 350 |

Специальные технические средства

Скворцов Алексей Николаевич, адвокат, (Адвокатская контора Советского района НОКА).

Достаточно большой правовой и общественный резонанс вызвала история с курганским фермером — инвалидом, решившим, чтобы не бегать по полям за теленком, повесить на него GPS трекер заказанный на сайте в Китае. При получении заказа на почте он был задержан сотрудниками ФСБ за незаконный оборот специальных технических средств с последующей перспективой привлечения к ответственности по ст. 318.1 УК РФ.

История для фермера после всех тяжб закончилась благоприятно, а проблематика оборота специальных технических средств (СТС) привлекла к себе внимание. Об этом я и хочу порассуждать в данной статье.

Не секрет, что следственные органы не уделяли достаточного внимания установлению умысла при совершении действий по покупке устройств и ограничивались лишь установлением самого факта приобретения устройства, не вникая, для чего это устройство предназначено: следить за бизнес — партнером, или наблюдать за местоположением своей личной машины.

Во время быстрого развития технологий в незаметную коробочку можно поместить целый компьютер, неусыпным оком следящий за всем происходящим и снимающий всю необходимую информацию: звук, видео, данные о местоположении, содержимое другого компьютера.

Если десяток лет назад вызывал удивление телефон с камерой, то сейчас большее удивление вызывает скорее телефон без камеры.

СТС компактны, легки в производстве, как следствие, доступны по цене, в связи с чем могут стать орудием в руках незаконопослушных граждан, желающих вторгнуться в чью-то личную, семейную жизнь или в коммерческую деятельность.

Именно этим было обусловлено наличие в российском законодательстве норм права, предусматривающих соответствующую ответственность: ст. 138.1 УК РФ — «Незаконный оборот специальных технических средств, предназначенных для негласного получения информации» и ст. 20.23. КоАП РФ, регламентирующей наказание за нарушение правил производства, хранения, продажи и приобретения СТС, предназначенных для негласного получения информации, при наличии специального разрешения (лицензии) и за нарушение порядка их сертификации, регистрации их учета.

Но, как нередко бывает, правовые новеллы оказались туманными и потребовались годы, чтобы внести больше конкретики. Статья 138.1. появилась в УК РФ в 2011 году. Однако понятие СТС дано не было.

Статья 138.1. появилась в УК РФ в 2011 году. Однако понятие СТС дано не было.

Несколько спасало ситуацию Постановление Правительства РФ от 10 марта 2000г. № 214 «Об утверждении положения о ввозе в РФ и вывозе из РФ специальных технических средств, предназначенных для негласного получения информации, и списка видов специальных технических средств, предназначенных для негласного получения информации, ввоз и вывоз которых подлежат лицензированию».

Фактически, именно за нарушение указанного положения и предусмотрена ответственность в диспозиции ст. 20.23 КоАП РФ.

В целях раскрытия понятия СТС, ими являются следующие предметы:

— закамуфлированные под бытовые предметы;

— имеющие вынесенный зрачок входа (PIN-HOLE) или с вынесенными органами управления камерой;

— работающие при низкой освещенности;

— системы прослушивания телефонных переговоров;

— средства для негласного перехвата информации с технических каналов связи, контроля почтовых отправлений, исследования документов, контроль перемещения объектов;

— вскрытия замков и др.

Но эти описания в большей степени относятся к лицензированию, которое осуществляет ФСБ.

Разъяснения призваны послужить формированию единообразной практики, исключающей привлечение к ответственности лиц, действующих без преступного умысла.

Ответственность за оборот СТС предусмотрена как уголовным, так и административным законодательством.

Статья 20.23 КоАП РФ предусматривает ответственность за нарушение правил производства, хранения, продажи и приобретения специальных технических средств, предназначенных для негласного получения информации, при наличии специального разрешения (лицензии).

Часть вторая указанной статьи вводит ответственность за нарушение правил разработки, ввоза и вывоза из Российской Федерации, а также порядка сертификации, регистрации и учета специальных технических средств, предназначенных для негласного получения информации.

На взгляд многих, статья достаточно узко-специальная, и касается она в основном юридических лиц, ведущих свою деятельность в данной сфере, тем не менее, в Российской Федерации по этому составу в 2018 году было рассмотрено 198 дел.

А что же все-таки с физическими лицами желающими, например, на котика повесить прибор для контроля за его местаположением?

В связи с общественным запросом на конкретизацию используемых определений 2 августа 2019г. президент внес изменения в указанную уголовную статью, добавив в нее два примечания, а именно:

1. Под специальными техническими средствами, предназначенными для негласного получения информации, в настоящем Кодексе понимаются приборы, системы, комплексы, устройства, специальные инструменты для проникновения в помещения и (или) на другие объекты и программное обеспечение для электронных вычислительных машин и других электронных устройств для доступа к информации и (или) получения информации с технических средств ее хранения, обработки и (или) передачи, которым намеренно приданы свойства для обеспечения функции скрытого получения информации либо доступа к ней без ведома ее обладателя.

2. К специальным техническим средствам, предназначенным для негласного получения информации, не относятся находящиеся в свободном обороте приборы, системы, комплексы, устройства, инструменты бытового назначения, обладающие функциями аудиозаписи, видеозаписи, фотофиксации и (или) геолокации, с открыто расположенными на них органами управления таким функционалом или элементами индикации, отображающими режимы их использования, или наличием на них маркировочных обозначений, указывающих на их функциональное назначение, и программное обеспечение с элементами индикации, отображающими режимы его использования и указывающими на его функциональное назначение, если им преднамеренно путем специальной технической доработки, программирования или иным способом не приданы новые свойства, позволяющие с их помощью получать и (или) накапливать информацию, составляющую личную, семейную, коммерческую или иную охраняемую законом тайну, без ведома ее обладателя.

Таким образом, небольшая видеокамера с кнопками это вполне легально, а камера, встроенная в пуговицу, не мигающая индикатором – уже сомнительно.

При том, заметьте коллеги, что примечание не столько дает определение тому, что же все же является этими самыми специальными средствами, сколько разъясняет, что к этим средствам не относится.

А ведь такие буквальные примечания, скажем так, «от обратного», не частый гость на страницах кодексов.

Практически следующим федеральным законом в этот день вносятся изменения

в соответствующую статью и КоАП РФ. Она дополняется отсылочной нормой к этому самому примечанию, сдержащему следующий текст: для целей настоящего Кодекса понятие «специальные технические средства, предназначенные для негласного получения информации» используется в том же значении, что и в примечании 1 к статье 138.1 Уголовного кодекса РФ».

Отмечаю, что отсылки к примечанию № 2, разъясняющие что не является СТС, в примечании к административной статье нет.

Значит ли это, что это примечание №2 на действие КоАП РФ не распространится? Смею предположить, что, по мнению законодателя, в этом нет юридического смысла не только по причине возможности применения аналогии права, но и по причине того, что нарушения при обороте требующего сертификации товара, не требуют юридического определения того, что к сертифицируемому товару не относится.

Однако, с точки зрения буквального толкования закона, я счел бы отсылку и к примечанию №2 вполне допустимой.

Видимо на данном этапе вновь придется обращаться к тем самым правилам и иным ведомственным актам. В любом случае, положительный эффект от внесения указанных изменений трудно недооценить.

Изучая проблематику данного вопроса, я провел некий опрос продавцов электроники на радиорынке и если там все в один голос утверждали, что ничего «такого» у них нет, то на просторах интернета, особенно на ресурсах Поднебесной, что только не предлагается к оферте. И мягкую игрушку с микрофоном, и искусственный цветок с камерой … и все эти устройства вполне подходят под определения, данные в примечании,

и, как следствие, возможную ответственность за их нелицензированный оборот.

Есть все основания считать, что новые нормы не только исключат предвзятость к разрешению дел в данной категории, но и обеспечат большее понимание гражданами особенности определенных технических средств при их приобретении…

Достаточно большой правовой и общественный резонанс вызвала история с курганским фермером — инвалидом, решившим, чтобы не бегать по полям за теленком, повесить на него GPS трекер заказанный на сайте в Китае. При получении заказа на почте он был задержан сотрудниками ФСБ за незаконный оборот специальных технических средств с последующей перспективой привлечения к ответственности по ст. 318.1 УК РФ.

История для фермера после всех тяжб закончилась благоприятно, а проблематика оборота специальных технических средств (СТС) привлекла к себе внимание. Об этом я и хочу порассуждать в данной статье.

Не секрет, что следственные органы не уделяли достаточного внимания установлению умысла при совершении действий по покупке устройств и ограничивались лишь установлением самого факта приобретения устройства, не вникая, для чего это устройство предназначено: следить за бизнес — партнером, или наблюдать за местоположением своей личной машины.

Во время быстрого развития технологий в незаметную коробочку можно поместить целый компьютер, неусыпным оком следящий за всем происходящим и снимающий всю необходимую информацию: звук, видео, данные о местоположении, содержимое другого компьютера.

Если десяток лет назад вызывал удивление телефон с камерой, то сейчас большее удивление вызывает скорее телефон без камеры.

СТС компактны, легки в производстве, как следствие, доступны по цене, в связи с чем могут стать орудием в руках незаконопослушных граждан, желающих вторгнуться в чью-то личную, семейную жизнь или в коммерческую деятельность.

Именно этим было обусловлено наличие в российском законодательстве норм права, предусматривающих соответствующую ответственность: ст. 138.1 УК РФ — «Незаконный оборот специальных технических средств, предназначенных для негласного получения информации» и ст. 20.23. КоАП РФ, регламентирующей наказание за нарушение правил производства, хранения, продажи и приобретения СТС, предназначенных для негласного получения информации, при наличии специального разрешения (лицензии) и за нарушение порядка их сертификации, регистрации их учета.

Но, как нередко бывает, правовые новеллы оказались туманными и потребовались годы, чтобы внести больше конкретики. Статья 138.1. появилась в УК РФ в 2011 году. Однако понятие СТС дано не было.

Несколько спасало ситуацию Постановление Правительства РФ от 10 марта 2000г. № 214 «Об утверждении положения о ввозе в РФ и вывозе из РФ специальных технических средств, предназначенных для негласного получения информации, и списка видов специальных технических средств, предназначенных для негласного получения информации, ввоз и вывоз которых подлежат лицензированию».

Фактически, именно за нарушение указанного положения и предусмотрена ответственность в диспозиции ст. 20.23 КоАП РФ.

В целях раскрытия понятия СТС, ими являются следующие предметы:

— закамуфлированные под бытовые предметы;

— имеющие вынесенный зрачок входа (PIN-HOLE) или с вынесенными органами управления камерой;

— работающие при низкой освещенности;

— системы прослушивания телефонных переговоров;

— средства для негласного перехвата информации с технических каналов связи, контроля почтовых отправлений, исследования документов, контроль перемещения объектов;

— вскрытия замков и др.

Но эти описания в большей степени относятся к лицензированию, которое осуществляет ФСБ.

Разъяснения призваны послужить формированию единообразной практики, исключающей привлечение к ответственности лиц, действующих без преступного умысла.

Ответственность за оборот СТС предусмотрена как уголовным, так и административным законодательством.

Статья 20.23 КоАП РФ предусматривает ответственность за нарушение правил производства, хранения, продажи и приобретения специальных технических средств, предназначенных для негласного получения информации, при наличии специального разрешения (лицензии).

Часть вторая указанной статьи вводит ответственность за нарушение правил разработки, ввоза и вывоза из Российской Федерации, а также порядка сертификации, регистрации и учета специальных технических средств, предназначенных для негласного получения информации.

На взгляд многих, статья достаточно узко-специальная, и касается она в основном юридических лиц, ведущих свою деятельность в данной сфере, тем не менее, в Российской Федерации по этому составу в 2018 году было рассмотрено 198 дел.

А что же все-таки с физическими лицами желающими, например, на котика повесить прибор для контроля за его местаположением?

В связи с общественным запросом на конкретизацию используемых определений 2 августа 2019г. президент внес изменения в указанную уголовную статью, добавив в нее два примечания, а именно:

1. Под специальными техническими средствами, предназначенными для негласного получения информации, в настоящем Кодексе понимаются приборы, системы, комплексы, устройства, специальные инструменты для проникновения в помещения и (или) на другие объекты и программное обеспечение для электронных вычислительных машин и других электронных устройств для доступа к информации и (или) получения информации с технических средств ее хранения, обработки и (или) передачи, которым намеренно приданы свойства для обеспечения функции скрытого получения информации либо доступа к ней без ведома ее обладателя.

2. К специальным техническим средствам, предназначенным для негласного получения информации, не относятся находящиеся в свободном обороте приборы, системы, комплексы, устройства, инструменты бытового назначения, обладающие функциями аудиозаписи, видеозаписи, фотофиксации и (или) геолокации, с открыто расположенными на них органами управления таким функционалом или элементами индикации, отображающими режимы их использования, или наличием на них маркировочных обозначений, указывающих на их функциональное назначение, и программное обеспечение с элементами индикации, отображающими режимы его использования и указывающими на его функциональное назначение, если им преднамеренно путем специальной технической доработки, программирования или иным способом не приданы новые свойства, позволяющие с их помощью получать и (или) накапливать информацию, составляющую личную, семейную, коммерческую или иную охраняемую законом тайну, без ведома ее обладателя.

Таким образом, небольшая видеокамера с кнопками это вполне легально, а камера, встроенная в пуговицу, не мигающая индикатором – уже сомнительно.

При том, заметьте коллеги, что примечание не столько дает определение тому, что же все же является этими самыми специальными средствами, сколько разъясняет, что к этим средствам не относится.

А ведь такие буквальные примечания, скажем так, «от обратного», не частый гость на страницах кодексов.

Практически следующим федеральным законом в этот день вносятся изменения

в соответствующую статью и КоАП РФ. Она дополняется отсылочной нормой к этому самому примечанию, сдержащему следующий текст: для целей настоящего Кодекса понятие «специальные технические средства, предназначенные для негласного получения информации» используется в том же значении, что и в примечании 1 к статье 138.1 Уголовного кодекса РФ».

Отмечаю, что отсылки к примечанию № 2, разъясняющие что не является СТС, в примечании к административной статье нет.

Значит ли это, что это примечание №2 на действие КоАП РФ не распространится? Смею предположить, что, по мнению законодателя, в этом нет юридического смысла не только по причине возможности применения аналогии права, но и по причине того, что нарушения при обороте требующего сертификации товара, не требуют юридического определения того, что к сертифицируемому товару не относится.

Однако, с точки зрения буквального толкования закона, я счел бы отсылку и к примечанию №2 вполне допустимой.

Видимо на данном этапе вновь придется обращаться к тем самым правилам и иным ведомственным актам. В любом случае, положительный эффект от внесения указанных изменений трудно недооценить.

Изучая проблематику данного вопроса, я провел некий опрос продавцов электроники на радиорынке и если там все в один голос утверждали, что ничего «такого» у них нет, то на просторах интернета, особенно на ресурсах Поднебесной, что только не предлагается к оферте. И мягкую игрушку с микрофоном, и искусственный цветок с камерой … и все эти устройства вполне подходят под определения, данные в примечании,

и, как следствие, возможную ответственность за их нелицензированный оборот.

Есть все основания считать, что новые нормы не только исключат предвзятость к разрешению дел в данной категории, но и обеспечат большее понимание гражданами особенности определенных технических средств при их приобретении…

Что такое AWS Security Token Service (STS)?

AWS STS — это сервис AWS, который позволяет запрашивать временные учетные данные безопасности для ваших ресурсов AWS для пользователей, прошедших аутентификацию IAM, и пользователей, прошедших аутентификацию в AWS, таких как федеративные пользователи через OpenID или SAML2.0.

Вы используете STS для предоставления доверенным пользователям временного доступа к ресурсам через вызовы API, консоль AWS или интерфейс командной строки (CLI) AWS

Временные учетные данные безопасности работают точно так же, как обычные учетные данные ключа долгосрочного доступа безопасности, назначенные пользователям IAM, только жизненный цикл учетных данных доступа короче.

Обычно приложение отправляет API-запрос к конечной точке AWS STS для получения учетных данных, эти ключи доступа не хранятся у пользователя, вместо этого они динамически генерируются STS при выполнении запроса. Срок действия сгенерированных STS учетных данных истечет, и в этот момент пользователь может запросить новые, если у него еще есть на это разрешение.

После истечения срока действия сгенерированных учетных данных их нельзя использовать повторно, что снижает риск компрометации доступа к вашим ресурсам и устраняет необходимость встраивать токены безопасности в ваш код.

Жизненный цикл токена STS определяется вами и может составлять от 15 минут до 36 часов.

Маркеры безопасностиAWS STS обычно используются для федерации удостоверений, обеспечивая доступ между учетными записями и для ресурсов, связанных с инстансами EC2, которым требуется доступ для других приложений.

Пример использования Identity Federation

Используя AWS STS, вы можете предоставить доступ к ресурсам AWS для пользователей, которые прошли аутентификацию в вашей корпоративной сети. Эта федерация корпоративных удостоверений устраняет необходимость в создании новых удостоверений AWS и не требует новых учетных данных.

Эта федерация корпоративных удостоверений устраняет необходимость в создании новых удостоверений AWS и не требует новых учетных данных.

Внешние веб-удостоверения могут быть аутентифицированы сторонним онлайн-менеджером удостоверений, например amazon, google, facebook или любой другой службой, совместимой с open-id connect. Эта федерация веб-удостоверений также устраняет необходимость в распространении учетных данных долгосрочной безопасности для облегчения доступа к вашим ресурсам AWS.

Корпоративная федерация может использовать ряд протоколов аутентификации, таких как SSO, и поддерживает открытые стандарты, такие как язык разметки утверждений безопасности SAML2.0, с которым вы можете использовать службы федерации Active Directory Microsoft Active Directory ADFS, если вы используете Microsoft AD, или вы можете использовать SAML для создания своего собственного служба аутентификации.

Доступ между аккаунтами с использованием AWS STS

Многие организации поддерживают несколько учетных записей AWS и могут использовать идентификаторы IAM и роли перекрестных учетных записей, чтобы позволить пользователям из одной учетной записи получать доступ к ресурсам в другой. После делегирования разрешений пользователю IAM эти доверительные отношения можно использовать для запроса временного доступа через временные учетные данные AWS STS.

После делегирования разрешений пользователю IAM эти доверительные отношения можно использовать для запроса временного доступа через временные учетные данные AWS STS.

Учетные данные STS для экземпляра EC2

Если у вас есть приложения, работающие на инстансе EC2, которым требуется доступ к ресурсам AWS, вы можете создать временные учетные данные для доступа с помощью AWS STS при запуске инстанса EC2.Для этого экземпляр EC2 необходимо связать с ролью IAM, чтобы приложение могло запрашивать учетные данные. После предоставления учетных данных безопасности они становятся доступными для всех приложений, размещенных в экземпляре EC2, поэтому вам не нужно хранить какие-либо долгосрочные учетные данные безопасности в экземпляре.

AWS STS, пример

В этом примере мы создадим нового пользователя AWS без определенных разрешений и создадим роль, с которой связана служба STS, а также права доступа к сегменту S3 только для чтения.

Затем мы попытаемся получить доступ к корзине S3 из интерфейса командной строки AWS до и после подключения к профилю с включенной службой STS.

Прежде всего, нам нужно настроить нового пользователя AWS, перейдя в Консоль> Сервисы> IAM, затем нажав кнопку Добавить пользователей:

Затем назовите пользователя и установите тип доступа «Программный доступ». В этом примере мы установим нашего пользователя на sts-user.

На следующем экране, связанном с разрешениями и добавлением пользователя в группу, вы можете пропустить страницу без установки каких-либо разрешений.

Вы также можете пропустить добавление тегов и перейти на страницу обзора:

Щелкните «Создать пользователя».Когда отобразится страница успеха, созданная пользователем, скопируйте идентификатор ключа доступа и секретный ключ доступа в текстовый документ блокнота

.Затем вернитесь на страницу пользователей IAM и откройте только что созданного пользователя.

Скопируйте пользовательский ARN (имя ресурса Amazon) и добавьте его в текстовый блокнот

Теперь нам нужно создать новую роль, поэтому перейдите к панели управления ролями с панели навигации слева от служб IAM. Затем «Создать роль»

Затем «Создать роль»

Следующим шагом является выбор типа доверенного объекта, которому вы хотите предоставить разрешения, которым в конечном итоге будет служба или пользователь, который будет отправлять вызовы API в STS для получения временных учетных данных для доступа.

Эти варианты:

- AWS Service — например, EC2 или Lambda, где приложение будет запрашивать учетные данные

- Другая учетная запись AWS — это может быть другой идентификатор учетной записи AWS или учетная запись, которую вы в настоящее время используете для настройки новой роли.

- Web Identity — где AWS Congnito или другой провайдер учетных данных OpenID имеет права аутентификации.

- Федерация SAML 2.0 — как ваш корпоративный активный каталог

В этом примере мы будем использовать «Другая учетная запись AWS» и ввести идентификатор учетной записи, который мы используем для настройки роли.

Следующим шагом является присоединение политик разрешений, которые вы хотите разрешить этой роли.

В этом примере мы хотим предоставить доступ для чтения сегментов S3, поэтому присоединим политику S3ReadOnlyAccess

Далее вы можете добавить теги, если хотите, или пропустить их.

Затем перейдите на страницу обзора, назовите роль и добавьте описание.

Когда вы будете довольны страницей обзора, создайте роль.

Откройте роль и скопируйте роль ARN в текстовый блокнот для дальнейшего использования.

Теперь откройте вкладку доверительных отношений и отредактируйте доверительные отношения

По умолчанию доверительные отношения устанавливаются так, чтобы доверять учетной записи root. Вам необходимо изменить это, чтобы настроить отношения с пользователем, которого мы установили (sts-user), изменив ARN в политике на ARN для пользователя, которого мы настроили и скопировали в текстовый документ

.

Затем обновите политику доверия.Теперь вернитесь в консоль «Пользователи», откройте нового пользователя и выберите опцию «Добавить встроенную политику».

Теперь выберите «Генератор политики» — здесь мы определяем подключение к сервису AWS Simple Token System (STS).

Здесь мы устанавливаем:

Эффект— установите значение Разрешить

AWS Service — установлен на AWS Security Token Service (STS)

Действия — Принять роль

ARN — Роль ARN, которую мы создали и записали в текстовом блокноте.

Затем создайте политику, и мы готовы к работе.

В этом примере мы будем использовать интерфейс командной строки AWS для доступа к корзине S3 под названием «425magfiles» с помощью sts-user, который будет генерировать токены доступа на лету для получения необходимых разрешений только для чтения.

Затем из окна терминала:

Aws configure —profile sts-user

Введите ключ доступа (вставьте из блокнота)

Введите секретный ключ (вставьте из блокнота)

Установите регион по умолчанию — в этом примере us-east-1

Установите выходной формат — json

Затем мы установим переменную профиля, используя:

экспорт AWS_PROFILE = sts-user

Теперь, если мы попытаемся получить доступ к корзине S3, поскольку для sts-user не предоставлены явные разрешения, запрос завершится ошибкой.

Это связано с тем, что мы не взяли на себя роль, необходимую для предоставления разрешений на чтение с помощью STS.

Для этого воспользуемся командой:

aws sts accept-role —role-arn arn: aws: iam :: xxxxxxxxxxxx: role / sts_role —role-session-name «Session1»

Теперь, чтобы настроить текущие переменные сеанса для использования значений сеанса, возвращаемых во время предполагаемой роли, нам нужно установить 3 значения с помощью команды CLI экспорта;

экспорт AWS_SECRET_ACCESS_KEY = (SecretAccessKey)

экспорт AWS_SECURITY_TOKEN = (SessionToken)

экспорт AWS_ACCESS_KEY_ID = (AccessKeyId)

Значения могут быть извлечены из JSON, возвращенного командой sts accept-role, показанной выше

Теперь у сеанса CLI есть разрешения, предоставленные STS, и мы можем запросить содержимое нашей корзины S3.

Успех!

Итак, у нас есть быстрый запуск AWS Security Token Service и пример использования с использованием интерфейса командной строки AWS.

Если вы строите на AWS и все еще рисуете схемы AWS VPC вручную, мы хотели бы предложить вам испытать лучший способ. Hava полностью автоматизирует создание и обновление схем сетевой инфраструктуры AWS, Azure и GCP. Используя Hava, вы можете навсегда избавиться от перетаскивания, наслаждаясь четкими и точными схемами топологии облачной сети, когда они вам понадобятся.

Взять Hava на тест-драйв можно с помощью кнопки ниже. Кредитная карта не требуется.

STS — Boto3 Docs 1.18.58 документация

Возвращает набор временных учетных данных безопасности (состоящих из идентификатора ключа доступа, секретного ключа доступа и токена безопасности) для федеративного пользователя. Типичное использование — прокси-приложение, которое получает временные учетные данные безопасности от имени распределенных приложений внутри корпоративной сети. Вы должны вызвать операцию GetFederationToken, используя учетные данные долгосрочной безопасности пользователя IAM.В результате этот вызов подходит в контекстах, где эти учетные данные могут быть безопасно сохранены, обычно в серверном приложении. Для сравнения GetFederationToken с другими операциями API, которые создают временные учетные данные, см. Раздел «Запрос временных учетных данных» и «Сравнение операций STS API» в Руководстве пользователя IAM .

Примечание

Вы можете создать мобильное приложение или приложение на основе браузера, которое может аутентифицировать пользователей с помощью провайдера веб-идентификации, такого как «Войти с помощью Amazon», Facebook, Google или провайдера идентификации, совместимого с OpenID Connect.В этом случае мы рекомендуем использовать Amazon Cognito или AssumeRoleWithWebIdentity. Дополнительные сведения см. В разделе «Федерация через веб-провайдера удостоверений» в Руководстве пользователя IAM .

Вы также можете вызвать GetFederationToken, используя учетные данные пользователя root учетной записи Amazon Web Services, но мы не рекомендуем это делать. Вместо этого мы рекомендуем вам создать пользователя IAM для прокси-приложения. Затем прикрепите к пользователю IAM политику, которая ограничивает федеративных пользователей только теми действиями и ресурсами, к которым им необходим доступ.Дополнительные сведения см. В разделе IAM Best Practices в Руководстве пользователя IAM .

Продолжительность сеанса

Временные учетные данные действительны в течение указанного периода времени от 900 секунд (15 минут) до максимум 129 600 секунд (36 часов). По умолчанию продолжительность сеанса составляет 43 200 секунд (12 часов). Временные учетные данные, полученные с помощью учетных данных корневого пользователя учетной записи Amazon Web Services, имеют максимальную продолжительность 3600 секунд (1 час).

Разрешения

Вы можете использовать временные учетные данные, созданные GetFederationToken, в любом сервисе Amazon Web Services, кроме следующих:

- Вы не можете вызывать какие-либо операции IAM с помощью интерфейса командной строки или API Amazon Web Services.

- Вы не можете вызывать никаких операций STS, кроме GetCallerIdentity.

Этой операции необходимо передать политику встроенного или управляемого сеанса. Вы можете передать один документ политики JSON для использования в качестве встроенной политики сеанса.Вы также можете указать до 10 управляемых политик для использования в качестве политик управляемых сеансов. Открытый текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов.

Хотя параметры политики сеанса являются необязательными, если вы не передадите политику, то результирующий сеанс объединенного пользователя не будет иметь разрешений. Когда вы передаете политики сеанса, разрешения сеанса являются пересечением пользовательских политик IAM и политик сеанса, которые вы передаете. Это дает вам возможность еще больше ограничить разрешения для федеративного пользователя.Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем те, которые определены в политике разрешений пользователя IAM. Дополнительные сведения см. В разделе «Политики сеанса» в Руководстве пользователя IAM . Для получения информации об использовании GetFederationToken для создания временных учетных данных безопасности см. GetFederationToken — Федерация через настраиваемого брокера идентификации.

Вы можете использовать учетные данные для доступа к ресурсу с политикой на основе ресурсов. Если эта политика конкретно ссылается на сеанс федеративного пользователя в основном элементе политики, сеанс имеет разрешения, разрешенные политикой.Эти разрешения предоставляются в дополнение к разрешениям, предоставленным политиками сеанса.

Теги

(Необязательно) В сеанс можно передавать пары «ключ-значение» тега. Они называются тегами сеанса. Дополнительные сведения о тегах сеанса см. В разделе «Передача тегов сеанса в STS» в Руководстве пользователя IAM .

Примечание

Вы можете создать мобильное приложение или приложение на основе браузера, которое может аутентифицировать пользователей с помощью провайдера веб-идентификации, такого как «Войти с помощью Amazon», Facebook, Google или провайдера идентификации, совместимого с OpenID Connect.В этом случае мы рекомендуем использовать Amazon Cognito или AssumeRoleWithWebIdentity. Дополнительные сведения см. В разделе «Федерация через веб-провайдера удостоверений» в Руководстве пользователя IAM .

Вы также можете вызвать GetFederationToken, используя учетные данные пользователя root учетной записи Amazon Web Services, но мы не рекомендуем это делать. Вместо этого мы рекомендуем вам создать пользователя IAM для прокси-приложения. Затем прикрепите к пользователю IAM политику, которая ограничивает федеративных пользователей только теми действиями и ресурсами, к которым им необходим доступ.Дополнительные сведения см. В разделе IAM Best Practices в Руководстве пользователя IAM .

Продолжительность сеанса

Временные учетные данные действительны в течение указанного периода времени от 900 секунд (15 минут) до максимум 129 600 секунд (36 часов). По умолчанию продолжительность сеанса составляет 43 200 секунд (12 часов). Временные учетные данные, полученные с помощью учетных данных корневого пользователя учетной записи Amazon Web Services, имеют максимальную продолжительность 3600 секунд (1 час).

Разрешения

Вы можете использовать временные учетные данные, созданные GetFederationToken, в любом сервисе Amazon Web Services, кроме следующих:

- Вы не можете вызывать какие-либо операции IAM с помощью интерфейса командной строки или API Amazon Web Services.

- Вы не можете вызывать никаких операций STS, кроме GetCallerIdentity.

Этой операции необходимо передать политику встроенного или управляемого сеанса. Вы можете передать один документ политики JSON для использования в качестве встроенной политики сеанса.Вы также можете указать до 10 управляемых политик для использования в качестве политик управляемых сеансов. Обычный текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов.

Хотя параметры политики сеанса являются необязательными, если вы не передадите политику, то результирующий сеанс объединенного пользователя не будет иметь разрешений. Когда вы передаете политики сеанса, разрешения сеанса являются пересечением пользовательских политик IAM и политик сеанса, которые вы передаете. Это дает вам возможность еще больше ограничить разрешения для федеративного пользователя.Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем те, которые определены в политике разрешений пользователя IAM. Дополнительные сведения см. В разделе «Политики сеанса» в Руководстве пользователя IAM . Для получения информации об использовании GetFederationToken для создания временных учетных данных безопасности см. GetFederationToken — Федерация через настраиваемого брокера идентификации.

Вы можете использовать учетные данные для доступа к ресурсу с политикой на основе ресурсов. Если эта политика конкретно ссылается на сеанс федеративного пользователя в основном элементе политики, сеанс имеет разрешения, разрешенные политикой.Эти разрешения предоставляются в дополнение к разрешениям, предоставленным политиками сеанса.

Теги

(Необязательно) В сеанс можно передавать пары «ключ-значение» тега. Они называются тегами сеанса. Дополнительные сведения о тегах сеанса см. В разделе «Передача тегов сеанса в STS» в Руководстве пользователя IAM .

Администратор должен предоставить вам разрешения, необходимые для передачи тегов сеанса. Администратор также может создавать отдельные разрешения, позволяющие передавать только определенные теги сеанса.Для получения дополнительной информации см. Учебное пособие: Использование тегов для управления доступом на основе атрибутов в Руководстве пользователя IAM .

Пары «ключ-значение» тега не чувствительны к регистру, но регистр сохраняется. Это означает, что у вас не может быть отдельных ключей тегов отдела и отдела. Предположим, что у пользователя, которого вы объединяете, есть тег Department = « Marketing », и вы передаете тег сеанса Department = « engineering«. Отдел и отдел не сохраняются как отдельные теги, и тег сеанса, переданный в запросе, имеет приоритет над тегом пользователя.

См. Также: Документация по API AWS

Синтаксис запроса

response = client.get_federation_token (

Имя = 'строка',

Политика = 'строка',

PolicyArns = [

{

'arn': 'строка'

},

],

DurationSeconds = 123,

Теги = [

{

'Ключ': 'строка',

'Значение': 'строка'

},

]

)

- Параметры

- Имя ( строка ) —

[ТРЕБУЕТСЯ]

Имя объединенного пользователя.Имя используется как идентификатор для временных учетных данных безопасности (например, Боб). Например, вы можете ссылаться на федеративное имя пользователя в политике на основе ресурсов, например в политике корзины Amazon S3.

Регулярное выражение, используемое для проверки этого параметра, представляет собой строку символов, состоящую из буквенно-цифровых символов верхнего и нижнего регистра без пробелов. Вы также можете включить подчеркивание или любой из следующих символов: =,. @ —

- Политика ( строка ) —

Политика IAM в формате JSON, которую вы хотите использовать в качестве политики встроенного сеанса.

Этой операции необходимо передать политику встроенного или управляемого сеанса. Вы можете передать один документ политики JSON для использования в качестве встроенной политики сеанса. Вы также можете указать до 10 управляемых политик для использования в качестве политик управляемых сеансов.

Этот параметр не является обязательным. Однако, если вы не передадите какие-либо политики сеанса, то результирующий сеанс федеративного пользователя не будет иметь разрешений.

Когда вы передаете политики сеанса, разрешения сеанса являются пересечением политик пользователя IAM и политик сеанса, которые вы передаете.Это дает вам возможность еще больше ограничить разрешения для федеративного пользователя. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем те, которые определены в политике разрешений пользователя IAM. Дополнительные сведения см. В разделе «Политики сеанса» в Руководстве пользователя IAM .

Полученные учетные данные можно использовать для доступа к ресурсу с политикой на основе ресурсов. Если эта политика конкретно ссылается на сеанс федеративного пользователя в основном элементе политики, сеанс имеет разрешения, разрешенные политикой.Эти разрешения предоставляются в дополнение к разрешениям, предоставляемым политиками сеанса.

Открытый текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов. Символы политики JSON могут быть любым символом ASCII от символа пробела до конца действительного списка символов (от u0020 до u00FF). Он также может включать символы табуляции (u0009), перевода строки (u000A) и возврата каретки (u000D).

Примечание

При преобразовании Amazon Web Services переданные политики сеанса и теги сеанса сжимаются в упакованный двоичный формат с отдельным ограничением.Ваш запрос может не соответствовать этому пределу, даже если ваш открытый текст соответствует другим требованиям. Элемент ответа PackedPolicySize в процентах указывает, насколько близки политики и теги для вашего запроса к верхнему пределу размера.

- PolicyArns ( список ) —

Имена ресурсов Amazon (ARN) управляемых политик IAM, которые вы хотите использовать в качестве политики управляемого сеанса. Политики должны существовать в той же учетной записи, что и пользователь IAM, запрашивающий федеративный доступ.

Этой операции необходимо передать политику встроенного или управляемого сеанса. Вы можете передать один документ политики JSON для использования в качестве встроенной политики сеанса. Вы также можете указать до 10 управляемых политик для использования в качестве политик управляемых сеансов. Открытый текст, который вы используете как для встроенных, так и для управляемых политик сеанса, не может превышать 2048 символов. Вы можете предоставить до 10 ARN с управляемой политикой. Дополнительные сведения о ARN см. В разделах Amazon Resource Names (ARN) и Amazon Web Services Service Namespaces в Общем справочнике по Amazon Web Services.

Этот параметр не является обязательным. Однако, если вы не передадите какие-либо политики сеанса, то результирующий сеанс федеративного пользователя не будет иметь разрешений.

Когда вы передаете политики сеанса, разрешения сеанса являются пересечением политик пользователя IAM и политик сеанса, которые вы передаете. Это дает вам возможность еще больше ограничить разрешения для федеративного пользователя. Вы не можете использовать политики сеанса для предоставления большего количества разрешений, чем те, которые определены в политике разрешений пользователя IAM.Дополнительные сведения см. В разделе «Политики сеанса» в Руководстве пользователя IAM .

Полученные учетные данные можно использовать для доступа к ресурсу с политикой на основе ресурсов. Если эта политика конкретно ссылается на сеанс федеративного пользователя в основном элементе политики, сеанс имеет разрешения, разрешенные политикой. Эти разрешения предоставляются в дополнение к разрешениям, предоставляемым политиками сеанса.

Примечание

При преобразовании Amazon Web Services переданные политики сеанса и теги сеанса сжимаются в упакованный двоичный формат с отдельным ограничением.Ваш запрос может не соответствовать этому пределу, даже если ваш открытый текст соответствует другим требованиям. Элемент ответа PackedPolicySize в процентах указывает, насколько близки политики и теги для вашего запроса к верхнему пределу размера.

- DurationSeconds ( целое число ) — продолжительность сеанса в секундах. Допустимая продолжительность сеансов федерации составляет от 900 секунд (15 минут) до 129 600 секунд (36 часов), по умолчанию — 43 200 секунд (12 часов).Сеансы, полученные с использованием учетных данных пользователя root Amazon Web Services, ограничены максимум 3600 секундами (одним часом). Если указанная продолжительность превышает один час, сеанс, полученный с использованием учетных данных пользователя root, по умолчанию составляет один час.

- Теги ( список ) —

Список тегов сеанса. Каждый тег сеанса состоит из имени ключа и связанного с ним значения. Дополнительные сведения о тегах сеанса см. В разделе «Передача тегов сеанса в STS» в Руководстве пользователя IAM .

Этот параметр не является обязательным. Вы можете передать до 50 тегов сеанса. Ключи тегов сеанса с открытым текстом не могут превышать 128 символов, а значения не могут превышать 256 символов. Эти и дополнительные ограничения см. В разделе «Пределы символов IAM и STS» в Руководстве пользователя IAM .

Примечание

При преобразовании Amazon Web Services переданные политики сеанса и теги сеанса сжимаются в упакованный двоичный формат с отдельным ограничением. Ваш запрос может не соответствовать этому пределу, даже если ваш открытый текст соответствует другим требованиям.Элемент ответа PackedPolicySize в процентах указывает, насколько близки политики и теги для вашего запроса к верхнему пределу размера.

Вы можете передать тег сеанса с тем же ключом, что и тег, который уже прикреплен к пользователю, которого вы объединяете. Когда вы это делаете, теги сеанса заменяют тег пользователя тем же ключом.

Пары «ключ-значение» тега не чувствительны к регистру, но регистр сохраняется. Это означает, что у вас не может быть отдельных ключей тегов отдела и отдела. Предположим, что у роли есть тег Department = « Marketing«, и вы передаете тег сеанса Department = « engineering«.Отдел и отдел не сохраняются как отдельные теги, и тег сеанса, переданный в запросе, имеет приоритет над тегом роли.

- (dict) —

Вы можете передавать настраиваемые атрибуты пары «ключ-значение», когда принимаете на себя роль или объединяете пользователя. Они называются тегами сеанса. Затем вы можете использовать теги сеанса для управления доступом к ресурсам. Дополнительные сведения см. В разделе «Маркировка сеансов STS» в Руководстве пользователя IAM .

- Ключ (строка) — [ТРЕБУЕТСЯ]

Ключ для тега сеанса.

Вы можете передать до 50 тегов сеанса. Ключи тегов сеанса в виде обычного текста не могут превышать 128 символов. Эти и дополнительные ограничения см. В разделе «Пределы символов IAM и STS» в Руководстве пользователя IAM .

- Значение (строка) — [ТРЕБУЕТСЯ]

Значение тега сеанса.

Вы можете передать до 50 тегов сеанса. Значение тега сеанса в виде обычного текста не может превышать 256 символов. Эти и дополнительные ограничения см. В разделе «Пределы символов IAM и STS» в Руководстве пользователя IAM .

- Ключ (строка) — [ТРЕБУЕТСЯ]

- (dict) —

- Имя ( строка ) —

- Тип возврата

dict

- Возвращает

Синтаксис ответа

{ 'Реквизиты для входа': { 'AccessKeyId': 'строка', 'SecretAccessKey': 'строка', 'SessionToken': 'строка', 'Истечение': datetime (2015, 1, 1) }, 'FederatedUser': { 'FederatedUserId': 'строка', 'Арн': 'строка' }, PackedPolicySize: 123 }Структура ответа

(дикт) —

Содержит ответ на успешный запрос GetFederationToken, включая временные учетные данные Amazon Web Services, которые можно использовать для выполнения запросов Amazon Web Services.

Учетные данные (dict) —

Временные учетные данные безопасности, которые включают идентификатор ключа доступа, секретный ключ доступа и токен безопасности (или сеанса).

Примечание

Размер маркера безопасности, возвращаемого операциями STS API, не фиксирован. Мы настоятельно рекомендуем не делать никаких предположений относительно максимального размера.

AccessKeyId (строка) —

Идентификатор ключа доступа, который определяет временные учетные данные безопасности.

SecretAccessKey (строка) —

Секретный ключ доступа, который можно использовать для подписи запросов.

SessionToken (строка) —

Маркер, который пользователи должны передать API службы, чтобы использовать временные учетные данные.

Срок действия (дата и время) —

Дата истечения срока действия текущих учетных данных.

FederatedUser (dict) —

Идентификаторы для федеративного пользователя, связанного с учетными данными (например, arn: aws: sts :: 123456789012: federated-user / Bob или 123456789012: Bob).ARN федеративного пользователя можно использовать в политиках на основе ресурсов, например в политике корзины Amazon S3.

FederatedUserId (строка) —

Строка, которая идентифицирует объединенного пользователя, связанного с учетными данными, аналогично уникальному идентификатору пользователя IAM.

Arn (строка) —

ARN, который указывает объединенного пользователя, связанного с учетными данными. Дополнительные сведения о ARN и их использовании в политиках см. В разделе «Идентификаторы IAM» в Руководстве пользователя IAM .

PackedPolicySize (целое число) —

Процентное значение, которое указывает упакованный размер политик сеанса и тегов сеанса, вместе переданных в запросе. Запрос не выполняется, если размер упаковки превышает 100 процентов, что означает, что политики и теги превышают допустимое пространство.

Исключения

- STS.Client.exceptions.MalformedPolicyDocumentException

- СТС.Client.exceptions.PackedPolicyTooLargeException

- STS.Client.exceptions.RegionDisabledException

Примеры

response = client.get_federation_token (

DurationSeconds = 3600,

Name = 'Боб',

Policy = '{"Version": "2012-10-17", "Statement": [{"Sid": "Stmt1", "Effect": "Allow", "Action": "s3: *", "Resource ":" * "}]} ',

)

печать (ответ)

Ожидаемый результат:

{

'Реквизиты для входа': {

'AccessKeyId': 'AKIAIOSFODNN7EXAMPLE',

'Истечение': datetime (2011, 7, 15, 23, 28, 33, 4, 196, 0),

'SecretAccessKey': 'wJalrXUtnFEMI / K7MDENG / bPxRfiCYzEXAMPLEKEY',

'SessionToken': 'AQoDYXdzEPT ////////// wEXAMPLEtc764bNrC9SAPBSM22wDOk4x4HIZ8j4FZTwdQWLWsKWHGBuFqwAeMicRXmxfpSPfIeoIYRqTflfKD8YUuwthAx7mSEI / qkPpKPi / kMcGdQrmGdeehM4IC1NtBmUpp2wUE8phUZampKsburEDy0KPkyQDYwT7WZ0wq5VSXDvp75YU9HFvlRd8Tx6q6fE8YQcHNVXAkiY9q6d + xo0rKwT38xVqr7ZD0u0iPPkUL64lIZbqBAz + scqKmlzm8FDrypNC9Yjc8fPOLn9FX9KSYvKTr4rvx3iSIlTJabIQwj2ICCR / oLxBA ==',

},

'FederatedUser': {

'Arn': 'arn: aws: sts :: 123456789012: федеративный пользователь / Боб',

'FederatedUserId': '123456789012: Боб',

},

'PackedPolicySize': 6,

'ResponseMetadata': {

'... ':' ... ',

},

}

@ aws-sdk / client-sts — npm

Описание

AWS SDK для клиента JavaScript STS для Node.js, браузера и React Native.

Служба токенов безопасности

Security Token Service (STS) позволяет запрашивать временные ограниченные права учетные данные для пользователей Identity and Access Management (IAM) или для пользователей, которых вы аутентифицировать (федеративные пользователи). В этом руководстве представлены описания STS API. Для дополнительные сведения об использовании этой службы см. в разделе «Временные учетные данные безопасности».

Установка

Чтобы установить этот пакет, просто введите add или install @ aws-sdk / client-sts используя ваш любимый менеджер пакетов:

-

npm install @ aws-sdk / client-sts -

пряжа добавить @ aws-sdk / client-sts -

pnpm добавить @ aws-sdk / client-sts

Начало работы

Импорт

AWS SDK модулируется клиентами и командами.

Чтобы отправить запрос, вам нужно только импортировать STSClient и

нужные вам команды, например AssumeRoleCommand :

// Пример ES5

const {STSClient, AssumeRoleCommand} = require ("@ aws-sdk / client-sts"); // пример ES6 +

импортировать {STSClient, AssumeRoleCommand} из "@ aws-sdk / client-sts"; Использование

Для отправки запроса вы:

- Запуск клиента с настройкой (например,грамм. полномочия, регион).

- Инициировать команду с входными параметрами.

- Вызов

отправить операциюклиенту с объектом команды в качестве входных данных. - Если вы используете собственный обработчик http, вы можете вызвать

destroy (), чтобы закрыть открытые соединения.

// клиент может использоваться разными командами.

const client = new STSClient ({регион: "РЕГИОН"});

const params = {

/ ** входные параметры * /

};

команда const = новый AssumeRoleCommand (параметры); Асинхронный / ожидание

Мы рекомендуем использовать ожидание оператор для ожидания обещания, возвращенного операцией отправки, следующим образом:

// асинхронный / ожидание.пытаться {

const data = await client.send (команда);

// данные обработки.

} catch (ошибка) {

// обработка ошибок.

} наконец {

// наконец.

} Async-await чист, краток, интуитивно понятен, прост в отладке и лучше обрабатывает ошибки. по сравнению с использованием цепочек обещаний или обратных вызовов.

Обещания

Вы также можете использовать цепочку обещаний для выполнения операции отправки.

client.send (команда) .then (

(данные) => {

// данные обработки.

},

(ошибка) => {

// обработка ошибок.}

); Promises также можно вызвать с помощью .catch () и .finally () следующим образом:

клиент

.send (команда)

.then ((данные) => {

// данные обработки.

})

.catch ((ошибка) => {

// обработка ошибок.

})

.finally (() => {

// наконец.

}); Обратный звонок

Мы не рекомендуем использовать обратные вызовы из-за ада обратного вызова, но они поддерживаются операцией отправки.

// обратные вызовы.

client.send (command, (err, data) => {

// ошибка обработки и данные.}); v2 совместимый стиль

Клиент также может отправлять запросы в стиле, совместимом с v2. Однако это приводит к увеличению размера пакета и может быть удалено в следующей основной версии. Подробнее в сообщении блога на модульных пакетах в AWS SDK для JavaScript

import * as AWS from "@ aws-sdk / client-sts";

const client = new AWS.STS ({регион: "РЕГИОН"});

// асинхронный / ожидание.

пытаться {

const data = await client.assumeRole (params);

// данные обработки.

} catch (ошибка) {

// обработка ошибок.}

// Обещания.

клиент

.assumeRole (параметры)

.then ((данные) => {

// данные обработки.

})

.catch ((ошибка) => {

// обработка ошибок.

});

// обратные вызовы.

client.assumeRole (params, (err, data) => {

// ошибка обработки и данные.

}); Устранение неполадок

Когда служба возвращает исключение, ошибка будет включать информацию об исключении, а также метаданные ответа (например, идентификатор запроса).

try {

const data = await client.send (команда);

// данные обработки.} catch (ошибка) {

const {requestId, cfId, extendedRequestId} = ошибка. $ метаданные;

console.log ({requestId, cfId, extendedRequestId});

/ **

* Ключи в исключениях также анализируются.

* Вы можете получить к ним доступ, указав имена исключений:

* if (error.name === 'SomeServiceException') {

* значение константы = error.specialKeyInException;

*}

* /

} Получение помощи

Воспользуйтесь этими ресурсами сообщества для получения помощи. Мы используем проблемы GitHub для отслеживания ошибок и запросов функций, но у нас ограниченная пропускная способность для их устранения.

Чтобы протестировать универсальный код JavaScript в Node.js, браузере и в среде React-native, посетите наш репозиторий с образцами кода.

Вклад

Этот клиентский код генерируется автоматически. Любые изменения будут перезаписаны при следующем обновлении пакета @ aws-sdk / client-sts .

Чтобы внести свой вклад в клиент, вы можете проверить наши сценарии создания клиентов.

Лицензия

Этот SDK распространяется под Лицензия Apache, версия 2.0, см. ЛИЦЕНЗИЮ для получения дополнительной информации.

Mule STS Oauth 2.0 Пример приложения

Поставщик веб-услуг — это приложение Mule под названием Tweetbook . Пользователи Tweetbook хранят список книг, которые они прочитали, в виртуальной библиотеке в своей учетной записи, и могут делиться своей библиотекой и отзывами с другими пользователями Tweetbook в социальной сети читателей.

Книжный магазин — это интернет-магазин книг. Конечные пользователи, которые хотят покупать книги и которые являются пользователями Tweetbook, могут создать учетную запись книжного магазина, используя свои учетные данные Tweetbook.Если пользователь решит использовать свою учетную запись Tweetbook для создания учетной записи в книжном магазине, Tweetbook поделится виртуальной библиотекой пользователя с книжным магазином. После этого пользователи могут проконсультироваться со своей библиотекой Tweetbook перед покупкой новых книг.

Tweetbook предлагает свой API для книжного магазина и готов предоставить доступ только для чтения к профилям пользователей и виртуальным книжным полкам.

В таблице ниже описаны объекты OAuth в контексте этого примера.

| Организация | Описание |

|---|---|

Учетные данные для входа в Tweetbook | |

Аккаунт конечного пользователя в Tweetbook | |

Доступ только для чтения к профилю конечного пользователя и списку книг в виртуальной библиотеке |

В следующих разделах описывается танец OAuth, который происходит между поставщиком услуг и потребителем, и предлагается понимание того, как приложение Tweetbook Mule настроено для работы в качестве поставщика услуг OAuth.

Танец OAuth

Прежде чем танцевать, потребитель и поставщик услуг должны установить следующие параметры:

Поставщик услуг должен определить себя как поставщик услуг Oauth 2.0.

Потребитель должен зарегистрировать свой идентификатор клиента у провайдера. (Поставщик услуг хранит идентификаторы зарегистрированных потребителей в своем хранилище объектов.)

На веб-сайте книжного магазина конечный пользователь — владелец учетной записи Tweetbook — решает создать новую учетную запись, используя свои учетные данные Tweetbook.Пользователь нажимает «Войти через Tweetbook!» ссылку, которую Книжный магазин предоставляет для этой цели.

Tweetbook и Bookstore используют тип разрешения на авторизацию для выполнения танца OAuth. Книжный магазин направляет пользователя по URL-адресу для входа в свою учетную запись Tweetbook. На этом этапе Bookstore вызывает сервер авторизации Tweetbook и сообщает его идентификатор клиента (чтобы Tweetbook знал, какой потребитель просит потанцевать). Пользователь вводит свои учетные данные для входа в Tweetbook. Когда он нажимает Войти и авторизовать , он не только получает доступ к своей учетной записи Tweetbook, но и разрешает Tweetbook предоставлять доступ только для чтения к своему профилю и книжной полке в книжном магазине.Tweetbook отправляет книжному магазину код авторизации.

Книжный магазин снова обращается к серверу авторизации Tweetbook, чтобы запросить разрешение на доступ к защищенному ресурсу (учетной записи пользователя Tweetbook). Книжный магазин предоставляет свой код авторизации, идентификатор клиента и секрет клиента.

Tweetbook предоставляет разрешение на доступ к защищенному ресурсу путем предоставления токена. Внутри токена он определяет объем (то есть конкретные данные), к которым может получить доступ книжный магазин.В этом случае область действия — доступ только для чтения к профилю пользователя и виртуальной книжной полке.

Bookstore обращается к серверу ресурсов Tweetbook, чтобы запросить защищенный ресурс пользователя. Он предлагает токен Tweetbook как доказательство его личности, так и разрешение на получение ресурса.

Tweetbook принимает токен, а затем предоставляет книжному магазину информацию о профиле пользователя и книжной полке.

Книжный магазин позволяет пользователю войти в свою новую учетную запись, где его виртуальная книжная полка предварительно заполнена списком книг в его учетной записи Tweetbook.

Тип разрешения на авторизацию

Существует четыре способа, которыми потребитель может получить разрешение на взаимодействие с поставщиком услуг OAuth.

Код авторизации

Неявный

Учетные данные пароля владельца ресурса

Учетные данные клиента

В этом примере приложения используется тип предоставления кода авторизации, который, как описано выше, включает в себя многоэтапный процесс для авторизации совместного использования защищенного ресурса.Для поставщика услуг этот тип предоставления включает использование как сервера авторизации (отвечающего за подтверждение и предоставление разрешения на доступ к защищенному ресурсу), так и сервера ресурсов (отвечающего за предоставление доступа к защищенному ресурсу). Потребитель должен запросить у поставщика услуг разрешение запрашивать защищенные ресурсы — например, жених просит разрешения у сопровождающего пригласить женщину на танец. Если сопровождающий (сервер авторизации) разрешает спросить, то жених (потребитель) может попросить женщину (сервер ресурсов) танцевать.

Руководство STS: Заседания онлайн-комитета

ACRL Научно-технологический отдел (STS) Комитет по публикациям

Инструкции по входу в чат, загрузке документов, составлению стенограмм и т. Д. См. В Инструкциях STS Virtual Meeting (pdf 524kB)

Пример: онлайн-собрание Комитета по публикациям ACRL STS

Основные правила:

1) Модератор будет работать над тем, чтобы встречу вовремя и в соответствии с поставленной задачей. Пожалуйста, ограничьте свои комментарии прямыми ответами на обсуждаемый в данный момент пункт повестки дня.Чем больше участников «присутствует», тем легче онлайн-разговору уйти от темы и выйти из-под контроля.

2) Будьте максимально краткими в своих ответах. Ограничьте количество комментариев «я тоже», если только кто-то не опрашивает участников по какой-либо проблеме и специально не просит всех высказать свое мнение.

3) Гостей просят воздерживаться от комментариев, если они не добавляют что-то существенное в обсуждение. Примечание. Запросы о членстве в этом комитете или любом другом комитете STS следует направлять Вирджинии Болдуин, избранному председателю STS.

4) Пусть кто «говорит» кончит. Полезно разбивать длинные мысли на части с помощью «…» в конце фразы *. Это позволяет людям знать, что это еще не все! Аналогичным образом, если вы хотите указать, что вы закончили с мыслью, дайте нам знать (á ¼ «готово, конец» и т. Д.). Самая сложная часть онлайн-чатов — это наложение комментариев, которые разносят обсуждение в разные стороны.

* Текстовое поле чата принимает не более 34 слов — ограничение, которое заставляет респондентов разбивать текстовые элементы на небольшие части.

5) Личные отступления не приветствуются. В программе чата есть функция личных сообщений, которую следует использовать для комментариев друзьям в автономном режиме.

6) Будьте уважительны по тону и профессионально относитесь к содержанию. Стенограмма будет сохранена и может быть предоставлена Совету ГНС.

Линда Иеллс

Сопредседатель Комитета по публикациям СТС

2006-2008

STS ЯВЛЯЕТСЯ РАЗДЕЛОМ АССОЦИАЦИИ КОЛЛЕДЖНЫХ И НАУЧНО-ИССЛЕДОВАТЕЛЬСКИХ БИБЛИОТЕК, ПОДРАЗДЕЛЕНИЕМ АМЕРИКАНСКОЙ БИБЛИОТЕЧНОЙ АССОЦИАЦИИ.

Вторичный травматический стресс | Управление по делам детей и семьи

Что такое вторичный травматический стресс?Усталость из-за сострадания или вторичное травматическое стрессовое расстройство — естественный, но разрушительный побочный продукт работы с травмированными клиентами. Это набор наблюдаемых реакций на работу с людьми, которые были травмированы, и отражает симптомы посттравматического стрессового расстройства (ПТСР) (Osofsky, Putnam & Lederman, 2008; Figley, 1995).Многие типы профессионалов, такие как врачи, психотерапевты, социальные работники и работники неотложной помощи, уязвимы для развития этого типа стресса, хотя только часть таких работников испытывает его. Симптомы усталости от сострадания могут включать чувство изоляции, беспокойства, диссоциации, физических недугов и нарушений сна. Кроме того, усталость от сострадания связана с чувством растерянности, беспомощности и большей изолированностью от сторонников, чем с выгоранием.(Фигли, 1995, 2002). Это можно предотвратить и вылечить, однако, если не устранить симптомы, симптомы могут привести к проблемам с психическим и физическим здоровьем, натянутым личным отношениям и снижению производительности труда (Pryce, Shackelford, & Pryce, 2007).

Признаки усталости от сострадания бывает трудно распознать в себе или даже в других. Симптомы часто включают сочетание когнитивных, поведенческих, эмоциональных и физических особенностей. Они также могут включать духовный компонент, такой как сомнение в значении или потеря веры.Общие примеры включают:

Общие симптомы усталости от сострадания

Когнитивный Пониженная концентрация Апатия Жесткое мышление Перфекционизм Озабоченность травмой | Эмоциональное Вина Гнев Онемение Печаль Беспомощность |

Поведенческие Вывод Нарушение сна Изменение аппетита Сверхбдительность Повышенная реакция испуга | Физический Учащение пульса Затрудненное дыхание Боль в мышцах и суставах Нарушение иммунной системы Повышенная серьезность медицинских проблем |

Подобные симптомы могут вызывать тревогу и подавлять каждого, кто их испытывает.Однако, однажды распознанная усталость от сострадания может быть решена и разрешена, а опекун или помощник могут исцелить и даже вырасти из этого опыта.

Почему вторичный травматический стресс важен для социальных службПонимание вторичного травматического стресса (ВТС), его воздействия на персонал и способов смягчения его воздействия вызывает озабоченность у руководителей агентств и организаций. Подверженность травмирующим и тревожным событиям, иногда на ежедневной основе, влияет на личную и профессиональную жизнь.Персонал приобретает разные способы справиться с ситуацией — одни адаптируются, другие — нет. STS может ухудшить работу персонала и создать проблемы в рабочей среде. Некоторые из задокументированных негативных организационных эффектов, которые могут возникнуть в результате STS, включают увеличение числа прогулов, нарушение суждения, низкая производительность, более низкое качество работы, более высокая текучесть кадров и усиление трений между сотрудниками.

Соответствующие вмешательства и подходыУсталость от сострадания должна возникать как на индивидуальном, так и на организационном уровне и делиться на две категории: профилактика и лечение.Помощники могут принять образ жизни и рабочие привычки, которые помогут им поддерживать строгие практические подходы и личные границы, которые могут быть защитными по отношению к роли помощника. Иногда даже самые опытные и уравновешенные профессионалы сталкиваются с проблемой вторичной травмы.

Индивидуальные стратегии профилактики, которые следует рассмотреть:

- Жизненный баланс — работа над установлением и поддержанием разнообразия интересов, занятий и отношений.

- Техники релаксации — обеспечьте время простоя, практикуя медитацию или управляемые образы.

- Контакт с природой — сад или поход, чтобы оставаться на связи с землей и помогать сохранять видение мира.

- Творческое самовыражение — такие вещи, как рисование, кулинария или фотография, расширяют эмоциональные переживания.

- Тренинг напористости — научитесь говорить «нет» и при необходимости устанавливать пределы.

- Навыки межличностного общения — улучшите письменное и устное общение для повышения социальной и профессиональной поддержки.

- Когнитивная реструктуризация — регулярно оценивайте опыт и применяйте методы решения проблем.

- Управление временем — расставляйте приоритеты и оставайтесь продуктивными и эффективными.

- План преодоления трудностей — определите навыки и стратегии, которые следует применять или совершенствовать, когда начинают проявляться признаки усталости от сострадания.

Индивидуальные стратегии лечения, которые следует рассмотреть:

- Сосредоточьтесь на уходе за собой — правильное питание, физические упражнения и регулярный сон позволяют снизить негативные последствия стресса.

- Ведение дневника — запись о чувствах, связанных с оказанием помощи или заботы, а также обо всем, что помогло или успокоило, может помочь понять смысл негативного опыта.

- Обращение за профессиональной поддержкой — работа с консультантом, специализирующимся на травмах, с целью обработки тревожных симптомов и переживаний, дает дополнительные перспективы и идеи.

- Присоединение к группе поддержки — обсуждение опыта и стратегий выживания с другими людьми, находящимися в аналогичных обстоятельствах, может усилить оптимизм и надежду.

- Изучение новых стратегий самопомощи — внедрение новой техники управления стрессом, такой как йога или прогрессивная мышечная релаксация, может уменьшить неблагоприятные симптомы физического стресса.

- Обращение за помощью — обращение к социальной поддержке или сослуживцам с просьбой помочь с задачами или обязанностями может ускорить выздоровление.

- Признание успеха и создание смысла — определение аспектов помощи, которые были положительными и важными для других, помогает разрешить травмы и страдания.

Организационные стратегии профилактики, которые следует рассмотреть:

- Создайте организационную культуру, которая нормализует результаты работы с пережившими травмы.

- Принять политику, поощряющую и поддерживающую самопомощь персонала.

- Позволяет диверсифицировать рабочую нагрузку и поощрять профессиональное развитие.

- Создайте возможности для сотрудников участвовать в социальных изменениях и работе с общественностью.

- Обеспечьте безопасную рабочую среду.

- Обеспечить обучение STS и поощрять открытое обсуждение STS среди сотрудников и администраторов.

- Сделайте доступными для всех сотрудников консультационные ресурсы и программы помощи сотрудникам.

Список литературы

- Белл, Х., Кулькарни, С. и Далтон. (2003). Организационная профилактика заместительной травмы. Семьи в обществе : Журнал современных социальных услуг , 84 , 463-470.

- Фигли, К. (1995). Усталость из-за сострадания: преодоление вторичного травматического стрессового расстройства у тех, кто лечит травмированных . Нью-Йорк, штат Нью-Йорк: Бруннер-Рутледж.

- Фигли, К. (2002). Усталость от сострадания: хроническое отсутствие у психотерапевтов заботы о себе. Психотерапия на практике, 58 (11), 1433-1441.

- Ософски, Д.Д., Патнэм, Ф.В., и Ледерман, К. (2008). Как сохранить эмоциональное здоровье при работе с травмой. Журнал суда по делам несовершеннолетних и семей , 59 (4), 91-102.

- Прайс, Дж., Шакелфорд, К. и Прайс, Д. (2007). Вторичный травматический стресс и специалист по охране детства. Чикаго, Иллинойс: Lyceum Books, Inc.

Вернуться к справочнику по ресурсам для социальных служб с информацией о травмах

AM 6> Руководство по обслуживанию маркеров безопасности

Управление для предоставления или отказа в доступе к ресурсу.

Действие временной или постоянной неактивности учетной записи после нескольких неудачных попыток аутентификации.

Определяется как часть политик, эти глаголы указывают, что авторизованные идентификаторы могут делать с ресурсами.

В контексте политического решения об отказе в доступе, Подсказка для пункта применения политики о корректирующих действиях, которые необходимо предпринять это может привести к разрешению доступа.