Что означает аббревиатура «TSI» двигателей Volkswagen

Наверняка многие обращали внимание на автомобили с «таинственной» надписью TSI.

Причем, эта аббревиатура характерна для автомобилей не только марки Volkswagen, но и других брендов, входящих в группу VAG (Volkswagen Audi Group) — Audi, Skoda, Seat…

Что означает эта надпись для водителя такого автомобиля?

Из этой статьи вы узнаете:

Расшифровка TSI

Расшифровывается аббревиатура TSI как Twincharger Stratified Injection, что в переводе означает двигатель с двойным наддувом и послойным или прямым впрыском.

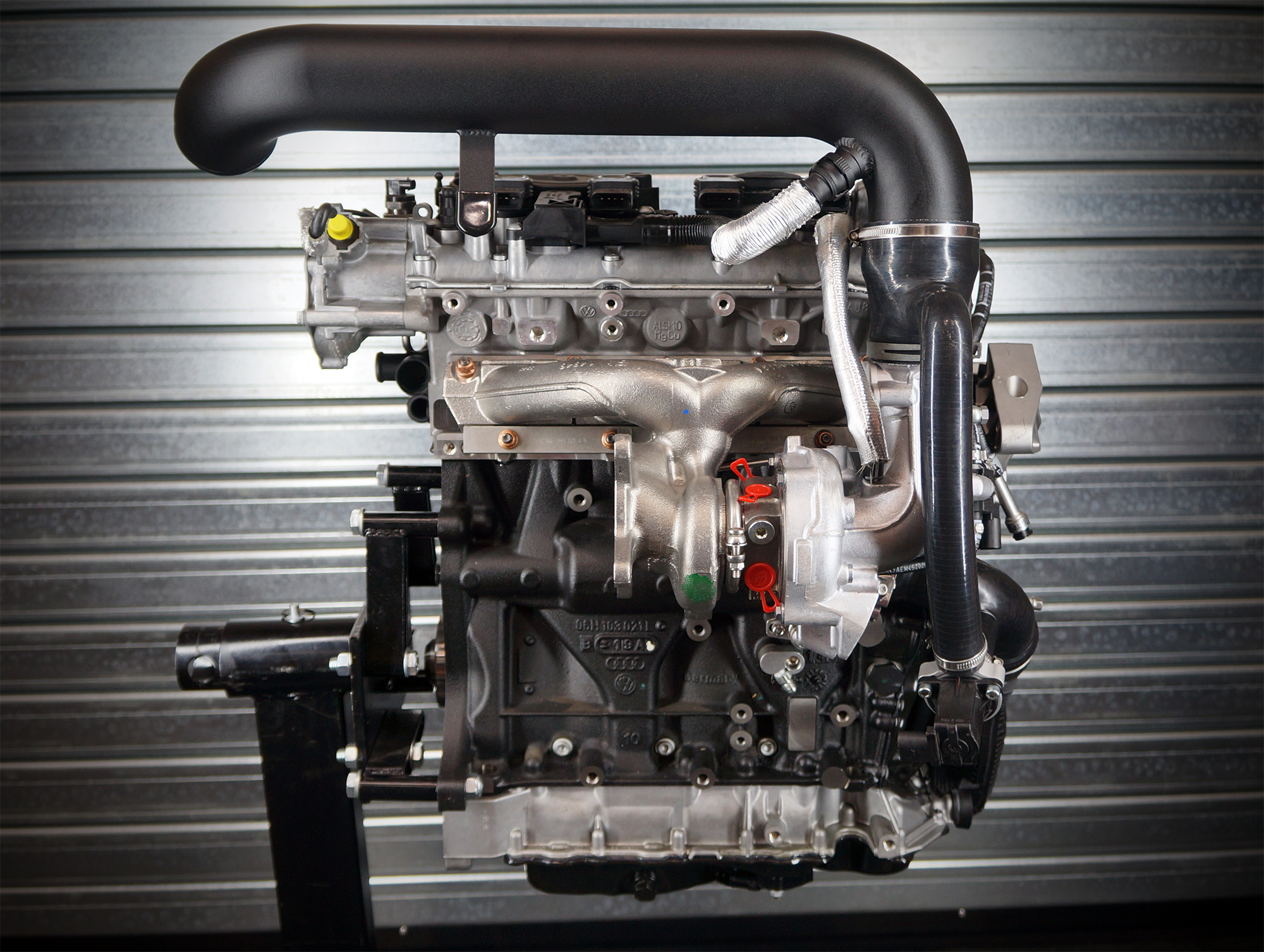

TSI двигатель имеет более сложную конструкцию, чем обычный турбированный двигатель. Несмотря на сравнительно небольшой объём и хороший запас мощности, TSI двигатель является более экономичным и надежным.

Главной отличительной чертой такого двигателя является наличие двухступенчатого наддува — первую «ступень» представляет из себя нагнетатель с механическим приводом, а вторую «ступень» — турбокомпрессор.

Механический компрессор работает до 2,4 тыс. оборотов. Полностью открывается впускная заслонка для воздушного потока, когда частота вращения переваливает за 3,5 тыс. оборотов в минуту. Именно тогда в турбокомпрессор попадает сильный воздушный поток и достигается максимальный крутящий момент.

Есть TSI-двигатели, в которых устанавливается кнопка для выбора зимней езды. Данный режим исключает буксование колес за счет более мягкой работы мотора.

Какими преимуществами обладает

Особого внимания заслуживает экономичность TSI-двигателя в сочетании с его солидной мощностью. Силовой агрегат всегда обеспечивает автомобилю хорошую динамику, благодаря сразу двум нагнетателям, ведь в широком диапазоне оборотов можно достичь максимального значения крутящего момента.

Использование сочетания механического компрессора и турбины позволяет максимально сохранить тягу на длительном промежутке оборотов. В этом случае, механический компрессор самостоятельно работает на низких оборотах, а при совместной работе – на средних оборотах.

К следующему не менее главному преимуществу можно отнести низкий уровень выброса СО2. Следует упомянуть, что «TSI» был номинирован лучшим «зеленым» двигателем года.

Среди других многочисленных плюсов линейки «TSI» стоит выделить их достаточную надежность и сравнительно высокий ресурс.

В чём заключаются недостатки

Как и любая вещь, TSI-двигатель имеет и некоторые недостатки. Следует не забывать, что большинство современных турбированных моторов VW очень требовательно относятся к качеству топлива и масла. Исключением не стал и TSI-мотор, для нормальной работы ему необходимо только качественное топливо и масло.

Помимо этого, двигатель TSI требует от владельца строгого соблюдения прописанных в документации к автомобилю правил эксплуатации турбодвигателей.

Кроме того, некоторый дискомфорт может вызвать TSI-двигатель зимой. Причина в том, что мотор TSI семейства имеет малую теплоотдачу и практически не разогревается, работая на холостых оборотах в холодное время года.

Но есть и другая сторона медали, уже положительная — такой двигатель не склонен к перегреву даже на сильной жаре в длительной пробке. Однако данная особенность может стать причиной дискомфорта во время эксплуатации автомобиля с TSI-двигателем на коротких дистанциях: непрогретый двигатель означает непрогретый салон, так как традиционная «печка», использующая в своей работе антифриз двигателя, будет неэффективной.

Но инженеры VW предусмотрели все эти нюансы, создав двухконтурную систему охлаждения с двумя термостатами: один контур охлаждает более горячую головку блока цилиндров, второй – остальную часть блока силового агрегата.

Для повышения ресурса работы TSI-двигателя турбина охлаждается собственной системой, включающей водяной насос с электроприводом, который продолжает прогонять охлаждающую жидкость еще 15 минут после остановки двигателя.

Что означает аббревиатура TSI на двигателе?

Аббревиатура TSI расшифровывается как «Twincharger Stratified Injection» — система двойного наддува с послойным впрыском. Такими аббревиатурами отмечены двигатели внутреннего сгорания с двумя турбинами и системой непосредственного (прямого) впрыска топлива, которые устанавливаются на автомобили марок Volkswagen, Audi, Seat и Skoda. Особенностью устройства силовой установки TSI является раздельное размещение турбины и механического компрессора, которые находятся по разные стороны от двигателя. Немецкие конструкторы, разрабатывавшие этот мотор, пытались решить задачу повышения эффективности работы турбины на низких оборотах, так как обычные турбодвигатели не могли развить достаточную мощность на низких оборотах. Решение пришло с установкой механического компрессора, который позволил преодолеть проблему турбоямы.

Помимо эффективного увеличения мощности двигателя, инженерам концерна удалось добиться повышения экономичности мотора TSI – благодаря тому, что здесь используется два компрессора и система непосредственного впрыска топлива в цилиндр, топливо лучше сгорает при повышенном давлении. К тому же, экономичности способствует и то, что максимальное значение крутящего момента здесь достигается при 1500-1750 оборотах в минуту. Еще одним положительным моментом этой технологии считается отличная компоновка двигателей TSI с коробками передач с длинными передаточными числами – это тоже позволяет экономить топливо.

Еще одним положительным моментом этой технологии считается отличная компоновка двигателей TSI с коробками передач с длинными передаточными числами – это тоже позволяет экономить топливо.

что это такое, эксплуатация, отличия от TSI

Маркетологи концерна VW-Group внесли немало путаницы, используя разные аббревиатуры для обозначения двигателей, устанавливающихся в Volkswagen, Skoda, Seat и Audi. Сегодня под нашим прицелом двигатель TFSI. Рассмотрим некоторые особенности конструкции, проблемы и отличия от моторов TSI.

TSI и TFSI

Ни для кого не секрет, что Skoda, Seat и Audi принадлежат Volkswagen, что предполагает совместную разработку двигателей. Вот и получается, что аббревиатура TSI используется на моделях Skoda, Seat Volkswagen, а TFSI на автомобилях Audi, но при этом буквенное обозначение служит для идентификации одинаковых моторов. Разница между Turbo Fuel Startified Injection и Turbo Startified Injection лишь в отсутствии слова Fuel (с англ. — топливо) в обозначении. Сразу же обратим внимание, что не существует универсального инжекторного ДВС, именуемого TFSI или TSI. Это лишь общее обозначение серии двигателей с прямым впрыском и дополнительным наддувом воздуха. Ранее мы уже рассматривали принцип работы TSI, поэтому останавливаться на этом не будем. При этом двигатель может иметь лишь механический нагнетатель либо нагнетатель, работающий в паре с турбокомпрессором. В зависимости от года производства аббревиатуру могут носить как двигатели с обычным, если это слов уместно, непосредственным впрыском, так и ДВС с использование цикла Миллера-Аткинсона.

— топливо) в обозначении. Сразу же обратим внимание, что не существует универсального инжекторного ДВС, именуемого TFSI или TSI. Это лишь общее обозначение серии двигателей с прямым впрыском и дополнительным наддувом воздуха. Ранее мы уже рассматривали принцип работы TSI, поэтому останавливаться на этом не будем. При этом двигатель может иметь лишь механический нагнетатель либо нагнетатель, работающий в паре с турбокомпрессором. В зависимости от года производства аббревиатуру могут носить как двигатели с обычным, если это слов уместно, непосредственным впрыском, так и ДВС с использование цикла Миллера-Аткинсона.

Говорить об этих моторах в единственном числе, стригя их всех под одну гребенку, было бы неправильно. Это же относится и к списку наиболее распространенных проблем и неисправностей, случающихся при эксплуатации двигателей TFSI. К слову сказать, что даже сейчас в сети достаточно материалов, написанных некомпетентными в этом вопросе людьми либо составленные до того времени, когда наступила необходимость в разделении моделей двигателей.

Модели генерации

TFSI является логичным развитием системы прямого впрыска топлива, именуемой Fuel Startified Injection. Главная особенность FSI, позволяющая атмосферному мотору быть одновременно и экономичным и мощным – послойное смесеобразование. Благодаря особенностям впускного коллектора, впрыска топлива и «прирученной» турбулентности двигатель может работать как на сверхбедной, так и на гомогенной смеси.

- 2004 год – атмосферный 2.0 FSI получает турбину и некоторые конструктивные изменения, превращаясь тем самым в первый двигатель TFSI. Изначально маркировку можно было встретить не только на Audi, но и на заряженных версиях Skoda Octavia (RS), Seat Leon (FR), но позже Октавия РС и Леон ФР получали только шильдик TSI. Мощность – 147 кВт. Интересная особенность в том, что мотор BWA имеет всего два режима работы: прогревочный (двухэтапный впрыск топлива, позволяющий быстро прогреть каталитический нейтрализатор) и нормальный (работа на гомогенной смеси).

Это значит, что ни о каком послойном, а именно это означает слово Startified, не идется. Для нагнетания воздуха используется турбина. 2.0 серии ЕА888, мощность – 162 кВт. В конструкции применена комбинированная система впрыска, в паре турбиной работает механический нагнетатель. В зависимости от модели автомобиля и года выпуска, мощность двухлитрового «сердца» могла варьироваться от 170 л.с (BPJ, предназначенный для Ауди А6) до 271 л.с (Ауди ТТ, Ауди S3). Особого внимания заслуживают агрегаты 2.0 Gen3B, в которых применен цикл Миллера-Аткинсона, а конструкция предполагает установка фирменной системы Valvelift.

Это значит, что ни о каком послойном, а именно это означает слово Startified, не идется. Для нагнетания воздуха используется турбина. 2.0 серии ЕА888, мощность – 162 кВт. В конструкции применена комбинированная система впрыска, в паре турбиной работает механический нагнетатель. В зависимости от модели автомобиля и года выпуска, мощность двухлитрового «сердца» могла варьироваться от 170 л.с (BPJ, предназначенный для Ауди А6) до 271 л.с (Ауди ТТ, Ауди S3). Особого внимания заслуживают агрегаты 2.0 Gen3B, в которых применен цикл Миллера-Аткинсона, а конструкция предполагает установка фирменной системы Valvelift.

- 2004 год – атмосферный 2.0 FSI получает турбину и некоторые конструктивные изменения, превращаясь тем самым в первый двигатель TFSI. Изначально маркировку можно было встретить не только на Audi, но и на заряженных версиях Skoda Octavia (RS), Seat Leon (FR), но позже Октавия РС и Леон ФР получали только шильдик TSI. Мощность – 147 кВт. Интересная особенность в том, что мотор BWA имеет всего два режима работы: прогревочный (двухэтапный впрыск топлива, позволяющий быстро прогреть каталитический нейтрализатор) и нормальный (работа на гомогенной смеси).

- 2006 – появление 1.4 TFSI. Мотор, в котором реализована идея Downsizing. Смысл в том, что атмосферные ДВС с большим объемом заменяются менее объемными турбированными агрегатами. Двигатель TFSI 1.4 встречается в модификациях САХС – 92 кВт и CAVG – 136 кВт.

Особенностью мотора 1.4 серии EA111 (CAVG) является использование двухступенчатого турбонаддува – механического нагнетатели и турбины. Основной недостаток этих моторов – растяжение цепи ГРМ, приводящее к проскальзыванию и «встрече» клапанов с поршнями. В серии ЕА211 моторы 1.4 могут выдавать 90 кВт (СМВА) либо 103 кВт (СРТА).

Особенностью мотора 1.4 серии EA111 (CAVG) является использование двухступенчатого турбонаддува – механического нагнетатели и турбины. Основной недостаток этих моторов – растяжение цепи ГРМ, приводящее к проскальзыванию и «встрече» клапанов с поршнями. В серии ЕА211 моторы 1.4 могут выдавать 90 кВт (СМВА) либо 103 кВт (СРТА). - 1.2. В зависимости от модификации, «сердце» может выдавать от 63 до 73 кВт.

- 1.8 серии ЕА113. Мотор BYT обладает мощностью 118 кВт (эквивалентно 160 л.с.). Турбонаддув – газовая турбина, цепной привод ГРМ. Рестайлинговый агрегат объемом 1.8 серии ЕА888 обладает уже 132 кВт. Главной особенностью можно назвать комбинированную система впрыска. Это значит, что топливо подается не только в камеру сгорания, но и на клапаны. За впрыск во впускной коллектор отвечает специальная форсунка. Подобное новшество избавляет моторы от проблемы с образованием грязевых отложение на впускных клапанах.

V-образные ДВС

В линейке TFSI присутствуют не только рядные модели, но и V-образные «сердца»:

- 3.

0 V6 мощностью 213 кВТ;

0 V6 мощностью 213 кВТ; - 4.0 V8. Двигатель TFSI с мощностью от 309 до 382 кВт. Для повышения эффективности и снижения выбросов вредных веществ за ненадобностью часть цилиндров может отключаться, применена система рекуперации энергии.

Проблемы и неисправности

Среди всех неисправностей двигателей TFSI можно выделить:

- растягивание цепи, приводящее к посторонним стукам при работе и риску «встречи» клапанов с поршнями. Неприятности могут настичь владельца уже на 30-40 тыс. км. пробега;

- масложор. Это проблемой, к сожалению, страдают все бензиновые ДВС от VW-Group. Постоянные усовершенствования ЦПГ лишь отстрачивают пробег, на котором появляется повышенный расход масла. Часто проблему усугубляют сами владельцы, по незнанию эксплуатируя автомобиль в некомфортных для мотора условиях. К усугублению приводит постоянная бережная эксплуатация лишь с «поглаживанием» педали газа и долгие прогревы на холостых.

Рассказывая историю развития Turbo Fuel Startified Injection, мы употребляли индивидуальные буквенные обозначения двигателей. Именно по этим цифрам и буквам можно точно идентифицировать модель и генерацию двигателя, установленного в той либо иной Ауди. Покупая подержанный автомобиль с TFSI, следует искать профильную информацию, используя именно эти обозначения. Чтобы увеличить круг поиска информации, соотносите аббревиатуры с обозначениями, использующимися для автомобилей Volkswagen.

Описать все проблемы конкретных моделей ДВС у нас попросту нет возможности. Если вы хотите приобрести поддержанную либо новую Ауди, рекомендуем обратиться к отзывам реальных пользователей. Все тонкости конструкции, принципа работы каждой из серии двигателей TFSI вы можете найти в «Программе самообучения Audi». Материалы предназначены для повышения квалификации работников сервисных центров Ауди и, к счастью, находятся в свободном доступе.

youtube.com/embed/7scLkkjv_XQ» frameborder=»0″ allowfullscreen=»allowfullscreen»/>

особенности, характеристики, ремонт, обслуживание, преимущества, недостатки

Каждая аббревиатура в автопроизводстве, что-то означает. Так, и понятия FSI и TFSI, также имеют значение. Только вот какая разница между почти одинаковыми аббревиатурами. Разберем, что же заложено в названиях и, какое в них отличие.

Характеристика

Силовой агрегат FSI — мотор немецкого производства от концерна Volkswagen. Этот движок завоевал народную популярность благодаря своим высоким техническим характеристикам, а также простоты конструкции, ремонта и технического обслуживания.

Volkswagen Passat

Аббревиатура FSI расшифровывается, как Fuel Stratified Injection, что в переводе означает — послойный впрыск горючего. В отличие от широко распространённого TSI, FSI не имеет турбонаддува. Если говорить человеческим языком, то это обычный атмосферный двигатель, который достаточно часто использовала компания Skoda.

Если говорить человеческим языком, то это обычный атмосферный двигатель, который достаточно часто использовала компания Skoda.

Двигатель FSi

Аббревиатура TFSI расшифровывается, как Turbo Fuel Stratified Injection, что в переводе означает — турбированный послойный впрыск горючего. В отличие от широко распространённого FSI, TFSI имеет турбонаддува. Если говорить человеческим языком, то это обычный атмосферный двигатель с турбиной, который достаточно часто использовала компания Audi на моделях A4, А6, Q5.

Двигатель TFSi

Как и FSI, TFSI имеет повышенную экологическую норму и экономичность. За счёт системы Fuel Stratified Injection и благодаря особенностям впускного коллектора, впрыска топлива и «прирученной» турбулентности двигатель может работать как на сверхбедной, так и на гомогенной смеси.

Плюсы и минусы использования

Позитивной стороной мотора Fuel Stratified Injection является наличие двухконтурного впрыска горючего. С одного контура поступает топливо под низким давлением, а со второго — под высоким. Рассмотрим, принцип работы каждого контура подачи горючего.

Рассмотрим, принцип работы каждого контура подачи горючего.

Контур с низким давлением в списке составных элементов имеет:

- топливный бак;

- бензонасос;

- перепускной клапан;

- регулятор давления топлива;

Устройство контура высокого давления предполагает наличие:

- топливного насоса высокого давления;

- магистралей высокого давления;

- распределительных трубопроводов;

- датчика высокого давления;

- клапана-предохранителя;

- инжекторных форсунок;

Отличительной особенностью является наличие абсорбера и клапана продувки.

Мотор FSi Audi A8

В отличие от обычных бензиновых силовых агрегатов, где топливо, прежде чем попасть в камеру сгорания, попадает во впускной коллектор, на FSI — горючее попадает непосредственно в цилиндры. Сами форсунки имеют 6 отверстий, что обеспечивает улучшенную систему впрыска и повышенную эффективность.

Поскольку воздух попадает в цилиндры отдельно, сквозь заслонку, образуется оптимальное соотношение воздушно-топливной смеси, что позволяет бензину сгорать равномерно, не подвергая поршни излишнему износу.

Ещё одним позитивным качеством использования такого атмосферника является экономия горючего и высокая экологическая норма. Система впрыска Fuel Stratified Injection позволят водителю сэкономить до 2.5 литров горючего на 100 км пробега.

Таблица применяемость TFSi, FSi и TSi

Но, где много положительных сторон, найдётся и значительное количество недостатков. Первым минусом можно считать то, что атмосферник очень чувствительный к качеству горючего. На этом движке не сэкономишь, поскольку на плохом бензине, он попросту откажется нормально работать и будет давать сбои.

Ещё одним большим недостатком можно считать то, что в мороз, силовой агрегат моет попросту не завестись. Если брать во внимание распространенные неполадки и двигатели FSI, проблемы в этой линейке могут возникнуть с холодным запуском. Виновником принято считать все тот же послойный впрыск и стремление инженеров снизить токсичность выхлопа во время прогрева.

Расход масла — является одним из недостатков. Как утверждают большинства владельцев данного силового агрегата, часто заметно повышение расхода смазки. Чтобы этого не происходило, производить рекомендует придерживать допусков VW 504 00/507 00. Иными словами, менять моторное масло 2 раза в год — в периоды перехода на летний и зимний режим эксплуатации.

Как утверждают большинства владельцев данного силового агрегата, часто заметно повышение расхода смазки. Чтобы этого не происходило, производить рекомендует придерживать допусков VW 504 00/507 00. Иными словами, менять моторное масло 2 раза в год — в периоды перехода на летний и зимний режим эксплуатации.

Вывод

Разница в названиях, а точнее наличие буквы «Т» означает, что мотор имеет турбонаддув. В остальном разницы не существует. Двигатели FSI и TFSI имеет значительное количество положительных и негативных сторон.

Как видно, использование атмосферника хорошо в плане экономии и экологичности. Мотор слишком чувствительный к низким температурам и плохому горючему. Именно за недостатки, его использование прекратилось и перешли на системы TSI и MPI.

Отличие TSI от MPI

«Интересует, чем отличаются моторы TSI и MPI?»

Чтобы понять, чем отличаются двигатели TSI и MPI, необходимо расшифровать аббревиатуры, которыми они обозначаются. В частности, MPI — это Multi Point Injection, что в переводе означает «многоточечный впрыск». В русскоязычной автомобильной литературе термин «многоточечный» обычно подменяют словом «распределенный», из-за чего на практике моторы MPI часто называют двигателями с распределенным впрыском топлива.

В частности, MPI — это Multi Point Injection, что в переводе означает «многоточечный впрыск». В русскоязычной автомобильной литературе термин «многоточечный» обычно подменяют словом «распределенный», из-за чего на практике моторы MPI часто называют двигателями с распределенным впрыском топлива.

Главная конструктивная особенность распределенного впрыска заключается в том, что бензин впрыскивается во впускной коллектор форсунками, установленными напротив впускных клапанов, и в цилиндры поступает в смеси с воздухом, когда эти клапаны открываются.

Иной принцип подачи топлива и смесеобразования реализован в двигателях TSI, где зарегистрированная концерном Volkswagen аббревиатура TSI первоначально означала Twincharged Stratified Injection, что можно перевести как «двойной наддув послойный впрыск».

Такой впрыск можно обеспечить только в случае подачи топлива непосредственно внутрь каждого отдельно взятого цилиндра двигателя. Поэтому чаще подобные системы питания называют непосредственным или прямым впрыском топлива. Если в моторах MPI образование горючей смеси начинается во впускном коллекторе и завершается в цилиндре к моменту подачи искры свечой зажигания, то в двигателях TSI все происходит внутри цилиндров.

Если в моторах MPI образование горючей смеси начинается во впускном коллекторе и завершается в цилиндре к моменту подачи искры свечой зажигания, то в двигателях TSI все происходит внутри цилиндров.

Стоит заострить внимание на том, что MPI в отличие от TSI никем не запатентованное название, а общепринятое обозначение бензиновых моторов с распределенным впрыском топлива, которое используется самыми разными автомобильными марками, а не только теми, что принадлежат концерну Volkswagen.

Позже, когда двигатели TSI стали оснащаться не только «двойным», но и «одинарным» наддувом, Volkswagen предложил для аббревиатуры другую интерпретацию — Turbo Stratified Injection. Наличие термина Turbo указывает, что двигатели TSI являются турбированными. Если же у моторов Volkswagen с непосредственным впрыском бензина отнять наддув, то это будут уже не двигатели TSI, а FSI, где литера F — сокращение от Fuel, топливо.

Здесь можно было бы поставить точку, ибо о принципиальных отличиях TSI от MPI мы рассказали, однако вряд ли читателем, задавшим вопрос, двигало только чисто теоретическое любопытство. Не исключено, что у вопроса имеется практическая подоплека, — какой из моторов предпочесть?

Не исключено, что у вопроса имеется практическая подоплека, — какой из моторов предпочесть?

Непосредственный впрыск и турбонаддув — это серьезное усложнение и удорожание двигателя, однако у моторов с подобной конструкцией выше мощность и при этом лучше экономичность и экологические характеристики по сравнению с двигателями с распределенным впрыском топлива такого же рабочего объема.

Можно проследить эволюцию бензинового двигателя объемом 1984 куб. см, которым оснащался VW Passat. Восьмиклапанный 2.0 MPI развивал 115 л.с., разгонял автомобиль с места до 100 км/ч за 11,5 секунды, позволял ехать с максимальной скоростью 194 км/ч, потреблял 6,6/8,5/12 л/100 км при 90/120 км/ч/город. Аналогичные характеристики 16-клапанного 2.0 FSI: 150 л.с.; 9,4 секунды; 213 км/ч; 6,6/8,4/11,4 л/100 км. И то же самое у 16-клапанного 2.0 TSI: 200 л.с.; 7,8 секунды; 232 км/ч; 6,4/8,2/11,3 л/100 км. Несомненно, что многоклапанное газораспределение тоже повлияло на показатели двигателей, но непосредственный впрыск и турбонаддув — магистральное направление дальнейшего развития бензиновых двигателей. Именно за такими моторами будущее.

Именно за такими моторами будущее.

Другое дело, что двигатели TSI более капризны, требовательны и нежны, из-за чего чаще одолевают проблемами, чем менее привередливые и более стойкие к нештатному обращению моторы с распределенным впрыском бензина, а устранение неисправностей в TSI обходится дороже, чем в MPI. Если на одну чашу весов водрузить мощность и расход топлива, а на другую — надежность и стоимость решения возникающих проблем, то для наших условий эксплуатации предпочтительным представляется выбор версии с MPI, пусть эти моторы с точки зрения технического прогресса и прошлый век.

Сергей БОЯРСКИХ

Фото автора и из открытых источников

ABW.BY

У вас есть вопросы? У нас еcть ответы. Интересующие вас темы квалифицированно прокомментируют либо специалисты, либо наши авторы — результат вы увидите на сайте abw.by. Присылайте вопросы на адрес [email protected] и следите за сайтом

что это за устройство? Принцип работы TSI Расшифровка tsi двигатель

Далеко не всем известно, что такое TSI и как расшифровывается эта аббревиатура. Об этом мы сегодня и расскажем.

Об этом мы сегодня и расскажем.

Что это — TSI

Двигатель TSI — это установка, работающая на бензине, отличающаяся наличием системы «двойного турбонаддува». Перевод сокращения TSI звучит следующим образом — двигатель, имеющий турбонаддув и впрыск топлива послойно.

Отличительной особенностью конструкции TSI является размещение турбонагнетателя с одной стороны и системы, отвечающей за механическую компрессию, с другой. Использование энергии от выхлопных газов позволяет увеличить мощность обычного турбодвигателя. Это возможно за счёт того, что выхлопные газы запускают турбинное колесо и усиленно нагнетают и сжимают воздух благодаря системе приводов. Такая система показывает большую эффективность, чем традиционные .

Что улучшено в двигателях TSI

Признание экспертов и потребителей, что подтверждается многочисленными наградами. Эта система на протяжении трёх лет (в период с 2006 года по 2008) становилась обладателем награды «Двигатель года» на конкурсе «Engine of the year».

Использование концепции минимизации, суть которой в том, что мотор меньшего объёма при небольшом потреблении бензина выдаёт наибольшую мощность. Снижение рабочего объёма позволило повысить КПД, уменьшив при этом потери от трения. Небольшой объём облегчает двигатель и автомобиль в целом. Такие технологические решения стали неотъемлемой частью TSI.

Видео, демонстрирующее принцип работы двигателя TSI:

Объединение драйва и экономичности . Начальной целью разработчиков было создание экономичных двигателей высокой мощности и со сниженным уровнем выброса CO 2 .

Большой интервал оборотов . Системы TSI настроены так, что когда коленчатый вал вращается с частотой в пределах от полутора тысячи до 1750 оборотов за 1 минуту, тогда крутящий момент остаётся самым высоким, что хорошо влияет на то, сколько бензина экономится при работе авто, и на мощность автомобиля. В итоге водитель получает максимальную мощность при большом интервале оборотов. TSI двигатели отлично сочетаются с трансмиссиями, имеющими передаточные числа, которые гораздо больше, что положительно сказывается на .

Оптимизация смесеобразования, которой удалось достигнуть за счёт специально разработанной конструкции форсунки высокого давления с 6 отверстиями. Система впрыска настроена так, что обеспечивает большую эффективность в процессе сгорания бензина.

Промежуточное охлаждение обеспечивает большую динамику . Ещё одной отличительной чертой агрегата является наличие интеркулера жидкостей, что имеет систему, в которой циркулирует независимо. Такое охлаждение позволяет снизить объём воздуха, который нагнетается, за счёт чего показатели давления наддува растут быстрее. В результате за счёт небольших задержек турбоэффекта и уровня оптимального наполнения камеры сгорания достигается увеличение динамики. TSI с заявленной мощностью 90 кВт без оснащения вспомогательным компрессором не имеет турбоямы. Уже при достижении отметки в 1500 об/мин можно получить наивысшие данные крутящего момента в 200 Н·м.

Наддув в TSI

Турбонаддув и топливный впрыск . В системе TSI используется специальная технология, которая позволила получить самый большой уровень крутящего момента и наибольшую мощность для автомобиля, притом что у двигателя довольно небольшой объём: впрыск топлива вместе с турбонаддувом либо комбинированным наддувом с помощью турбонагнетателя и компрессора. В такой конструкции сгорание топлива идёт с большей эффективностью, за счёт чего мощность TSI превосходит показатели традиционных двигателей атмосферного типа.

В системе TSI используется специальная технология, которая позволила получить самый большой уровень крутящего момента и наибольшую мощность для автомобиля, притом что у двигателя довольно небольшой объём: впрыск топлива вместе с турбонаддувом либо комбинированным наддувом с помощью турбонагнетателя и компрессора. В такой конструкции сгорание топлива идёт с большей эффективностью, за счёт чего мощность TSI превосходит показатели традиционных двигателей атмосферного типа.

Турбонагнетатель в сочетании с компрессором даёт хороший эффект. Применение ещё одного компрессора позволило сгладить эффект турбоямы, возникающий по причине создания турбонагнетателем достаточно высокого давления наддува, когда оборотный диапазон выше.

Показатели давления наддува. Механический компрессор Roots запускается посредством от коленчатого вала ремённой передачи. В таком случае уровень силы, с какой происходит наддув, начинается на самом маленьком диапазоне, с которым происходят обороты. Такой подход обеспечивает высокие тяговые характеристики и показатели крутящего момента в большом оборотном интервале.

Двойной наддув, который используется в моторах такого типа, эффективная система впрыска вместе с наибольшими показателями давления, с каким происходит впрыск топлива, и применением шестиструйных форсунок позволяют достичь для двигателей TSI экономии бензина, что затрачивается. Сегодня автомобили, созданные компанией Volkswagen, из серии Golf plus, модельного ряда Golf и Jetta, модели Touran и новые уже имеют двигатель с турбонаддувом.

Революционная инновационная технология

Сегодня Volkswagen является единственным производителем, осуществляющим серийную установку двигателей такого типа, оснащённых удвоенным наддувом в комплексе с поэтапным впрыском, в автомобили собственного производства. Размещение компрессора и турбонагнетателя делает силу давления, с которой происходит наддув, больше. То есть двигатель с рабочим объёмом в 1,4 л в состоянии развить до 125 кВт (или 170 л. с.), что является рекордом в автомобилестроении среди двигателей на четырёх цилиндрах.

Экономия бензина благодаря сниженной массе . Новые модели двигателей TSI благодаря ряду усовершенствований имеют вес на 14 кг меньше по сравнению с двигателями этого же типа, оснащёнными системой двойного наддува. К инновациям относится: конструкторская оптимизация головки блока и облегчённый вес её крышки, снижение веса на 304 грамма всех распределительных валов.

Видео о работе ДВС с турбонаддувом:

Вполне логично, что сложность конструкции и усовершенствования двигателей повлияли и на . Однако незначительное подорожание в полной мере компенсируют повышенные показатели мощности и снижение количества потребляемого топлива.

Часто, автолюбители перед совершением покупки нового автомобиля марки Volkswagen или его дочерней компании Skoda находятся в неком недоразумении, когда видят необычную аббревиатуру двигателя-TSI. Существует заблуждение среди автолюбителей, что данное обозначение определяет наличие дизельного двигателя, но это абсолютно не соответствует действительности.

Определение двигателя TSI

Двигатель TSI-это устройство, которое осуществляет свою работу на бензине, и имеет оснащение в виде двойного турбонадува с механическими компрессорами, с системой прямого «разностороннего» впрыска топливной жидкости. Устройство агрегата данного типа отличается более сложной технической структурой, но и показатели надежности, долговечности, мощности находятся на высоком уровне. Немаловажным считается и очень экономичный расход топлива при нагрузке.

Агрегат типа TSI имеет несколько измененную форму устройства, которая состоит из следующих деталей и узлов:

- Турбонагнетатель и компрессор механического типа. В TSI они расположены в разных сторонах от блока. Наличие механического компрессора дает избежать распространенной проблемы турбированых двигателей, которую называют «турбо ямой». Она подразумевает падение оборотов и мощности двигателя при оборотах ниже 3000. Во избежание этого эффекта, водитель должен обязательно поддерживать этот уровень, применяя постоянную «подгазовку».

Дополнительная установка компрессора обеспечивает стабильную мощность при низких оборотах двигателя.

Дополнительная установка компрессора обеспечивает стабильную мощность при низких оборотах двигателя. - Система охлаждения. В классическом понимании турбированного двигателя, охлаждение происходит сугубо за счет потока воздуха. В TSI существует система патрубков, которые работают с интеркулером. Это усовершенствование дает возможность нагнетать воздух в цилиндры, и тем самым увеличивать силу давления. Это дает возможность получать заявленную величину крутящего момента на низких оборотах двигателя.

- Система впрыска топливной смеси. Подача бензина происходит непосредственно к цилиндрам, плюс смесь идет послойно смешанная с воздухом, что увеличивает эффективность сгорания.

- Уменьшенный вес блока. Для повышения качественных показателей и увеличения мощности было принято решение конструкционно уменьшить вес блока, что в итоге и удалось. Замена отдельно взятых узлов дала возможность снизить вес на 14 кг.

- Цена. Стоимость двигателя TSI не слишком увеличивает цену на автомобиль.

В среднем такой двигатель обойдется владельцу на 1000 долларов больше, чем классический вариант.

В среднем такой двигатель обойдется владельцу на 1000 долларов больше, чем классический вариант.

Положительные качества двигателя TSI

Данный тип мотора уже успел завоевать массу инженерных наград и стать прорывом в автомобиле строении. Множество автовладельцев уже оценили принцип работы и качественные показатели такого агрегата, что дало возможность определить следующие плюсы конструкции:

- Гибрид экономичного использования топлива и достижения высоких показателей мощности.

- Защита окружающей среды от большого количества выброса СО2.

- Увеличенный интервал оборотов дает возможность уменьшать количество необходимого топлива. Суть в том, что коленчатый вал на автомобиле вращается в показателях 1500-1750 оборотов в 1 минуту и это напрямую влияет на расход.

- Измененные форсунки, которые имеют высокую подачу давления и 6 точек впрыска. Автоматически система контролирует давление и частоту впрыска, что также экономит объемы топлива.

- Отсутствие «турбоямы».

- Усовершенствование системы охлаждения оптимизирует силу сгорания.

Отрицательные качества TSI

Помимо огромного количества плюсов у двигателей TSI, есть несколько отличий,которые могут негативно влиять на общую оценку:

- Высокая цена на автомобиль с таким двигателем (на 1-3 тыс долларов выше чем автомобиль с классическим бензиновым агрегатом).

- Дорогое обслуживание и ремонт.

- Замена турбины после 150 тыс км пробега.

- Учащенная замена моторного масла.

Таким образом, двигатель TSI- очень удачная разработка, которая отличается высокой мощностью, экологичностью и экономным потреблением топлива. Своевременное прохождение ТО даст возможность эксплуатировать автомобиль без неприятностей в виде поломок.

Для большинства людей ответ на вопрос, что такое TSI двигатель, имеет чисто умозрительное значение. Все же народ покупает машину для того, чтобы на ней ездить, желательно с комфортом, а не с целью вдумчиво разглядывать автомобильные внутренности и размышлять о принципах работы. Однако, с другой стороны, стоит поинтересоваться, таким вопросом хотя бы для того, чтобы знать, за что ты платишь деньги при покупке, каких неприятностей можно от нее ожидать, и какие бонусы к ней прилагаются.

Однако, с другой стороны, стоит поинтересоваться, таким вопросом хотя бы для того, чтобы знать, за что ты платишь деньги при покупке, каких неприятностей можно от нее ожидать, и какие бонусы к ней прилагаются.

Тем более, что такой тип движков – одно из самых удачных технический решений, предложенных компанией Volkswagen. А немцы, надо признать, плохого в автомобилестроении широкому обществу не предлагали (неудачные задумки и у них наверняка случались, но остались чисто семейным делом, не вынесенным на всеобщее обозрение).

Что такое TSI двигатель, можно понять просто из расшифровки данной аббревиатуры. Turbo Stratified Injection, если трактовать дословно, обозначает непосредственный послойный впрыск бензина, сопровождаемый турбонаддувом. Между прочим, сокращение является зарегистрированным брендом. И если оно встречается на автомобилях другой марки, это говорит только, что при создании движка использовалась сама идея. Как это работает? Конструкторский гений при создании мотора TSI проявился в том, что он снабжен двойным наддувом.

У движка есть и турбокомпрессор, и механический нагнетатель. Что именно из них вступает в дело, зависит от оборотов, на которых работает двигатель. Процесс можно разделить на 4 ступени.

У движка есть и турбокомпрессор, и механический нагнетатель. Что именно из них вступает в дело, зависит от оборотов, на которых работает двигатель. Процесс можно разделить на 4 ступени.Холостые – до 1000 оборотов в минуту. Наддув отсутствует вовсе. Нагнетатель-механика отключен, заслонка, регулирующая и контролирующая процесс, открыта. Из-за того, что газовая отработка мала (и ее энергия, соответственно, тоже), турбокомпрессор в дело не вступает.

Обороты превышают 1000, но до показателя в 2400 еще не доросли. Заслонка закрывается, к работе приступает механический нагнетатель, создающий наддувное давление в 0,17 МПа. Турбо в этом участвует лишь для создания незначительного добавочного воздушного сжатия.

В промежутке между 2400 и 3500 об/мин преимущественно работает турбокомпрессор. Давление вырастает до 0,25 МПа. Механический нагнетатель в основном спит, присоединяется к турбо только когда требуется повышенная мощность. К примеру, при резком разгоне.

После разгона двигателя выше 3500 об/мин механика отключается полностью, и нагнетатель в работе движка не участвует. Заслонка-регулятор остается в открытом положении. Давление наддува при этом несколько падает, чтобы , и составляет в таком режиме работы 0,18 МПА на частоте вращения в 5500 оборотов.

Заслонка-регулятор остается в открытом положении. Давление наддува при этом несколько падает, чтобы , и составляет в таком режиме работы 0,18 МПА на частоте вращения в 5500 оборотов.

Отметим также усиленную систему охлаждения в 2 контура: один отвечает за температуру в блоке цилиндров, другой поддерживает ее в пределах нормы на головке. Чтобы не допустить перегрева последней, оборудован дополнительный водяной насос на электроприводе, гоняющий воду по отдельному контуру еще 15 минут после того, как двигатель заглушен.

Благодаря всем этим ухищрениям наблюдается заметная экономия топлива, снижение вредных выбросов и значительное увеличение срока службы движка.

Позаботились немцы и о шумоизоляции: мотор запакован в дополнительный корпус из пены-звукопоглотителя, а все газовые потоки, как входящие, так и исходящие, пропускаются через шумоглушители. К чему можно придраться?

Преимущества TSI-двигателя несколько омрачаются некоторыми недостатками. Во-первых, он требует исключительно качественных расходников, и в первую очередь бензина, который, как известно недешев. Рекомендуется не пренебрегать и положенными регулярными тех. обслуживаниями.

Во-первых, он требует исключительно качественных расходников, и в первую очередь бензина, который, как известно недешев. Рекомендуется не пренебрегать и положенными регулярными тех. обслуживаниями.

Во-вторых, зимние проблемы: на холостых движок разогреться не в состоянии. Добирать рабочую температуру приходится уже на ходу, в движении. Людям, использующим машину преимущественно по маршруту «дом — работа», придется привыкнуть к некоторой прохладе в салоне при хороших минусах за бортом: печка просто будет гонять холодный воздух от движка. При этом проблем с заводом автомобиля наблюдаться не будет, движение можно начинать чуть ли, не сразу после включения зажигания.

Однако никаких других неприятностей и трудностей, пожалуй, агрегат не доставит. Можно сказать, мощность и надежность – вот что такое TSI двигатель от компании Volkswagen.

Наверняка многие обращали внимание на автомобили с «таинственной» надписью TSI.

Причем, эта аббревиатура характерна для автомобилей не только марки Volkswagen, но и других брендов, входящих в группу VAG (Volkswagen Audi Group) — Audi, Skoda, Seat…

Что означает эта надпись для водителя такого автомобиля?

Из этой статьи вы узнаете:

Расшифровка TSI

Расшифровывается аббревиатура TSI как Twincharger Stratified Injection, что в переводе означает двигатель с двойным наддувом и послойным или прямым впрыском.

TSI двигатель имеет более сложную конструкцию, чем обычный . Несмотря на сравнительно небольшой и хороший запас мощности, TSI двигатель является более экономичным и надежным.

Главной отличительной чертой такого двигателя является наличие двухступенчатого наддува — первую «ступень» представляет из себя нагнетатель с механическим приводом, а вторую «ступень» — турбокомпрессор.

Механический компрессор работает до 2,4 тыс. оборотов. Полностью открывается впускная заслонка для воздушного потока, когда частота вращения переваливает за 3,5 тыс. оборотов в минуту. Именно тогда в турбокомпрессор попадает сильный воздушный поток и достигается максимальный крутящий момент.

Есть TSI-двигатели, в которых устанавливается кнопка для выбора зимней езды. Данный режим исключает буксование колес за счет более мягкой работы мотора.

Какими преимуществами обладает

Особого внимания заслуживает экономичность TSI-двигателя в сочетании с его солидной мощностью. Силовой агрегат всегда обеспечивает автомобилю хорошую динамику, благодаря сразу двум нагнетателям, ведь в широком диапазоне оборотов можно достичь максимального значения крутящего момента.

Использование сочетания механического компрессора и турбины позволяет максимально сохранить тягу на длительном промежутке оборотов. В этом случае, механический компрессор самостоятельно работает на низких оборотах, а при совместной работе — на средних оборотах.

К следующему не менее главному преимуществу можно отнести низкий уровень выброса СО2. Следует упомянуть, что «TSI» был номинирован лучшим «зеленым» двигателем года.

Среди других многочисленных плюсов линейки «TSI» стоит выделить их достаточную надежность и сравнительно высокий ресурс.

В чём заключаются недостатки

Как и любая вещь, TSI-двигатель имеет и некоторые недостатки. Следует не забывать, что большинство современных турбированных моторов VW очень требовательно относятся к качеству топлива и масла. Исключением не стал и TSI-мотор, для нормальной работы ему необходимо только качественное топливо и .

Помимо этого, двигатель TSI требует от владельца строгого соблюдения прописанных в документации к автомобилю правил эксплуатации турбодвигателей.

Кроме того, некоторый дискомфорт может вызвать TSI-двигатель зимой. Причина в том, что мотор TSI семейства имеет малую теплоотдачу и практически не разогревается, работая на холостых оборотах в холодное время года. Вообще, оптимальный температурный режим данного двигателя достигается только во время движения через определенный промежуток времени.

Но есть и другая сторона медали, уже положительная — такой двигатель не склонен к перегреву даже на сильной жаре в длительной пробке. Однако данная особенность может стать причиной дискомфорта во время эксплуатации автомобиля с TSI-двигателем на коротких дистанциях: непрогретый двигатель означает непрогретый салон, так как традиционная «печка», использующая в своей работе антифриз двигателя, будет неэффективной.

Но инженеры VW предусмотрели все эти нюансы, создав двухконтурную систему охлаждения с двумя термостатами: один контур охлаждает более горячую головку блока цилиндров, второй — остальную часть блока силового агрегата.

Для повышения ресурса работы TSI-двигателя турбина охлаждается собственной системой, включающей водяной насос с электроприводом, который продолжает прогонять охлаждающую жидкость еще 15 минут после остановки двигателя.

Что такое TDI двигатель и чем он отличается от TSI?

Дизельные двигатели традиционно вызывают повышенный интерес у наших автомобилистов, стремящихся получить максимум возможного и при этом не переплачивать за топливо.

Один из таких двигателей – TDI, или Turbo Diesel Injection, который компания Volkswagen устанавливает в свой знаменитый внедорожник Toaureg. Это современный силовой агрегат, в котором повышенный крутящий момент удачно сочетается с экономичностью и завораживающий мощностью.

Особенности двигателей TDI

Основной отличительной чертой TDI двигателей является наличие топливного впрыска, осуществляемого под высоким давлением, и современного турбонагнетателя, геометрия турбины которого изменяется для максимальной эффективности сжигания топлива. КПД двигателя достигает 45%, что для дизеля является великолепным результатом. К достоинствам двигателя специалисты относят:

КПД двигателя достигает 45%, что для дизеля является великолепным результатом. К достоинствам двигателя специалисты относят:

- минимальный расход топлива;

- предельно низкий объём вредных и токсичных веществ в выхлопе;

- высокую надёжность, длительный срок эксплуатации без ремонта, длительный интервал между регламентными сервисными работами.

Благодаря высокому показателю крутящего момента двигатель демонстрирует отличные показатели рабочей динамики, быстрый разгон и максимальную мощность даже на низких оборотах.

Основные конструктивные отличия

- Прямой впрыск. Чтобы обеспечить равномерность сгорания, небольшое количество топлива впрыскивается в камеру перед началом основного цикла. Таким образом, достигается максимальная эффективность без жёсткого ударного воздействия на конструктивные элементы двигателя.

- Турбонагнетатель. Оригинальная конструкция, состоящая из двух турбин, обеспечивает сжатие подаваемого воздуха, благодаря чему возрастает эффективность сгорания топлива.

Мощность двигателя возрастает без увеличения оборотов и без роста потребления горючего.

Мощность двигателя возрастает без увеличения оборотов и без роста потребления горючего. - Система VTG. Изменяемая геометрия турбинных лопастей способствует возрастанию эффективности, на малых оборотах суживая пропускное отверстие, а при увеличении числа оборотов – увеличивая его. Такая регулировка давления способствует стабильности работы двигателя, снижает объём выхлопа и увеличивает управляемость машины.

Сравнение двигателей TDI и TSI

На автомобили Toaureg в разных комплектациях устанавливают дизели TDI и бензиновые агрегаты TSI. Какую комплектацию выбрать? Сравним их плюсы и минусы.

Достоинства и недостатки TDI

Основным преимуществом TDI двигателя является невероятно высокий КПД, составляющий 45%. На текущий момент это наивысший показатель, достигаемый автомобильными дизелями. В пользу этого двигателя говорят и экологические характеристики – содержание продуктов горения в выхлопе удалось сократить до минимума. К тому же это очень малошумный агрегат, особенно по сравнению с установками равной мощности.

Что касается недостатков, то они характерны для всех дизелей. По показателю мощности на литр они традиционно проигрывают бензиновым моторам, при этом отличаются относительно большим весом и габаритами. Кроме того, уровень шума более высок, чем у TSI, хотя стоит заметить, что это отличие невелико.

Достоинства и недостатки TSI

Классический бензиновый мотор с двойным турбинным наддувом TSI обладает повышенной мощностью по сравнению со стандартными моделями, причём разница достигает 10-15%. Конструкция позволяет избегать провалов по мощности, а благодаря двойной компрессии достигается максимальная эффективность сжигания топлива.

К недостаткам TSI относят, прежде всего, чрезвычайно сложную конструкцию двойной системы компрессии. Помимо повышенной стоимости самого двигателя, это удорожает его ремонт и обслуживание.

Выбирая между TDI и TSI, вы фактически отдаёте предпочтение либо тихой и лёгкой бензиновой машине, либо тяжёлому и мощному дизелю. Показатели мощности и расхода топлива у них примерно равны, а следовательно, выбор той или иной модификации Toaureg – не более чем личные предпочтения.

Некоторые штаммы программ-вымогателей можно расшифровать бесплатно — статья

TSIПрограммы-вымогатели повсюду. За последние пару лет появились десятки уникальных версий вредоносного ПО с единственной целью: вымогательство денег у вашего бизнеса. Прежде чем вы даже решите заплатить за публикацию своих данных, первое, что вы должны всегда проверять, это то, есть ли уже бесплатное лечение вашей инфекции, вызванной вымогательством.

Состояние программ-вымогателей в 2017 г.Прошло почти 30 лет с тех пор, как было создано вредоносное ПО, которое могло шифровать локально хранящиеся данные и требовать деньги взамен.Этот тип вредоносного ПО, известный как программы-вымогатели, пережил несколько периодов популярности. В 2006 и 2013 годах наблюдались короткие всплески инфекций, но они никогда не были такими плохими, как сейчас.

В 2015 году ФБР подсчитало, что атаки с использованием программ-вымогателей обошлись жертвам в 24 миллиона долларов. За первые три месяца 2016 года он уже собрал более 209 миллионов долларов. В начале 2017 года более 10% из всех зараженных вредоносным ПО были некоторыми версиями программ-вымогателей.

За первые три месяца 2016 года он уже собрал более 209 миллионов долларов. В начале 2017 года более 10% из всех зараженных вредоносным ПО были некоторыми версиями программ-вымогателей.

Не все типы инфекций нацелены на отдельные организации.Некоторые инфекции могут произойти в результате самораспространяющихся штаммов вымогателей. Другие могут исходить от кибер-злоумышленников, которые надеются, что жертвы напуганы и заплатят, прежде чем исследовать, насколько устарел штамм.

Независимо от обстоятельств вашего заражения, всегда проверяйте следующие списки, чтобы узнать, были ли выпущены бесплатные инструменты дешифрования, чтобы спасти вас от боли:

ПрофилактикаДаже если вы можете получить свои данные бесплатно, поражение вредоносным ПО — это не прогулка по парку.По сути, существует три основных подхода к предотвращению программ-вымогателей. Во-первых, научите своих сотрудников тому, что им следует и не следует открывать при просмотре веб-страниц и проверке электронной почты.

Во-вторых, как можно чаще выполняйте резервное копирование данных в хранилище на карантине. Пока доступ к вашим резервным копиям данных крайне ограничен и не связан напрямую с вашей сетью, вы сможете восстановить все.

Наконец, регулярно обновляйте все свои программные решения (операционные системы, программное обеспечение для повышения производительности и антивирус).Большинство известных поставщиков быстро исправляют уязвимости. Вы предотвратите большую часть инфекций, просто оставаясь в курсе последних событий.

Будь то инфекция или профилактика, лучший вариант — всегда обращаться за профессиональным советом к опытным ИТ-специалистам. Возможно, вам удастся расшифровать свои данные с помощью перечисленных выше инструментов, но большинство штаммов программ-вымогателей уничтожают ваши данные по истечении установленного срока, и вы не сможете опередить время. Если вы это сделаете, у вас, вероятно, не будет опыта, чтобы определить, где была взломана ваша система безопасности.

Не тратьте время на борьбу с нескончаемым потоком кибератак — передайте его нам и покончим с этим. Позвоните нам сегодня по телефону 336-776-0060 , чтобы узнать больше.

Вы также можете быть заинтересованы …

VPN на основе маршрутов с IKEv2 | Руководство пользователя IPsec VPN для устройств безопасности

В этом примере серия SRX использует функцию полезной нагрузки конфигурации IKEv2 для распространения информации о предоставлении доступа к серии пикосот. Пикоячейки поставляются с завода со стандартной конфигурацией, которая позволяет им подключаться к серии SRX, но информация о предоставлении пикосот хранится на внешнем сервере RADIUS.Пикоячейки получают полную информацию о настройке после установления безопасных соединений с серверами обеспечения в защищенной сети. Функция полезной нагрузки конфигурации IKEv2 поддерживается только для IPv4.

На рисунке 1 показана топология, в которой серия SRX поддерживает выделение пикосот с использованием функции полезной нагрузки конфигурации IKEv2.

Рисунок 1: Поддержка серии SRX для выделения пикосот с конфигурацией IKEv2 Полезная нагрузкаКаждая пикосота в этой топологии инициирует две сети IPsec VPN: одну для управления и одну для данных.В этом примере трафик управления использует туннель с меткой OAM Tunnel, а трафик данных проходит через туннель с меткой 3GPP Tunnel. Каждый туннель поддерживает соединения с серверами обеспечения OAM и 3GPP в отдельных настраиваемых сетях, что требует отдельных экземпляров маршрутизации и виртуальных частных сетей. В этом примере представлены варианты IKE Phase 1 и Phase 2 для создания сетей OAM и 3GPP VPN.

В этом примере серия SRX действует как сервер полезной нагрузки конфигурации IKEv2, получая информацию о предоставлении от сервера RADIUS и предоставляя эту информацию клиентам пикосот.Серия SRX возвращает информацию о настройке для каждого авторизованного клиента в полезной нагрузке конфигурации IKEv2 во время согласования туннеля. Серия SRX не может использоваться в качестве клиентского устройства.

Кроме того, серия SRX использует информацию о конфигурации IKEv2 для обновления значений инициатора селектора трафика (TSi) и ответчика селектора трафика (TSr), которыми обмениваются с клиентом во время согласования туннеля. Полезная нагрузка конфигурации использует значения TSi и TSr, которые настроены в серии SRX с помощью оператора proxy-identity на уровне иерархии [ edit security ipsec vpn vpn-name ike ].Значения TSi и TSr определяют сетевой трафик для каждой VPN.

Промежуточный маршрутизатор направляет трафик пикосоты к соответствующим интерфейсам серии SRX.

Следующий процесс описывает последовательность подключения:

Пикоячейка инициирует туннель IPsec с серией SRX, используя заводскую конфигурацию.

Серия SRX аутентифицирует клиента, используя информацию сертификата клиента и корневой сертификат центра сертификации, зарегистрированного в серии SRX.После аутентификации серия SRX передает идентификационную информацию IKE из сертификата клиента на сервер RADIUS в запросе авторизации.

После авторизации клиента сервер RADIUS отвечает серии SRX с информацией о предоставлении клиента:

Серия SRX возвращает информацию о предоставлении в полезной нагрузке конфигурации IKEv2 для каждого клиентского соединения и обменивается окончательными значениями TSi и TSr с пикосотами.В этом примере серия SRX предоставляет следующую информацию TSi и TSr для каждой VPN:

VPN-соединение

Значения TSi / TSr предоставлены SRX

Pico 1 OAM

TSi: 12.12.1.201/32, TSr: 192.168.2.0/24

Пико 1 3GPP

TSi: 13.13.1.201/32, TSr: 192.169.2.0/24, TSr: 13.13.0.0 / 16

Pico 2 OAM

TSi: 12.12.1.205/32, TSr: 192.168.2.0/24

Пико 2 3GPP

TSi: 13.13.1.205/32, TSr: 192.169.2.0/24, TSr: 13.13.0.0/16

Если информация о настройке, предоставленная сервером RADIUS, включает в себя маску подсети, серия SRX возвращает второе значение TSr для клиентского соединения, которое включает подсеть IP.Это обеспечивает внутрипарковую связь для устройств в этой подсети. В этом примере для подсети, связанной с 3GPP VPN (13.13.0.0/16), разрешена внутрикорпоративная связь.

Функция полезной нагрузки конфигурации IKEv2 поддерживается только для интерфейсов защищенного туннеля точка-множество точек (st0). Для интерфейсов многоточечной связи интерфейсы должны быть пронумерованы, а адреса, указанные в полезной нагрузке конфигурации, должны находиться в пределах диапазона подсети связанного интерфейса многоточечной связи.

В таблице 6 показаны параметры фазы 1 и фазы 2, настроенные для серии SRX, включая информацию для установления туннелей OAM и 3GPP.

Опция | Значение |

|---|---|

| Предложение IKE: | |

Название предложения | IKE_PROP |

Метод аутентификации | Цифровые сертификаты RSA |

Группа Диффи-Хеллмана (DH) | группа 5 |

Алгоритм аутентификации | SHA-1 |

Алгоритм шифрования | AES 256 CBC |

| Политика IKE: | |

Имя политики IKE | IKE_POL |

Местный сертификат | Example_SRX |

| Шлюз IKE (OAM): | |

Политика IKE | IKE_POL |

Удаленный IP-адрес | динамический |

Тип пользователя IKE | группа-ike-id |

Локальный идентификатор IKE | имя хоста srx_series.example.net |

Удаленный идентификатор IKE | имя хоста .pico_cell.net |

Внешний интерфейс | рет0,0 |

Профиль доступа | radius_pico |

Версия IKE | только v2 |

| Шлюз IKE (3GPP): | |

Политика IKE | IKE_POL |

Удаленный IP-адрес | Динамический |

Тип пользователя IKE | группа-ike-id |

Локальный идентификатор IKE | подстановочный знак отличительного имени OU = srx_series |

Удаленный идентификатор IKE | подстановочный знак отличительного имени OU = pico_cell |

Внешний интерфейс | reth2 |

Профиль доступа | radius_pico |

Версия IKE | только v2 |

| Предложение IPsec: | |

Название предложения | IPSEC_PROP |

Протокол | ESP |

Алгоритм аутентификации | HMAC SHA-1 96 |

Алгоритм шифрования | AES 256 CBC |

| Политика IPsec: | |

Название полиса | IPSEC_POL |

Ключи Perfect Forward Secrecy (PFS) | группа 5 |

Предложения IPsec | IPSEC_PROP |

| IPsec VPN (OAM): | |

Интерфейс привязки | ул.0 |

Шлюз IKE | OAM_GW |

Локальный прокси-идентификатор | 192.168.2.0/24 |

Удаленный прокси-идентификатор | 0.0.0.0/0 |

Политика IPsec | IPSEC_POL |

| IPsec VPN (3GPP): | |

Интерфейс привязки | ул.1 |

Шлюз IKE | 3GPP_GW |

Локальный прокси-идентификатор | 192.169.2.0/24 |

Удаленный прокси-идентификатор | 0.0.0.0/0 |

Политика IPsec | IPSEC_POL |

Сертификаты хранятся в пикосотах и в серии SRX.

В этом примере для всех устройств используется политика безопасности по умолчанию, разрешающая весь трафик. Для производственных сред следует настроить более строгие политики безопасности. См. Обзор политик безопасности.

Проблема № 3063: Пакеты ESP не расшифровываются

Информация

Локальный партнер

IP-адрес: AAAA

Система: Debian 9.8 x86_64

Ядро: 4.9.0-8-amd64

StrongSwan: 5.5.1

malloc: sbrk 2560000, mmap 0, используется 879952, свободный рабочий 1680048

потоков: 11 из 16 простаивает, 5/0/0/0 работает, очередь заданий: 0/0/0/0, запланировано: 41

загруженных плагинов: charon aesni aes rc2 sha2 sha1 md5 случайный nonce x509 ограничения отзыва pubkey pkcs1 pkcs7 pkcs8 pkcs12 pgp dnskey sshkey pem openssl fips-prf gmp agent xcbc hmac gcm attr kernel-netlink resolve socket-default connmark stroke updown

Удаленный узел

IP-адрес: B.Система B.B.B

: Check Point R77.3O

Описание

Когда мой партнер Strongswan инициирует туннель, обнаруженный поток ESP, похоже, не расшифровывается.

Конфигурация Strongswan

настройка конфигурации

uniqueids = нет

strictcrlpolicy = нет

настройка конфигурации

uniqueids = нет

strictcrlpolicy = нет

соучастник

authby = секрет

left = A.A.A.A

leftid = АААА

leftsubnet = 10.143.144.0 / 26

справа = B.B.B.B

rightubnet = 172.22.203.0 / 24

ike = aes256-sha256-modp2048!

esp = aes256-sha256!

keyexchange = ikev2

keyingtries = 0

# ikelifetime = 24 часа

ikelifetime = 3ч

время жизни = 1 час

rekey = нет

# dpddelay = 30

# dpdtimeout = 120

# dpdaction = перезапуск

auto = добавить

conn partner-sa2

также = партнер

leftsubnet = 10.143.152.0 / 24

Инициализация VPN

$ sudo ipsec up партнер

инициирующий партнер IKE_SA [271] для B.B.B.B

создание запроса IKE_SA_INIT 0 [SA KE No N (NATD_S_IP) N (NATD_D_IP) N (FRAG_SUP) N (HASH_ALG) N (REDIR_SUP)]

отправка пакета: от A.A.A.A [500] - B.B.B.B [500] (464 байта)

полученный пакет: от B.B.B.B [500] к A.A.A.A [500] (428 байт)

проанализированный ответ IKE_SA_INIT 0 [SA KE No N (NATD_S_IP) N (NATD_D_IP) N (CHDLESS_SUP)]

аутентификация "A.A.A.A" (я) с помощью предварительного общего ключа

установление партнера CHILD_SA

генерация запроса IKE_AUTH 1 [IDi IDr AUTH SA TSi TSr N (MOBIKE_SUP) N (ADD_4_ADDR) N (ADD_4_ADDR) N (ADD_4_ADDR) N (ADD_4_ADDR) N (ADD_4_ADDR) N (ADD_4_ADDR_) NAD6 (ADD_4_ADDR4) (ADD_4_ADDR_) NAD6_ADD_ )]

отправка пакета: от A.A.A.A [4500] к B.B.B.B [4500] (352 байта)

полученный пакет: от B.B.B.B [4500] к A.A.A.A [4500] (272 байта)

проанализированный ответ IKE_AUTH 1 [IDr AUTH N (CRASH_DET) SA TSi TSr N (ESP_TFC_PAD_N) N (NON_FIRST_FRAG)]

успешная аутентификация B.B.B.B с предварительным общим ключом

Партнер IKE_SA [271] установлен между A.A.A.A [A.A.A.A] ... B.B.B.B [B.B.B.B]

получил ESP_TFC_PADDING_NOT_SUPPORTED, не используя заполнение ESPv3 TFC

Партнер CHILD_SA {3945} установлен с SPI c2151128_i 11b5456a_o и TS 10.143.144.0/26 === 172.22.203.0/24

соединение "партнер" успешно установлено

$ sudo ipsec вверх партнер-sa2

установление CHILD_SA partner-sa2

создание запроса CREATE_CHILD_SA 2 [SA No TSi TSr]

отправка пакета: от A.A.A.A [4500] - B.B.B.B [4500] (208 байт)

полученный пакет: от B.B.B.B [4500] к A.A.A.A [4500] (208 байт)

проанализирован ответ CREATE_CHILD_SA 2 [SA No TSi TSr N (ESP_TFC_PAD_N) N (NON_FIRST_FRAG)]

получил ESP_TFC_PADDING_NOT_SUPPORTED, не используя заполнение ESPv3 TFC

CHILD_SA partner-sa2 {3946} установлен с SPI c9220e55_i e457a2da_o и TS 10.143.152.0/24 === 172.22.203.0/24

соединение "партнер-sa2" успешно установлено

Статус VPN

$ sudo ipsec statusall партнер

Статус демона IKE charon (strongSwan 5.5.1, Linux 4.9.0-8-amd64, x86_64):

uptime: 7 дней, с 08 мая 14:02:45 2019

malloc: sbrk 2560000, mmap 0, б / у 948368, бесплатно 1611632

рабочие потоки: 11 из 16 простаивают, 5/0/0/0 работают, очередь заданий: 0/0/0/0, запланировано: 42

загруженные плагины: charon aesni aes rc2 sha2 sha1 md5 случайный одноразовый номер x509 ограничения отзыва pubkey pkcs1 pkcs7 pkcs8 pkcs12 pgp dnskey sshkey pem openssl fips-prf gmp agent xcbc hmac gcm attr kernel-netlink разрешение сокета Upd-default connmark stroke

Подключения:

партнер: А.A.A.A ... B.B.B.B IKEv2

партнер: local: [A.A.A.A] использует предварительную аутентификацию с общим ключом

партнер: удаленный: [B.B.B.B] использует предварительную аутентификацию с общим ключом

партнер: ребенок: 10.143.144.0/26 === 172.22.203.0/24 ТУННЕЛЬ

партнер-sa2: ребенок: 10.143.152.0/24 === 172.22.203.0/24 ТУННЕЛЬ

Ассоциации безопасности (9 вверх, 1 соединение):

партнер [271]: УСТАНОВЛЕНО 72 секунды назад, A.A.A.A [A.A.A.A] ... B.B.B.B [B.B.B.B]

партнер [271]: IKEv2 SPI: 1afb046ce6ee1fe4_i * 57cc05d0a346bfdd_r, изменение ключей отключено

партнер [271]: предложение IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

партнер {3945}: УСТАНОВЛЕН, ТУННЕЛЬ, reqid 229, SPI ESP: c2151128_i 11b5456a_o

партнер {3945}: AES_CBC_256 / HMAC_SHA2_256_128, 0 bytes_i, 0 bytes_o, изменение ключей отключено

партнер {3945}: 10.143.144.0 / 26 === 172.22.203.0/24

$ sudo ipsec statusall партнер-sa2

Подключения:

Ассоциации безопасности (9 вверх, 1 соединение):

партнер [271]: УСТАНОВЛЕНО 79 секунд назад, A.A.A.A [A.A.A.A] ... B.B.B.B [B.B.B.B]

партнер [271]: IKEv2 SPI: 1afb046ce6ee1fe4_i * 57cc05d0a346bfdd_r, изменение ключей отключено

партнер [271]: предложение IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

partner-sa2 {3946}: УСТАНОВЛЕН, ТУННЕЛЬ, reqid 230, SPI ESP: c9220e55_i e457a2da_o

partner-sa2 {3946}: AES_CBC_256 / HMAC_SHA2_256_128, 0 bytes_i, 2460 bytes_o (41 pkts, 2s назад), изменение ключей отключено

партнер-sa2 {3946}: 10.143.152.0 / 24 === 172.22.203.0/24

Политика IP

src 172.22.203.0/24 dst 10.143.152.0/24

dir fwd priority 187712 ptype main

tmpl src B.B.B.B dst A.A.A.A

proto esp reqid 230 режим туннель

src 172.22.203.0/24 dst 10.143.152.0/24

каталог в приоритете 187712 ptype main

tmpl src B.B.B.B dst A.A.A.A

proto esp reqid 230 режим туннель

src 10.143.152.0/24 dst 172.22.203.0/24

dir out priority 187712 ptype main

tmpl src A.A.A.A dst B.B.B.B

proto esp reqid 230 режим туннель

src 172.22.203.0/24 dst 10.143.144.0/26

dir fwd priority 187200 ptype main

tmpl src B.B.B.B dst A.A.A.A

туннель в режиме proto esp reqid 229

src 172.22.203.0/24 dst 10.143.144.0/26

каталог в приоритете 187200 ptype main

tmpl src B.B.B.B dst A.A.A.A

туннель в режиме proto esp reqid 229

src 10.143.144.0/26 dst 172.22.203.0/24

dir out priority 187200 ptype main

tmpl src A.A.A.A dst B.B.B.B

туннель в режиме proto esp reqid 229

Состояние IP

src A.A.A.A dst B.B.B.B

proto esp spi 0xe457a2da (3830948570) reqid 230 (0x000000e6) режим туннель

replay-window 0 seq 0x00000000 флаг af-unspec (0x00100000)

auth-trunc hmac (sha256) 0x28b36266905b0d1862b74c4da0e35cbcce2763bb8c994bde0359fcf39dc8a02d (256 бит) 128

enc cbc (aes) 0x58028584c2bf986db8fb70bbba0583e9992729fa012ea630bdfc24378acc85a1 (256 бит)

контекст защиты от повтора seq 0x0, oseq 0x21, bitmap 0x00000000

конфигурация жизни

предел мягкий (INF) (байты), жесткий (INF) (байты)

ограничение soft (INF) (пакеты), hard (INF) (пакеты)

истечь добавить мягкий 0 (сек), жесткий 0 (сек)

истечение срока использования мягкий 0 (сек), жесткий 0 (сек)

ток жизни

1980 (байты), 33 (пакеты)

добавить 2019-05-16 062019 использовать 2019-05-16 062031

статистика

окно повтора 0 воспроизведение 0 не удалось 0

SRC B.B.B.B dst A.A.A.A

proto esp spi 0xc9220e55 (3374452309) reqid 230 (0x000000e6) режим туннель

replay-window 32 seq 0x00000000 флаг af-unspec (0x00100000)

auth-trunc hmac (sha256) 0x6c978013a2944453418a26c5a5e0b9a5bbae47558c34d109f7299747c5f392d3 (256 бит) 128

enc cbc (aes) 0x60e52452e287a76fdd5a2a06c98f76651f1300720de0792ed463a58b6cc357bf (256 бит)

контекст защиты от повтора seq 0x0, oseq 0x0, bitmap 0x00000000

конфигурация жизни

предел мягкий (INF) (байты), жесткий (INF) (байты)

ограничение soft (INF) (пакеты), hard (INF) (пакеты)

истечь добавить мягкий 0 (сек), жесткий 0 (сек)

истечение срока использования мягкий 0 (сек), жесткий 0 (сек)

ток жизни

0 (байты), 0 (пакеты)

добавить 2019-05-16 062019 использовать -

статистика

окно повтора 0 воспроизведение 0 не удалось 0

src A.A.A.A dst B.B.B.B

proto esp spi 0x11b5456a (297092458) reqid 229 (0x000000e5) режим туннель

replay-window 0 seq 0x00000000 флаг af-unspec (0x00100000)

auth-trunc hmac (sha256) 0x23b9be0f45530bcb74c2c07cb3aaed47d81f793adf947131d41c035c49b12856 (256 бит) 128

enc cbc (aes) 0x23407250f5

5b7dd8f17c09f1e662b4167613a0b8b22487ccc443586121d (256 бит)

контекст защиты от повтора seq 0x0, oseq 0x0, bitmap 0x00000000

конфигурация жизни

предел мягкий (INF) (байты), жесткий (INF) (байты)

ограничение soft (INF) (пакеты), hard (INF) (пакеты)

истечь добавить мягкий 0 (сек), жесткий 0 (сек)

истечение срока использования мягкий 0 (сек), жесткий 0 (сек)

ток жизни

0 (байты), 0 (пакеты)

добавить 2019-05-16 061959 использовать -

статистика

окно повтора 0 воспроизведение 0 не удалось 0

SRC B.B.B.B dst A.A.A.A

proto esp spi 0xc2151128 (3256160552) reqid 229 (0x000000e5) режим туннель

replay-window 32 seq 0x00000000 флаг af-unspec (0x00100000)

auth-trunc hmac (sha256) 0xa94b621be34e1a7a5e3494f1f0c58dd13ef8a088f875201e807f092fdf098f2b (256 бит) 128

enc cbc (aes) 0x2f230a47889f744c73e8f847a5ba0bd5f05a746e768d6fe8ee3d23a43fe (256 бит)

контекст защиты от повтора seq 0x0, oseq 0x0, bitmap 0x00000000

конфигурация жизни

предел мягкий (INF) (байты), жесткий (INF) (байты)

ограничение soft (INF) (пакеты), hard (INF) (пакеты)

истечь добавить мягкий 0 (сек), жесткий 0 (сек)

истечение срока использования мягкий 0 (сек), жесткий 0 (сек)

ток жизни

0 (байты), 0 (пакеты)

добавить 2019-05-16 061959 использовать -

статистика

окно повтора 0 воспроизведение 0 не удалось 0

Бревна Strongswan

16 мая 06:19:59 16 [IKE] <партнер | 271> инициализация партнера IKE_SA [271] для B.B.B.B

16 мая 06:19:59 16 [IKE] <партнер | 271> Изменение состояния партнера IKE_SA [271]: CREATED => CONNECTING

16 мая 06:19:59 16 [CFG] <партнер | 271> настроенные предложения: IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

16 мая 06:19:59 12 [IKE] <партнер | 271> получил уведомление CHILDLESS_IKEV2_SUPPORTED

16 мая 06:19:59 12 [CFG] <партнер | 271> выбор предложения:

16 мая 06:19:59 12 [CFG] <партнер | 271> соответствует предложению

16 мая 06:19:59 12 [CFG] <партнер | 271> получил предложения: IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

16 мая 06:19:59 12 [CFG] <партнер | 271> настроенные предложения: IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

16 мая 06:19:59 12 [CFG] <партнер | 271> выбрано предложение: IKE: AES_CBC_256 / HMAC_SHA2_256_128 / PRF_HMAC_SHA2_256 / MODP_2048

16 мая 06:19:59 12 [IKE] повторная инициализация уже активных задач

16 мая 06:19:59 12 [IKE] <партнер | 271> задача IKE_CERT_PRE

16 мая 06:19:59 12 [IKE] <партнер | 271> задача IKE_AUTH

16 мая 06:19:59 12 [IKE] <партнер | 271> аутентификация 'A.A.A.A '(я) с предварительным общим ключом

16 мая 06:19:59 12 [IKE] <партнер | 271> успешно создал MAC с общим ключом

16 мая 06:19:59 12 [IKE] <партнер | 271> создание партнера CHILD_SA

16 мая 06:19:59 12 [CFG] <партнер | 271> предлагает нам селекторы трафика:

16 мая 06:19:59 12 [CFG] <партнер | 271> 10.143.144.0/26

16 мая 06:19:59 12 [CFG] <партнер | 271> предлагает селекторы трафика для других:

16 мая 06:19:59 12 [CFG] <партнер | 271> 172.22.203.0/24

16 мая 06:19:59 12 [CFG] <партнер | 271> настроенные предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:19:59 11 [IKE] <партнер | 271> получил уведомление QUICK_CRASH_DETECTION

16 мая 06:19:59 11 [IKE] <партнер | 271> получил уведомление ESP_TFC_PADDING_NOT_SUPPORTED

16 мая 06:19:59 11 [IKE] <партнер | 271> получил уведомление NON_FIRST_FRAGMENTS_ALSO

16 мая 06:19:59 11 [IKE] <партнер | 271> аутентификация 'Б.B.B.B 'с предварительным общим ключом успешно

16 мая 06:19:59 11 [IKE] <партнер | 271> Партнер IKE_SA [271] установлен между A.A.A.A [A.A.A.A] ... B.B.B.B [B.B.B.B]

16 мая 06:19:59 11 [IKE] <партнер | 271> Изменение состояния партнера IKE_SA [271]: CONNECTING => ESTABLISHED

16 мая 06:19:59 11 [IKE] <партнер | 271> получил ESP_TFC_PADDING_NOT_SUPPORTED, без использования заполнения ESPv3 TFC

16 мая 06:19:59 11 [CFG] <партнер | 271> выбор предложения:

16 мая 06:19:59 11 [CFG] <партнер | 271> соответствует предложению

16 мая 06:19:59 11 [CFG] <партнер | 271> получил предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:19:59 11 [CFG] <партнер | 271> настроенные предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:19:59 11 [CFG] <партнер | 271> выбрано предложение: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:19:59 11 [CFG] <партнер | 271> выбирает для нас селекторы трафика:

16 мая 06:19:59 11 [CFG] config: 10.143.144.0 / 26, получено: 10.143.144.0/26 => совпадение: 10.143.144.0/26

16 мая 06:19:59 11 [CFG] <партнер | 271> выбор селекторов трафика для других:

16 мая 06:19:59 11 [CFG] config: 172.22.203.0/24, получено: 172.22.203.0/24 => match: 172.22.203.0/24

16 мая 06:19:59 11 [CHD] <партнер | 271> с использованием AES_CBC для шифрования

16 мая 06:19:59 11 [CHD] с использованием HMAC_SHA2_256_128 для обеспечения целостности

16 мая 06:19:59 11 [CHD] <партнер | 271> добавление входящей ESP SA

16 мая 06:19:59 11 [CHD] SPI 0xc2151128, src B.B.B.B dst A.A.A.A

16 мая 06:19:59 11 [CHD] <партнер | 271> добавление исходящей ESP SA

16 мая 06:19:59 11 [CHD] <партнер | 271> SPI 0x11b5456a, src A.A.A.A dst B.B.B.B

16 мая 06:19:59 11 [IKE] <партнер | 271> Партнер CHILD_SA {3945} установлен с SPI c2151128_i 11b5456a_o и TS 10.143.144.0/26 === 172.22.203.0/24

16 мая 06:19:59 11 [IKE] <партнер | 271> активация новых задач

16 мая 06:19:59 11 [IKE] <партнер | 271> нечего инициировать

16 мая 06:20:19 07 [IKE] <партнер | 271> постановка задачи CHILD_CREATE в очередь

16 мая 06:20:19 07 [IKE] <партнер | 271> активация новых задач

16 мая 06:20:19 07 [IKE] <партнер | 271> активация задачи CHILD_CREATE

16 мая 06:20:19 07 [IKE] <партнер | 271> создание CHILD_SA partner-sa2

16 мая 06:20:19 07 [CFG] <партнер | 271> предлагает нам селекторы трафика:

16 мая 06:20:19 07 [CFG] <партнер | 271> 10.143.152.0 / 24

16 мая 06:20:19 07 [CFG] <партнер | 271> предлагает селекторы трафика для других:

16 мая 06:20:19 07 [CFG] <партнер | 271> 172.22.203.0/24

16 мая 06:20:19 07 [CFG] <партнер | 271> настроенные предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:20:19 14 [IKE] <партнер | 271> получил уведомление ESP_TFC_PADDING_NOT_SUPPORTED

16 мая 06:20:19 14 [IKE] <партнер | 271> получил уведомление NON_FIRST_FRAGMENTS_ALSO

16 мая 06:20:19 14 [IKE] <партнер | 271> получил ESP_TFC_PADDING_NOT_SUPPORTED, без использования заполнения ESPv3 TFC

16 мая 06:20:19 14 [CFG] <партнер | 271> выбор предложения:

16 мая 06:20:19 14 [CFG] <партнер | 271> совпадение предложений

16 мая 06:20:19 14 [CFG] <партнер | 271> получил предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:20:19 14 [CFG] <партнер | 271> настроенные предложения: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:20:19 14 [CFG] <партнер | 271> выбранное предложение: ESP: AES_CBC_256 / HMAC_SHA2_256_128 / NO_EXT_SEQ

16 мая 06:20:19 14 [CFG] <партнер | 271> выбирает для нас селекторы трафика:

16 мая 06:20:19 14 [CFG] config: 10.143.152.0 / 24, получено: 10.143.152.0/24 => совпадение: 10.143.152.0/24

16 мая 06:20:19 14 [CFG] <партнер | 271> выбор селекторов трафика для других:

16 мая 06:20:19 14 [CFG] config: 172.22.203.0/24, получено: 172.22.203.0/24 => match: 172.22.203.0/24

16 мая 06:20:19 14 [CHD] <партнер | 271> с использованием AES_CBC для шифрования

16 мая 06:20:19 14 [CHD] с использованием HMAC_SHA2_256_128 для обеспечения целостности

16 мая 06:20:19 14 [CHD] <партнер | 271> добавление входящей ESP SA

16 мая 06:20:19 14 [CHD] SPI 0xc9220e55, src B.B.B.B dst A.A.A.A

16 мая 06:20:19 14 [CHD] <партнер | 271> добавление исходящей ESP SA

16 мая 06:20:19 14 [CHD] <партнер | 271> SPI 0xe457a2da, src A.A.A.A dst B.B.B.B

16 мая 06:20:19 14 [IKE] <партнер | 271> CHILD_SA партнер-sa2 {3946} установлен с SPI c9220e55_i e457a2da_o и TS 10.143.152.0/24 === 172.22.203.0/24

16 мая 06:20:19 14 [IKE] <партнер | 271> активация новых задач

16 мая 06:20:19 14 [IKE] <партнер | 271> нечего инициировать

Сниффер

06:21:31.380702 IP 10.143.152.3.53950> 172.22.203.210.9348: флаги [S], seq 203569522, win 29200, параметры [mss 1460, sackOK, TS val 3104716597 ecr 0, nop, wscale 7], длина 0

06: 21: 31.380836 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x33), длина 104

06: 21: 31.3 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x7d), длина 104

06: 21: 31.679463 IP 10.143.152.3.53952> 172.22.203.210.9348: флаги [S], seq 2542727828, win 29200, параметры [mss 1460, sackOK, TS val 3104716895 ecr 0, nop, wscale 7], длина 0

06:21:31.679550 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x34), длина 104

06: 21: 31.689203 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x7e), длина 104

06: 21: 31.942517 IP 10.143.152.3.53954> 172.22.203.210.9348: флаги [S], seq 1566401462, win 29200, параметры [mss 1460, sackOK, TS val 3104717159 ecr 0, nop, wscale 7], длина 0

06: 21: 31.942617 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x35), длина 104

06: 21: 31.952151 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x7f), длина 104

06:21:32.025067 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x80), длина 104

06: 21: 32.025088 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x81), длина 104

06: 21: 32.030924 IP 10.143.152.6.59270> 172.22.203.210.10631: флаги [S], seq 834197392, win 29200, параметры [mss 1460, sackOK, TS val 3106066331 ecr 0, nop, wscale 7], длина 0

06: 21: 32.030980 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x36), длина 104

06: 21: 32.040649 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x82), длина 104

06:21:32.259078 IP 10.143.152.3.53956> 172.22.203.210.9348: флаги [S], seq 153985492, win 29200, параметры [mss 1460, sackOK, TS val 3104717475 ecr 0, nop, wscale 7], длина 0

06: 21: 32.259125 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x37), длина 104

06: 21: 32.268698 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x83), длина 104

06: 21: 32.497540 IP 10.143.152.3.53958> 172.22.203.210.9348: флаги [S], seq 1702345812, win 29200, параметры [mss 1460, sackOK, TS val 3104717714 ecr 0, nop, wscale 7], длина 0

06:21:32.497578 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x38), длина 104

06: 21: 32.507170 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x84), длина 104

06: 21: 33.031497 IP 10.143.152.6.59270> 172.22.203.210.10631: флаги [S], seq 834197392, win 29200, параметры [mss 1460, sackOK, TS val 3106067332 ecr 0, nop, wscale 7], длина 0

06: 21: 33.031566 IP A.A.A.A> B.B.B.B: ESP (spi = 0xe457a2da, seq = 0x39), длина 104

06: 21: 33.040793 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x85), длина 104

06:21:33.215368 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x86), длина 104

06: 21: 33.425467 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x87), длина 104

06: 21: 33.625332 IP B.B.B.B.4500> A.A.A.A.4500: UDP-encap: ESP (spi = 0xc9220e55, seq = 0x88), длина 104